1. Sistema de Autenticación

1.1. Autenticación de mensaje

1.1.1. Código de autenticación de mensaje o MAC Firmas digitales

1.2. Autenticación de entidad

1.2.1. Contraseñas o passwords

1.2.1.1. Lista de contraseñas en claro Lista de contraseñas codificadas Tecnicas para dificultar los ataques de diccionario Contraseñas de un solo uso

1.2.2. Protocolos de reto-respuesta o challenge-response

1.2.2.1. Como generar los retos

1.2.2.1.1. Secuencialmente Aleatoriamente Cronológicamente

1.2.2.2. Clasificación

1.2.2.2.1. Los basados en técnicas simétricas

1.2.2.2.2. Los basados en técnicas de clave públicas

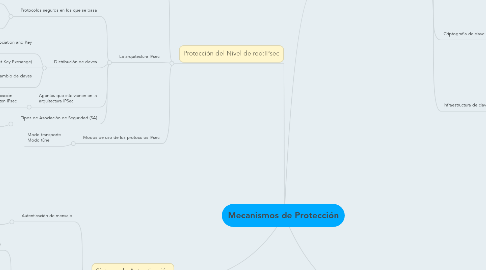

2. Protección del Nivel de red:IPsec

2.1. Funciones de seguridad a nivel de comunicaciones

2.1.1. Protección a nivel de red Protección a nivel de transporte La protección a nivel de aplicación

2.2. La arquitectura IPsec

2.2.1. Protocolos seguros en los que se basa

2.2.1.1. El protocolo AH

2.2.1.1.1. El protocolo AH define una cabecera que contiene la información necesaria para a la autenticación deorigen de un datagrama.

2.2.1.2. El protocolo ESP

2.2.1.2.1. Define otra cabecera, que de hecho incluye dentro todos los datos que vengan a continuación en el datagrama

2.2.2. Distribución de claves

2.2.2.1. ISAKMP (Internet Security Association and Key Management Protocol)

2.2.2.2. IKE (Internet Key Exchange)

2.2.2.3. El protocolo de intercambio de claves OAKLEY

2.2.3. Agentes que intervienen en la arquitectura IPSec

2.2.3.1. Los nodos extremos de la comunicación Los nodos intermedios que suporten IPsec

2.2.4. Tipos de Asociación de Seguridad (SA)

2.2.4.1. SA extremo a extremo SA con una pasarela segura

2.3. Modos de uso de los protocolos IPsec

2.3.1. Modo transporte Modo túnel

3. Conceptos Básicos de Criptografía

3.1. Criptoanálisis

3.2. Criptología

3.3. Cifrado

3.4. Suposición de Kerckhoffs

3.5. Criptografía de clave simétrica

3.5.1. Algoritmos de cifrado en flujo

3.5.1.1. Cifrado de Vernam Funciones que generan secuencias pseudo aleatorias a partir de una semilla Cifrado síncrono Cifrado asíncrono

3.5.2. Algoritmos de cifrado en bloque

3.5.2.1. El producto de cifras

3.5.2.1.1. Confusión Difusión

3.5.2.2. Operaciones en que se basa

3.5.2.2.1. Sustitución Transposición

3.5.3. Uso de los algoritmos de clave simétrica

3.5.3.1. Modos de operación

3.5.3.1.1. El modo ECB (Electronic Codebook) El modo CBC (Cipher Block Chaining) El modo CFB (Cipher Feedback) El modo OFB (Output Feedback) El modo CTR (Counter)

3.5.4. Funciones hash seguras

3.5.4.1. Condiciones

3.5.4.1.1. Unidireccional Resistente a colisiones

3.5.4.2. Algoritmos hash

3.5.4.2.1. MD5 (Message Digest 5) SHA-1 (Secure Hash Algorithm-1)

3.6. Criptografía de clave pública

3.6.1. Algoritmos de clave pública

3.6.1.1. Intercambio de claves Diffie-Hellman RSA ElGamal DSA (Digital Signature Algorithm)

3.6.2. Uso de la criptografía de clave pública

3.6.2.1. Una firma digital

3.7. Infraestructura de clave pública (PKI)

3.7.1. Certificados de clave pública

3.7.1.1. Partes básicas

3.7.1.1.1. Una identificación de usuario como, por ejemplo, su nombre El valor de la clave pública de este usuario La firma de las dos partes anteriores

3.7.2. Cadenas de certificados y jerarquías de certificación

3.7.3. Lista de renovación de certificados (CRL)

3.7.3.1. Sirve para publicar los certificados que han CR dejado de ser válidos antes de su fecha de caducidad. Una CA normalmente actualizará su CRL de forma periódica, añadiendo cada vez los certificados que hayan sido revocados.

4. Protección del nivel de Transporte: SSL/TLS/WTLS

4.1. Protocolos que comprende

4.1.1. El protocolo de transporte Secure Sockets Layer (SSL) La especificación Transport Layer Security (TLS) El protocolo Wireless Transport Layer Security (WTLS)

4.2. Características del protocolo SSL/TLS

4.2.1. Proteger las conexiones entre clientes y servidores web con el protocolo HTTP Los servicios de seguridad que proporcionan los protocolos SSL/TLS

4.3. Criterios con los que son diseñados los protocolos SSL/TLS

4.3.1. Eficiencia Extensibilidad

4.4. El transporte seguro SSL/TLS

4.4.1. Subcapas

4.4.1.1. La subcapa superior La subcapa inferior

4.4.2. El protocolo de registros SSL/TLS

4.4.3. El protocolo de negociación SSL/TLS

4.4.3.1. Tipo de mensaje de negociación

4.4.3.1.1. Saludo de cliente (Client Hello) Saludo de servidor (Server Hello) Certificado de servidor (Certificate) o intercambio de claves de servidor (Server Key Exchange) Petición de certificado (Certificate Request) Fi de saludo de servidor (Server Hello Done) Certificado de cliente (Certificate) Intercambio de claves de cliente (ClientKey Exchange) Verificación de certificado (Certificate Verify) Finalización (Finished)