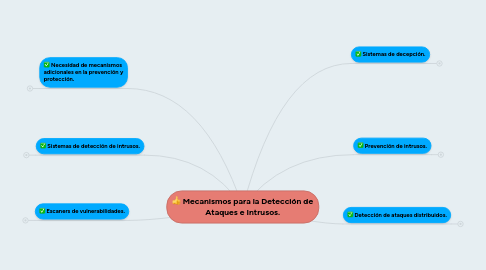

1. Necesidad de mecanismos adicionales en la prevención y protección.

1.1. El protocolo HTTPS se utiliza como un mecanismo de protección de los datos de los clientes a la hora de realizar transferencias seguras al servidor de HTTP, utilizando técnicas criptográficas para proteger la información sensible que el usuario Transmite al servidor.

1.2. Las rootkits suelen contener versiones modificadas de las herramientas básicas de administración, con la finalidad de esconder las acciones ilegítimas de un atacante y hacer pasar inadvertida la intrusión. Además, tratarán de garantizar futuras entradas en el equipo sin que el administrador del sistema las detecte.

2. Sistemas de detección de intrusos.

2.1. La detección de ataques e intrusiones parte de la idea que un atacante es capaz de violar nuestra política de seguridad, atacando parcial o totalmente los recursos de una red, con el objetivo final de obtener un acceso con privilegios de administrador.

2.2. Los mecanismos para la detección de ataques e intrusiones tratan de encontrar y reportar la actividad maliciosa en la red, pudiendo llegar a reaccionar adecuadamente ante un ataque.

2.3. Definiciones básicas en el campo de la detección de intrusos

2.3.1. Una intrusión es una secuencia de acciones realizadas por un usuario o proceso deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un equipo o un sistema al completo.

2.4. Antecedentes de los sistemas de detección de intrusos.

2.4.1. Los sistemas de detección de intrusos son una evolución directa de los primeros sistemas de auditorías. Estos sistemas tenían como finalidad medir el tiempo que dedicaban los operadores a usar los sistemas. Con esta finalidad, se monitorizaban con una precisión de milésimas de segundo y servían, entre otras cosas, para poder facturar el servidor.

2.4.2. Los primeros sistemas aparecieron en la década de los cincuenta, cuando la empresa norteamericana Bell Telephone System creó un grupo de desarrollo con el objetivo de analizar el uso de los ordenadores en empresas de telefonía. Este equipo estableció la necesidad de utilizar auditorias mediante el procesamiento electrónico de los datos, rompiendo con el anterior sistema basado en la realización de informes en papel.

2.4.3. En libro marrón se enumeran los objetivos principales de un mecanismo de auditoria.

2.4.4. Primeros sistemas para la detección de ataques en tiempo real

2.4.4.1. Instrusion Detection Expert System (IDES)

2.4.4.2. MIDAS (Multics Intrusion De-tection and Alerting System),

2.4.4.3. Discovery, capaz de detectar e impedir problemas de seguridad en bases de datos.

2.4.4.4. Sistemas de detección de intrusos actuales.

2.4.4.4.1. El primer paso fue la fusión de los sistemas de detección basados en la monitorización del sistema operativo y aplicaciones del sistema operativo junto con sistemas distribuidos de detección de redes, capaces de monitorizar en grupo ataques e intrusiones a través de redes conectadas a internet.

2.5. Arquitectura general de un sistema de detección de intrusiones.

2.5.1. Requisitos para la construcción de sistemas para la detección de intrusos:

2.5.1.1. Precisión: Un sistema de detección de intrusos no debe que confundir acciones legitimas con acciones deshonestas a la hora de realizar su detección.

2.5.1.2. Eficiencia: El detector de intrusos debe minimizar la tasa de actividad maliciosa no detectada conocida como falsos negativos.

2.5.1.3. Rendimiento: El rendimiento ofrecido por un sistema de detección de intrusos debe ser suficiente como para poder llegar a realizar una detección en tiempo real.

2.5.1.4. Escalabilidad: A medida que la red vaya creciendo tanto en medida como en velocidad, también aumentará el número de eventos que deberá tratar el sistema.

2.5.1.5. Tolerancia en fallos: El sistema de detección de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema incluyendo la situación de que el propio sistema reciba un ataque o intrusión.

2.5.2. Arquitecturas

2.5.2.1. CIDF

2.5.2.2. IDWG

2.5.3. Categorías en las que se pueden agrupar los elementos necesarios para la construcción de un sistema para la detección de intrusos.

2.5.3.1. Recolectores de información: Un recolector de información, también conocido como sensor, es el responsable de la recogida de información de los equipos monitorizados por el sistema de detección.

2.5.3.1.1. Clasificación de las posibles implementaciones de un recolector de información.

2.5.3.1.2. Elección de sensores: Actualmente, la mayoría de los sistemas de detección tratan de unificar las tres opciones, ofreciendo una solución de sensores hibrida:

2.5.3.1.3. Instalación de sensores: No es para nada trivial determinar el lugar exacto en el que se deben colocar estos componentes desde dónde recoger la información. Los más sencillos de colocar son los sensores basados en aplicación.

2.5.3.2. Procesadores de eventos: también conocidos como analizadores, conforman el núcleo central del sistema de detección. Tienen la responsabilidad de operar sobre la información recogida por los sensores para poder inferir posibles intrusiones.

2.5.3.2.1. Esquemas de detección.

2.5.3.3. Unidades de respuesta: Las unidades de respuesta de un sistema de detección se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o intrusión. Estas acciones de respuesta pueden ser automáticas (respuesta activa) o requerir interacción humana (respuesta pasiva).

2.5.3.3.1. Categorías de las unidades de respuesta.

2.5.3.4. Elementos de almacenamiento: En algunas situaciones, el volumen de información recogida por los sensores del sistema de detección llega a ser tan elevado que se hace necesario, previo análisis, un proceso de almacenamiento.

2.5.3.4.1. Clasificación de la información en el almacenamiento.

3. Escaners de vulnerabilidades.

3.1. Los escaners de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas o tests de ataque para determinar si una red o un equipo tienen deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

3.2. Etapas del funcionamiento de los escaners de vulnerabilidad.

3.2.1. Primera etapa: se realiza una extracción de muestras del conjunto de atributos del sistema, para poder almacenarlas posteriormente en un contenedor de datos seguro.

3.2.2. Segunda etapa: estos resultandos son organizados y comparados con, al menos, un conjunto de referencia de datos. Este conjunto de referencia podría ser una plantilla con la configuración ideal generada manualmente, o bien ser una imagen del estado del sistema realizada con anterioridad.

3.2.3. Tercera etapa: se generara un informe con las diferencias entre ambos conjuntos de datos.

3.3. Categorías de los escaners de vulnerabilidad.

3.3.1. Escaners basados en máquina:

3.3.1.1. Este tipo de herramientas fue el primero en utilizarse para la evaluación de vulnerabilidades. Se basa en la utilización de información de un sistema para la detección de vulnerabilidades.

3.3.1.2. Los motores de análisis de vulnerabilidades basados en maquina están muy relacionados con el sistema operativo que evalúan, lo cual provoca que su mantenimiento sea un tanto costoso y complica su administración en entornos heterogéneos.

3.3.2. Escaners basados en red:

3.3.2.1. Obtienen la información necesaria a través de las conexiones de red que establecen con el objetivo que hay que analizar. Realizan pruebas de ataque y registran las respuestas obtenidas.

3.3.2.2. No se deben confundir estos analizadores de vulnerabilidades basados en red con los analizadores de sistemas de detección de intrusos.

4. Sistemas de decepción.

4.1. Los sistemas de decepción, en vez de neutralizar las acciones de los atacantes, utilizan técnicas de monitorización para registrar y analizar estas acciones, tratando de aprender de los atacantes.

4.2. Estrategias para la construcción de sistemas de decepción.

4.2.1. Equipos de decepción:

4.2.1.1. Los equipos de decepción, también conocidos como tarros de miel o honeypots, son equipos informáticos conectados en que tratan de atraer el tráfico de uno o más atacantes. De esta forma, sus administradores podrán ver intentos de ataques que tratan de realizar una intrusión en el sistema y analizar cómo se comportan los elementos de seguridad implementados en la red.

4.2.1.2. Estos equipos suelen estar diseñados para imitar el comportamiento de equipos de producción reales y conseguir así ser de interés para una comunidad de atacantes. Suelen contar con mecanismos de prevención para que un atacante con éxito no pueda acceder a la totalidad de la red.

4.2.2. Celdas de aislamiento:

4.2.2.1. Las celdas de aislamiento tienen una metodología muy similar a los equipos de decepción. Mediante el uso de un dispositivo intermedio con capacidades de detección y encaminamiento todo el tráfico etiquetado como malicioso será dirigido hacia un equipo de decepción conocido en este caso como celda de aislamiento.

4.2.2.2. Una celda de aislamiento ofrece al atacante un entorno aparentemente idéntico a un equipo real o de producción. No obstante, la celda estará protegida de tal manera que no pueda poner en riesgo al resto de equipos de la red o del exterior.

4.2.3. Redes de decepción

4.2.3.1. Consiste en la construcción de todo un segmento de red compuesto únicamente por equipos de decepción, preparados todos ellos para engañar a los intrusos permitiendo su acceso sin demasiada dificultad.

4.2.3.2. Los equipos de este segmento ofrecerán servicios configurados de tal modo que puedan atraer la atención a toda una comunidad de intrusos con el objetivo de registrar todos sus movimientos mediante los equipos de la red de decepción.

4.2.3.3. El funcionamiento de la red de decepción se basa en un solo principio: todo el tráfico que entra en cualquiera de sus equipos se debe considerar sospechoso.

4.2.3.4. Las redes de decepción se deben contemplar como herramientas de análisis para mejorar la seguridad de las redes de producción. Son una solución muy valiosa si una organización puede dedicarle el tiempo y los recursos necesarios.

5. Prevención de intrusos.

5.1. Los sistemas de prevención de intrusos son el resultado de unir las capacidad de bloqueo de los mecanismos de prevención (encaminadores con filtrado de paquetes y pasarelas) con las capacidades de análisis y monitorización de los sistemas de detección de intrusos.

5.2. Los sistemas de prevención de intrusos son sistemas con capacidad de detener un ataque o intrusión antes de que este pueda llegar a causar daños.

5.3. La mayor parte de especialistas consideran que estos sistemas de prevención son un caso especial de sistema de detección de intrusos, puesto que ambos sistemas comparten la misma metodología básica de detección.

5.4. Clasificación de los sistemas de prevención de intrusos.

5.4.1. Sistemas de prevención de intrusos basados en equipo (HIPS): suelen utilizar aplicaciones instaladas directamente en la máquina que hay que proteger. Estas aplicaciones suelen estar muy relacionadas con el sistema operativo del sistema y sus servicios.

5.4.2. Sistemas de prevención de intrusos basados en red: suelen ser dispositivos de red con al menos dos interfaces una de monitorización interna y otra de monitorización externa, integrando en el mismo producto las capacidades de filtrado de paquetes y motor de detección.

5.5. Modelos existentes más relevantes para construir un sistema de prevención.

5.5.1. Sistemas de detección en línea.

5.5.1.1. La mayor parte de los productos y dispositivos existentes para la monitorización y detección de ataques en red se basan en la utilización de dos dispositivos de red diferenciados.

5.5.1.2. Uno de los dispositivos se encarga de interceptar el tráfico de su segmento de red, mientras que el otro se utiliza para efectuar tareas de gestión y administración.

5.5.2. Conmutadores de nivel siete.

5.5.2.1. Estos dispositivos se suelen utilizar para realizar tareas de balanceo de carga de una aplicación entre varios servidores. Para ello, examinan la información a nivel de aplicación (por ejemplo HTTP, FTP, DNS, etc.) para tomar decisiones de encaminamiento.

5.5.2.2. Ventajas de trabajar con Conmutadores de nivel siete.

5.5.2.2.1. La posibilidad de realizar detecciones de ataques en redes de alta velocidad conmutadas.

5.5.2.2.2. La posibilidad de redundancia.

5.5.3. Sistemas cortafuegos a nivel de aplicación.

5.5.3.1. Los sistemas cortafuegos a nivel de aplicación, trabajan en el nivel de aplicación del modelo OSI. Se trata de unas herramientas de prevención que se puede instalar directamente sobre el sistema final que se quiere proteger.

5.5.4. Conmutadores híbridos.

5.5.4.1. Es una combinación de los conmutadores de nivel siete y de los sistemas cortafuegos a nivel de aplicación. Así, un conmutador hibrido será aquel dispositivo de red instalado como un conmutador de nivel siete, pero sin utilizar conjuntos de reglas.

5.5.4.2. La combinación de un sistema cortafuegos a nivel de aplicación junto con un conmutador de nivel siete permite reducir problemas de seguridad asociados a una programación deficiente, así como la posibilidad de detectar ataques a nivel de aplicación.

6. Detección de ataques distribuidos.

6.1. Distintas propuestas que existen para poder poner en correspondencia los eventos recogidos en distintos equipos de la red.

6.1.1. Esquemas tradicionales.

6.1.1.1. Las primeras propuestas para extender la detección de ataques desde un equipo aislado hacia un conjunto de equipos tratan de unificar la recogida de información utilizando esquemas y modelos centralizados.

6.1.1.2. Estas propuestas plantean la instalación de sensores en cada uno de los equipos que se desea proteger, configurados para poder retransmitir toda la información hacia un punto central de análisis.

6.1.2. Análisis descentralizado.

6.1.2.1. La recogida de eventos de forma distribuida crea una cantidad masiva de información que debe ser analizada, en la mayoría de las situaciones, bajo durísimas restricciones de tiempo real.

6.1.2.2. Dos de las propuestas existentes para implementar procesos descentralizados de análisis de información son:

6.1.2.2.1. Análisis descentralizado mediante código móvil: Las propuestas basadas en código móvil para realizar una detección de ataques distribuidos utilizan el paradigma de agentes software para mover los motores de detección por la red que hay que vigilar en forma de agente móvil.

6.1.2.2.2. Análisis descentralizado mediante paso de mensajes: Este nuevo esquema trata de eliminar la necesidad de nodos centrales o intermediarios ofreciendo, en lugar de una o más estaciones de monitorización dedicadas encargadas de recibir toda la información recogida.