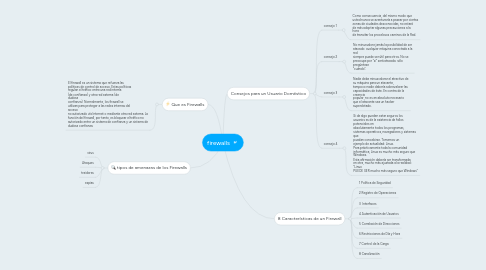

1. tipos de amenazas de los Firewalls

1.1. virus

1.2. Ataques

1.3. traidores

1.4. espias

2. Que es Firewalls

2.1. El firewall es un sistema que refuerza las políticas de control de acceso. Estas políticas regulan el tráfico entre una red interna (de confianza) y otra red externa (de dudosa confianza). Normalmente, los firewall se utilizan para proteger a las redes internas del acceso no autorizado vía Internet o mediante otra red externa. La función del firewall, por tanto, es bloquear el tráfico no autorizado entre un sistema de confianza y un sistema de dudosa confianza.

3. Consejos para un Usuario Doméstico

3.1. consejo 1

3.1.1. Como consecuencia, del mismo modo que usted nunca se aventuraría a pasear por ciertas zonas de ciudades desconocidas, no estará de más adoptar algunas precauciones a la hora de transitar los procelosos caminos de la Red.

3.2. consejo 2

3.2.1. No minusvalore jamás la posibilidad de ser atacado: cualquier máquina conectada a la red siempre puede ser útil para otros. No se preocupe por "si" será atacado; sólo pregúntese "cuándo".

3.3. consejo 3

3.3.1. Nadie debe minusvalorar el atractivo de su máquina para un atacante, tampoco nadie debería sobrevalorar las capacidades de éste. En contra de la creencia popular, no es en absoluto necesario que el atacante sea un hacker superdotado.

3.4. consejo 4

3.4.1. Si de algo pueden estar seguros los usuarios es de la existencia de fallos potenciales en absolutamente todos los programas, sistemas operativos, navegadores y sistemas que puedan concebirse. Tomemos un ejemplo de actualidad: Linux. Para prácticamente toda la comunidad informática, Linux es mucho más seguro que Windows. Esta afirmación debería ser transformada en otra, mucho más ajustada a la realidad: “Linux PUEDE SER mucho más seguro que Windows”