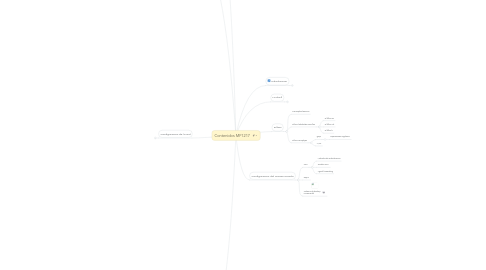

1. Configuración de la red

1.1. Adaptadores de red

1.1.1. ifconfig

1.1.2. Adaptadores físicos

1.1.3. Adaptadores virtuales

1.1.4. Crear una red virtual de clase C

1.1.4.1. Laboratorio dividido en cuatro redes

1.1.4.2. Sin enrutamiento por ahora

1.1.4.3. Probar ping entre máquinas de cada subred

1.2. Resolución de nombres

1.2.1. Archivo resolv.conf

1.2.2. DNS

1.2.2.1. Teoría de operación

1.2.2.2. Clientes

1.2.3. dig y nslookup

1.2.3.1. NS

1.2.3.2. PTR

1.2.3.3. CNAME

1.2.3.4. MX

1.3. Herramientas de comprobación de conectividad

1.3.1. Ping

1.3.2. nmap

1.3.2.1. Scan de red

1.3.2.1.1. nmap -v -sn 192.168.0.0/16 10.0.0.0/8

1.3.2.2. Scan de puertos

1.3.2.2.1. nmap -v -A ip_address

1.3.2.2.2. nmap -v -A -PN ip_address

1.3.2.2.3. netstat -an | grep LISTEN | grep -v ^unix

1.3.3. traceroute

1.3.4. neststat

1.4. Enrutamiento

1.4.1. route

1.4.2. Enrutamiento hacia las redes privadas

1.5. Introducción a IP tables

1.5.1. Son un conjunto de reglas para procesar los paquetes de red que llegan y que salen del ordenador

1.5.2. Estructura general

1.5.2.1. Tables

1.5.2.1.1. -t filter

1.5.2.1.2. -t nat

1.5.2.1.3. -t mangle

1.5.2.2. Actions

1.5.2.2.1. DROP

1.5.2.2.2. REJECT

1.5.2.2.3. ACCEPT

1.5.2.2.4. LOG

1.5.2.2.5. JUMP

1.5.3. Procesamiento

1.5.3.1. Se procesan reglas en la cadena correspondiente

1.5.3.1.1. iptables -option [Chain] [Rule] -j [Target]

1.5.3.1.2. Hasta que se encuentra la primera acción

1.5.4. iptables -option [Chain] [Rule] -j [Target]

1.5.4.1. option

1.5.4.1.1. [ -P ] Establecimiento de política por defecto

1.5.4.1.2. [ -A ] Añadir regla al final

1.5.4.1.3. [ -I ] Insertar en la posición dada (al principio por defecto)

1.5.4.1.4. [ -D ] Borrar una regla concreta

1.5.4.1.5. [ -F ] Borrar todas las reglas

1.5.4.1.6. [ -L ] Listar todas las reglas

1.5.4.2. target

1.5.4.2.1. DROP

1.5.4.2.2. REJECT

1.5.4.2.3. LOG

1.5.4.2.4. ACCEPT

1.5.4.3. rule

1.5.4.3.1. -p protocol

1.5.4.3.2. tcp y udp

1.5.4.3.3. -s source

1.5.4.3.4. -d destination

1.5.4.3.5. -i input interface

1.5.4.3.6. -o output interface

2. Usuarios y grupos

2.1. Identificación y Autenticación

2.2. Autenticación clásica en UNIX/Linux

2.3. Shadow password

2.4. Bases de datos de usuarios clásicas de UNIX

2.5. Herramientas de creación de usuarios

2.6. Creación masiva de usuarios

3. Gestión del almacenamiento

4. Gestión de la configuración

5. Introducción

5.1. Introducción a Linux

5.1.1. Historia

5.1.2. Distribuciones

5.1.3. Modos de instalación

5.2. Introducción a la shell

5.3. Conexión remota a otros sistemas

5.4. Introducción al sistema de archivos

5.5. Edición de archivos en modo texto

6. La shell

6.1. Motivaciones

6.2. Operaciones con archivos

6.2.1. Listado

6.2.1.1. Cadena de modo

6.2.2. Copia y movimiento

6.2.2.1. cp

6.2.2.2. rm

6.2.2.3. mv

6.3. Histórico de órdenes

6.4. alias

6.5. metacaracteres

6.6. Funciones básicas

6.6.1. Expansión de variables

6.6.2. Redirección de entrada y salida

6.6.3. Tuberías

6.6.4. Sustitución de órdenes

6.6.5. Ejecución de órdenes

6.6.6. Metacaracteres

6.6.7. Entrecomillados

6.6.8. Alias

6.6.9. Redirecciones

6.6.9.1. Archivos regulares

6.6.9.2. Archivos especiales

6.7. Modos de invocar una orden

6.7.1. Sencillo

6.7.2. En secuencia ;

6.7.3. En segundo plano

6.7.4. Subshells

6.7.5. Condicional

6.7.5.1. Conjuntiva

6.7.5.2. Disyuntiva

6.8. Órdenes básicas

6.8.1. ps

6.8.2. time

6.8.3. sleep

6.8.4. find

6.9. Introducción a la programación de shell scripts

7. Filtros

7.1. Conceptos teóricos

7.2. Filtros habituales sencillos

7.2.1. El filtro wc

7.2.2. El filtro cut

7.2.3. El filtro tr

7.3. Filtros complejos

7.3.1. grep

7.3.1.1. Expresiones regulares

7.3.2. AWK

8. Configuración del acceso remoto

8.1. SSH

8.1.1. Métodos de autenticación

8.1.2. Túneles SSH

8.1.3. Agent forwarding