1. Añadir complejidad a la codificación de las contraseñas

1.1. Caducidad de las contraseñas

1.1.1. Un tiempo de caducidad de las contraseñas demasiado corto también podría ser contraproducente, porque si los usuarios deben pensar muchas contraseñas en poco tiempo, pueden acabar olvidando cual era la última, o anotándola en un papel, con lo cual la contraseña es mucho más vulnerable.

1.2. Complejidad de la codificación de las contraseñas en Unix

1.2.1. La solución que se adoptó en Unix fue repetir N veces el cifrado para obtener la contraseña codificada, y se escogió el valor N = 25.

2. Añadir bits de sal a la codificación de las contraseñas

2.1. hay la posibilidad de introducir los llamados “bits de sal” para modificar la clave

2.2. Bits de sal en las contraseñas en Unix

2.2.1. En Unix se utilizan precisamente 12 bits aleatorios de sal (que se obtienen a partir de los bits de menos peso de la hora en el momento en que el usuario se cambia la contraseña).

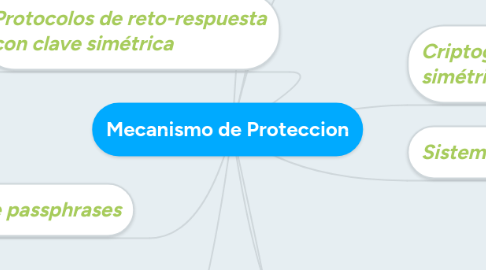

3. Uso de passphrases

3.1. Contraseñas de un solo uso

3.2. Implementaciones de las contraseñas de un solo uso

4. Protocolos de reto-respuesta con clave simétrica

4.1. Autenticación con marca de tiempo

4.2. Autenticación con números aleatorios

4.3. Autenticación mutua con números aleatorios

4.4. Autenticación con función unidireccional

5. Protección del nivel de transporte: SSL/TLS/WTLS

5.1. Características del protocolo SSL/TLS

5.2. El transporte seguro SSL/TLS

5.2.1. El transporte seguro SSL/TLS

5.2.2. El protocolo de negociación SSL/TLS

5.3. Ataques contra el protocolo SSL/TLS

5.4. Aplicaciones que utilizan SSL/TLS

5.5. Redes privadas virtuales (VPN)

6. Redes privadas virtuales (VPN)

6.1. Definición y tipos de VPN

6.2. Configuraciones y protocolos utilizados en VPN

7. Criptografia

7.1. Los términos criptografía, provienen de la raíz griega kryptós, que significa “escondido”.

7.2. El cifrado de César

7.2.1. consiste en sustituir cada letra del mensaje por la que hay tres posiciones más adelante en el alfabeto

8. Criptograía de clave simétrica

8.1. Los sistemas cristalográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k o bien se puede deducir directamente a partir de ésta.

9. Sistemas de autenticación

9.1. Este servicio permite garantizar que nadie ha falsificado la comunicación.

10. Protocolos de reto-respuesta con clave pública

10.1. Hay dos formas de utilizar las técnicas de clave pública en los protocolos de reto-respuesta:

10.1.1. El reto se manda cifrado con clave pública y la respuesta es el reto descifrado con la correspondiente clave privada.

10.1.1.1. Descifrado del reto

10.1.2. El reto se envía en claro y la respuesta es la firma del reto.