1. Sistemas de detección de intrusos

1.1. Antecedentes de los sistemas de detección de instrusos: es el proceso de identificación y respuesta ante las actividades ilicitadas observadas contra uno o varios recursos.

1.1.1. Primeros sistemas para la detección de ataques en tiempo real: El proyecto Instrusion Dectection Expert System(IDES) desarrollado en 1984 y 1986 fue unos de los primeros sistemas de detección de intrusos en tiempo real. Su objetivo era estudiar mediante diferentes metodos posibles anomalias al sistema.

1.1.2. Sistemas de detección de instrusos actuales: su objetivo primordial era monotorizar en un grupo de ataques a traves de redes conectadas a internet.

1.2. Arquitectura general de un sistema de detección de instrucciones

1.2.1. Propuesta y diseños

1.2.2. Precisión

1.2.3. Eficiencia

1.2.4. Rendimiento

1.2.5. Escabilidad

1.2.6. Tolerancia en fallos

1.3. Recolectores de información

1.3.1. Un recolector de información, también conocido como sensor, es el responsable de recoger la información de los equipos monotorizados por el sistema de detección.

1.4. Procesadores de eventos

1.4.1. Son conocidos como analizadores, conforman el núcleo central del sistema de detección.

1.5. Unidades de respuestas

1.5.1. se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o instruso.

1.5.1.1. Unidad de respuesta basadas en equipos: se encargan de actuar a nivel de sistema operativo

1.5.2. Unidades de respuestas basadas en red: actuan a nivel de red cortando intentos de conexión.

1.6. Elementos de almacenamientos

1.6.1. El tiempo de almacenamiento de información a medio plazo puede ser una orden a tres dias, con el objetivo de que pueda ser consultada por analizadores del sistema.

2. Prevención de intrusos

2.1. Sistemas de lineas

2.1.1. Su funcionamiento se basa en utilizar una interfaz de red que se basa en monotorizar a un dispositivo escucha que permite analizar el trafico del segmento de red.

2.1.2. Hogwasch: implementa capacidades de detección y de bloqueo de tráfico.

2.1.3. Snort:es una de las herramientas de detección más utilizadas por la mayoria de los sistemas de detección actuales.

2.2. Conmutadores de nivel siete

2.2.1. Se utilizan para realizar tareas de balanceo de carga de una aplicación entre varios servidores.

2.2.2. los ataques más conocidos son los de denegación de servicio.

2.3. Sistemas de cortafuegos a nivel de aplicación

2.3.1. Se trata de unas herramientas de prevención que puede instalar directamente sobre el sistema final que se quiere proteger.

2.4. Conmutadores hibridos

2.4.1. Su metodo de detección se basa en politicas, como el cortafuegos a nivel de aplicaicón, por lo tanto estos conmutadores analizan el tráfico de red para poder detectar información definida en las politicas que tiene configuradas.

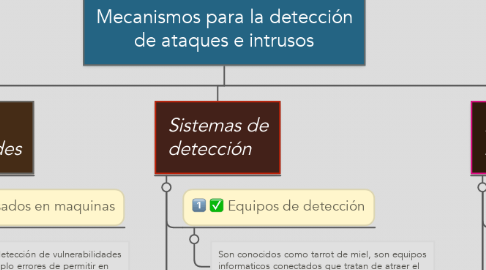

3. Sistemas de detección

3.1. Equipos de detección

3.1.1. Son conocidos como tarrot de miel, son equipos informaticos conectados que tratan de atraer el tráfico de uno o más atacantes.

3.2. Celdas de aislamentos

3.2.1. Utilizan un dispositivo intermedio con capacidades de detección y escanamiento y todo este tráfico etiquetado séra dirigido hacia un equipo de detección.

3.3. Redes de decepción

3.3.1. Se basa en un solo principio, todo el tráfico que entra en cualquiera de sus equipos se debe considerar sospechoso.

3.3.2. Las redes de decepción se deben contemplar como herramientas de analisis para mejorar la seguridad de las redes de producción

4. Escáner de vulnerabilidades

4.1. Escaner basados en maquinas

4.1.1. Se basa en la detección de vulnerabilidades como por ejemplo errores de permitir en folletos.

4.2. Escaner basados en red

4.2.1. Obtiene información necesaria através de las conexiones de la red que se establecen con el objetivo de analizar.

5. Detección de ataques distribuidos

5.1. Esquemas tradicionales

5.1.1. La primeras propuestas para detección de ataques recogian información utilizando en esquemas y modelos tradicionales.

5.2. Analisis decentralizados

5.2.1. Con el objetivo de analizar la información centralizada que presento difiicultades, surgio una nueva propuesta basadas en la realización de analisis decentralizado.

5.2.2. Analisis decentralizado mediante el codigo móvil: estos utilizan agentes de software para mover los motores de detección por la red que hay que vigilar.

5.2.3. Análisis decentralizado mediante paso de mensajes: trata de eliminar la necesidad de nodos centrales o intermedios ofreciendo nuevas estaciones monotorizadas encargas de recibir toda la información recogida.