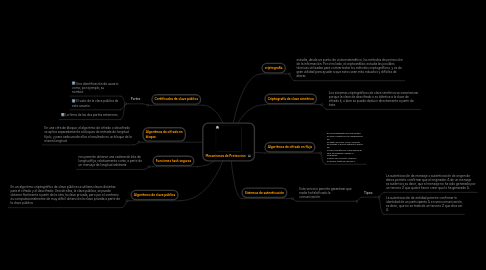

Mecanismos de Proteccion

por jose alvarado

1. Algoritmos de cifrado en bloque

1.1. En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada unode ellos el resultado es un bloque de la misma longitud.

2. Funciones hash seguras

2.1. nos permite obtener una cadena de bits de longitud fija, relativamente corta, a partir de un mensaje de longitud arbitraria:

3. Algoritmos de clave pública

3.1. En un algoritmo criptográfico de clave pública se utilizan claves distintas para el cifrado y el descifrado. Una de ellas, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.

4. Certificados de clave pública

4.1. Partes

4.1.1. Una identificación de usuario como, por ejemplo, su nombre.

4.1.2. El valor de la clave pública de este usuario.

4.1.3. La firma de las dos partes anteriores.

5. criptografía

5.1. estudia, desde un punto de vista matemático, los métodos de protección de la información. Por otro lado, el criptoanálisis estudia las posibles técnicas utilizadas para contrarrestar los métodos criptográficos, y es de gran utilidad para ayudar a que estos sean más robustos y difíciles de atacar.

6. Criptografía de clave simétrica

6.1. Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

7. Algoritmos de cifrado en flujo

7.1. El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

8. Sistemas de autenticación

8.1. Este servicio permite garantizar que nadie ha falsificado la comunicación.

8.1.1. Tipos:

8.1.1.1. La autenticación de mensaje o autenticación de origen de datos permite confirmar que el originador A de un mensaje es auténtico,es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A.

8.1.1.2. La autenticación de entidad permite confirmar la identidad de un participante A en una comunicación, es decir, que no se trata de un tercero Z que dice ser A.