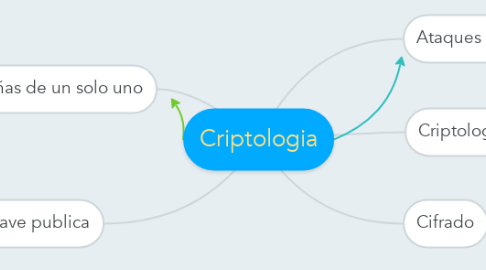

1. Contraseñas de un solo uno

1.1. Esta contraseña tiene en ella propiedades de autenticación fuerte entre ellas la resistencia a los ataques de repetición.

1.2. Existen distintas posibilidades para implementar la autenticación con contraseñas de un solo uso como ser: *LISTA DE CONTRASEÑAS COMPARTIDAS: A y B se ponen de acuerdo, de manera segura, en una lista de N contraseñas. Si se trata de una lista ordenada, cada vez que A se tenga que autenticar utilizara la siguiente contraseña de la lista. *CONTRASEÑAS BASADAS EN UNA FUSION UNIDIRECCIONAL: A escoge un valor secreto XO y utiliza una función unidireccional h para calcular los siguientes valores: X1= h (XO) X2 = h(X1) = h2 (XO) XN = h (XN-1) = hN (XO) Y enviar el valor XN a B. entonces A inicializa un contador y a N

2. Criptografía de Clave publica

2.1. Algoritmo de clave pública: es un algoritmo criptográfico de clave pública se utilizan distintas para el cifrado y descifrado. Una de ella, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.

2.2. Certificados de clave publica

2.2.1. Un certificado de clave pública o certificado digital consta de tres básicas: *Una identificación de usuario como, ejemplo, su nombre. *El valor de la clave publica de este usuario. *La firma de las dos partes anteriores.

2.3. El cuerpo del certificado del certificado está compuesto por los siguientes campos: *VERSION: es el numero de versión del formato este puede ser 1,2 o 3. *SERIALNUMBER: es el número de serie del certificado, y sirve para distinguirlo de todos los demás que haya generado la misma CA. *SIGNATURE: indica el algoritmo utilizado por CA para formar el certificado. *ISSUER: es el nombre distintivo del firmante o emisor del certificado. *VALIDITY: indica el periodo de validez del certificado, entre un instante inicial y un instante de caducidad. *SUBJECT: es el nombre distintivo del sujeto a nombre del cual esta emitido el certificado, es decir el titular de la clave publica del certificado. *SUBJECTPUBLICKEYINFO: se encuentra la clave pública del sujeto. *ISSUERUNIQUEIDENTIFIERYSUBECTUNIQUEIDENTIFIER se introdujeron en la versión 2, pero no se suelen utilizar porque con el campo extensión son innecesarios. *EXTENSIONS: se introdujo en la versión 3, y es una lista de atributos adicionales del certificado.

3. Ataques de diccionario

3.1. Este ataque consiste en limitarse a probar palabras de un diccionario o combinaciones derivadas a partir de estas palabras.

3.2. Técnicas Para Dificultar los ataques de Diccionario *Ocultar la lista de contraseñas codificadas: restringir el acceso a la lista de contraseñas, protegiéndolas como lectura. *Reglas para evitar contraseñas fáciles: obligar a los usuarios a escoger contraseñas que cumplan unas determinadas reglas para que no sean fáciles de adivinar. *Añadir complejidad a la codificación de las contraseñas: ralentizar a los usuarios haciendo que cada contraseña cueste más de codificar. *Añadir bits de sal a la codificación de las contraseñas *Uso de passphrases: es la utilización de una oración como contraseña en vez de una frase de 8 caracteres.

4. Criptologia

4.1. Criptografía: Estudia, desde un punto de vista matemático, los métodos de protección de la información.

4.2. Criptoanálisis: estudia las posibles técnicas utilizadas para contrarrestar los métodos criptográficos, y es de gran utilidad para ayudar a que estos sean más robustos y difíciles de atacar.

5. Cifrado

5.1. Es lo que conocemos como protección, esta consiste en garantizar el secreto de la información, es decir, confidencialidad, utilizando el método criptográfico.

5.2. Cifrado de Cesar

5.2.1. Este cifrado consiste en sustituir cada letra del mensaje por la que hay tres posiciones más adelante en el alfabeto.

5.2.2. Las formas de llevar a cabo un ataque son: *Mediante el Criptoanálisis, es decir, estudiando matemáticamente la forma de deducir el texto en claro a partir del texto cifrado. *Aplicando la Fuerza Bruta, es decir, probando uno a uno todos los valores posibles de la clave de descifrado x hasta encontrar uno que produzca un texto claro con sentido. Ataques al cifrado de Cesar *El ataque de Criptoanálisis consiste en el análisis de la propiedad estadística del texto cifrado. Las letras cifradas que más se repiten probablemente corresponderán a vocales o a las constantes más frecuentes, las combinaciones más repetidas de 2 o 3 letras seguidas probablemente correspondan a los dígrafos que normalmente aparecen más veces en el texto. *El ataque de Fuerza Bruta consiste en intentar el descifrado con cada uno de los 25 posibles valores de la clave (1<= x <=25) y mirar cuál de ellos da un resultado inteligible.