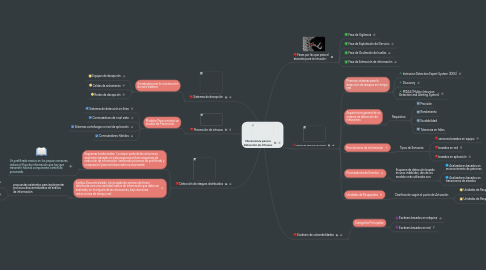

1. Fases por las que pasa el atacante para la intrusión:

1.1. Fase de Vigilancia

1.2. Fase de Explotación del Servicio

1.3. Fase de Ocultación de huellas

1.4. Fase de Extracción de información

2. Sistemas de Detección de Intrusos

2.1. Primeros sistemas para la detección de ataques en tiempo real

2.1.1. Instrusion Detection Expert System (IDES)

2.1.2. Discovery

2.1.3. MIDAS (Multics Intrusion Detection and Alerting System)

2.2. Arquitectura general de un sistema de detección de intrusiones

2.2.1. Requisitos:

2.2.1.1. Precisión

2.2.1.2. Rendimiento

2.2.1.3. Escalabilidad

2.2.1.4. Tolerancia en fallos

2.3. Recolectores de información

2.3.1. Tipos de Sensores:

2.3.1.1. sensores basados en equipo

2.3.1.2. basados en red

2.3.1.3. basados en aplicación

2.4. Procesadores de Eventos

2.4.1. Esquema de detección basado en usos indebidos, dos de los modelos más utilizados son:

2.4.1.1. Analizadores basados en reconocimiento de patrones

2.4.1.2. Analizadores basados en transiciones de estados

2.5. Unidades de Respuestas

2.5.1. Clasificación según el punto de Actuación:

2.5.1.1. Unidades de Respuestas basadas en equipo

2.5.1.2. Unidades de Respuestas basadas en red

3. Escáners de vulnerabilidades

3.1. Categorías Principales:

3.1.1. Escáners basados en máquina

3.1.2. Escáners basados en red

4. Sistemas de decepción

4.1. Estrategías para la construcción de este sistema:

4.1.1. Equipos de decepción

4.1.2. Celdas de aislamiento

4.1.3. Redes de decepción

5. Prevención de intrusos

5.1. Modelos Para construir un modelo de Prevención:

5.1.1. Sistemas de detección en línea

5.1.2. Conmutadores de nivel siete

5.1.3. Sistemas cortafuegos a nivel de aplicación

5.1.4. Conmutadores híbridos

6. Detección de ataques distribuidos

6.1. Esquemas tradicionales: La mayor parte de las soluciones existentes basadas en este esquema utilizan esquemas de reducción de información (realizando procesos de prefiltrado y compresión) para minimizar este inconveniente.

6.1.1. Un prefiltrado masivo en los propios sensores reduce el flujo de información que hay que transmitir hacia al componente central de procesado.

6.2. Análisis Descentralizado: La recogida de eventos de forma distribuida crea una cantidad masiva de información que debe ser analizada, en la mayoría de las situaciones, bajo durísimas restricciones de tiempo real.

6.2.1. propuestas existentes para implementar procesos descentralizados de análisis de información:

6.2.1.1. Análisis descentralizado mediante código móvil

6.2.1.2. Análisis descentralizado mediante paso de mensajes