1. Metodo Criptografico

1.1. si "M" es un mensaje que queremos proteger, se le aplica un algoritmo de cifrado f y al texto cifrado lo llamaremos "C", y lo expresamos asi: C=f(M) para que este cifrado sea util debe de existir un algoritmo de descifrado M=f^-1(C)

1.2. En la criptografia moderna, algo fundamental es la suposición de Kerckhoffs, que dice que los algoritmos deben de ser conocidos públicamente y la seguridad solo depende de las claves.

1.3. Algoritmo seguro

1.3.1. Se considera seguro si un adversario se le es imposible lograr obtener el texto "M", aun conociendo el algoritmo "e" y el texto cifrado "C".

1.3.2. Un algoritmo criptografico es computacionalmente seguro

1.3.2.1. si, aplicando el mejor metodo conocido y la cantidad de recursos, tiempo de calculo numero de procesadores entre otros, para poder descifrar la clave no esta al alcance de cualquier persona.

2. TIPOS DE CIFRADO

2.1. CIFRADO EN FLUJO

2.1.1. Se combina de un texto en claro "M" con uno cifrado "S" que se obtiene a partir de la clave simetrica "k", y para descifrar, solo se requiere realizar la operacion inversa con el texto cifrado y el mismo texto de cifrado "S".

2.2. CIFRADO SINCRONO

2.2.1. Si el texto de cifrado "S" depende exclusivamente de la clave "k", se dice que el cifrado es sincrono.

2.3. CIFRADO ASINCRONO

2.3.1. El texto "S" se calcula a partir de la clave "k" y el mismo texto cifrado "C"

2.4. ALGORITMO DE CIFRADO EN BLOQUE

2.4.1. Una cifra de bloque seria un algoritmo cifrado o descifrado, cuando se aplica separadamente a bloques de entrada de longitud fija "b", y asi para cada uno de ellos el resultado es un bloque de su misma longitud.

2.5. DES(Data Encryption Standard)

2.5.1. Un algoritmo que admite una clave de 64 bits, pero solo 7 de cada 8 intervienen en el cifrado, asi la longitud efectiva de la clave va ser de 56 bits. Los bloques de texto a los que se les va aplicar DES tiene que ser de 64 bits para cada uno.

2.5.2. "Funcionamiento El algoritmo se centra en dividir la entrada de bits en grupos y generar una sustitución distinta de los bits de la clave sumada bit por bit (XOR).

3. MODOS DE OPERACION AL CIFRADO DE BLOQUE

3.1. Modo ECB (Electronic Codebook)

3.1.1. Divide el texto en bloques y cifra cada uno de ellos de manera independiente, deacuerdo a un codigo o diccionario.

3.2. Modo CBC (Cipher Block Chaining)

3.2.1. Se suma a cada texto cifrado por el metodo bit a bit, con XOR

3.3. Modo CFB (Cipher Feedback)

3.3.1. Este no se aplica directamente al texto, sino a un vector auxiliar

3.4. Modo OFB (Output Feedback)

3.4.1. Opera como el CFB, pero no actualiza el vector auxiliar se actualiza con el resultado obtenido del algoritmo de cifrado.

4. SISTEMAS DE AUTENTICACION

4.1. TIPOS DE AUTENTICACION

4.1.1. De mensaje o de origen de datos

4.1.2. De entidad

4.2. CODIGOS MAC

4.2.1. Se obtiene con un algoritmo "a" que tiene dos entradas, un mensaje "M" de longitud arbitraria, y una clave secreta k compartida por el originador y el destinatario Cmac =a(k,M).

4.3. CONTRASEÑAS

4.3.1. La idea basica de la autenticacion, en contraseñas es que el usuario A manda una identidad (Como identificador de usuario,(Login)), seguida por una contrseña secreta esta es una palabra o combinacion de caracteres que el usuario pueda recordar.

4.3.2. REGLAS PARA EVITAR CONTRASEÑAS FÁCILES

4.3.2.1. Que la contraseña tenga una longitud minima.

4.3.2.2. Que no solo sean letras, o que no solo sean numeros.

4.3.2.3. Que no se derive del identificador del usuario.

4.3.3. USO DE PASSPHRASES

5. PROTOCOLO DE NIVEL DE RED IPsec

5.1. Nivel de red

5.1.1. garantiza que los datos que se envíen a los protocolos de nivel superior, como ser TCP o UDP, se transmitan protegidos.

5.2. Nivel de transporte

5.2.1. tiene la ventaja de que solo se precisa adaptarlas implementaciones de protocolos (TCP,UDP) que haya en los nodos extremos de la comunicación.

5.3. Nivel de aplicacion

5.3.1. Responde mejor a ciertas necesidades de los protocolos. como ser el correo electrónico, a este le interesa proteger mas los datos de la aplicación en este caso los mensajes del correo que los datos a nivel de transporte o de red, esto es así porque un mensaje es vulnerable a ataques de acceso

5.4. ARQUITECTURA IPsec (RFC 2401)

5.4.1. Protocolo AH(Authentication Header,RFC 2402)

5.4.2. Protocolo ESP(Encapsulating Security Payload, RFC 2406)

5.5. MODOS DE USO DE LOS PROTOCOLOS IPsec

5.5.1. Modo de transporte

5.5.1.1. La cabecera AH o ESP se incluye despues de la cabecera IP convencional como si fuera una cabecera de un protocolo nivel superior, y acontinuacion van los datos del datagrama

5.5.2. Modo Tunel

5.5.2.1. El data grama se encapsula entero, con su cabecera y sus datos, dentro de otro data grama, este otro tendrá cabecera IP en la cual direcciones de origen y de destino serán las de los nodos de inicio y final de la SA.

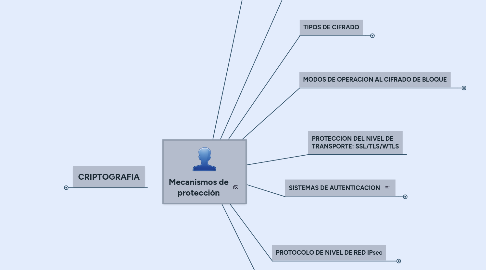

6. CRIPTOGRAFIA

6.1. Es la herramienta que nos permite evitar que alguien pueda manipular, interceptar o falsificar los datos que se estan transmitiendo.

6.2. Como finalidad la Criptografia es enviar la información de forma secreta.

6.3. La autenticacion : es una forma de verificar un usuario o una persona que utiliza un sistema informático para que solo el pueda acceder a la información que se desea cifrar.

6.4. Esta es la que estudia, desde un punto de vista muy matemático, los métodos de la protección de la información, y la Criptoanalisis estudia las posibles técnicas para contrarrestar métodos criptograficos.

7. CRIPTOGRAFIA DE CLAVE SIMÉTRICA

7.1. Se caracterizan porque la clave de descifrado "x" es identica a la clave de cifrado "k", o a veces tambien es clave compartida C=e(k,M) M=d(k,C)=d(k,e(k,M))

7.2. Ejemplo de canales seguros

7.2.1. Un correo tradicional, servicio de mensajeria fisica, conversaciones telefonicas conversaciones cara a cara...