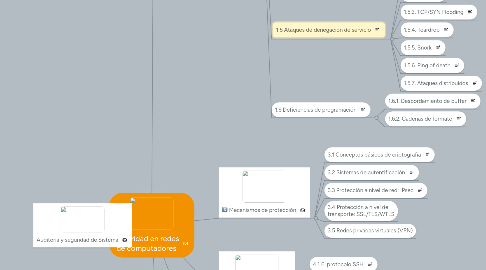

1. Auditoria y seguridad de Sistema

2. Ataques contra les redes TCP/IP

2.1. 1.1- Seguridad en redes TCP/IP

2.1.1. Capa de red.

2.1.2. Capa de internet

2.1.3. Capa de transporte

2.1.4. Capa de aplicación.

2.1.5. Capa de red.

2.2. 1.2- Actividades previas a la realitzación de un ataque

2.2.1. 1.2.1. Utilización de herramientas de administración

2.2.2. 1.2.2. Búsqueda de huellas identificativas

2.2.3. 1.2.3. Exploración de puertos

2.2.3.1. ICMP echo.

2.2.3.2. ICMP timestamp

2.2.3.3. ICMP information.

2.2.3.4. Exploraci´on de puertos TCP

2.2.3.4.1. TCP connect scan.

2.2.3.4.2. TCP SYN scan.

2.2.3.4.3. TCP FIN scan

2.2.3.4.4. TCP Xmas Tree scan.

2.2.3.4.5. TCP Null scan

2.3. 1.3- Escuchas de red

2.3.1. 1.3.1. Desactivación de filtro MAC

2.3.2. 1.3.2. Suplantación de ARP

2.3.3. 1.3.3. Herramientas disponibles para realizar sniffing

2.4. 1.4 Fragmentación IP

2.4.1. 1.4.1. Fragmentación en redes Ethernet

2.4.2. Fragmentación para emmascaramiento de datagramas IP

2.5. 1.5 Ataques de denegación de servicio

2.5.1. 1.5.1. IP Flooding

2.5.2. 1.5.2. Smurf

2.5.3. 1.5.3. TCP/SYN Flooding

2.5.4. 1.5.4. Teardrop

2.5.5. 1.5.5. Snork

2.5.6. 1.5.6. Ping of death

2.5.7. 1.5.7. Ataques distribuidos

2.6. 1.6 Deficiencias de programación

2.6.1. 1.6.1. Desbordamiento de buffer

2.6.2. 1.6.2. Cadenas de formato