1. Deteccion de intrusos

1.1. antecedentes

1.1.1. Los sistemas de deteccion de intrusos son una evolucion directa de los primeros sistemas de auditorías. Estos sistemas tenían como finalidad medir el tiempo que dedicaban los operadores a usar los sistemas. Con esta finalidad, se monitorizaban con una precision de milesimas de segundo y servían, entre otras cosas, para poder facturar el servidor.

1.2. recolectoresde informacion

1.2.1. se dividen en en equipo y en aplicacion y basados en red

1.3. Procesadores de eventos

1.3.1. Los procesadores de eventos, tambien conocidos como analizadores, conforman el nucleo central del sistema de deteccion. Tienen la responsabilidad de operar sobre la informacion recogida por los sensores para poder inferir posibles intrusiones.

1.4. elementos de almacenamiento

1.4.1. En algunas situaciones, el volumen de información recogida por los sensores del sistema de deteccion llega a ser tan elevado que se hace necesario, previo analisis, un proceso de almacenamiento. Supongamos, por ejemplo, el caso de que todos los paquetes de una red de alta velocidad deban ser inspeccionados por los analizadores del sistema de deteccion. En este caso, sera necesario plantearse una jerarquía de almacenamiento que reduzca el volumen de informacion sin penalizar las posibilidades de analisis

1.5. unidades de respuesta

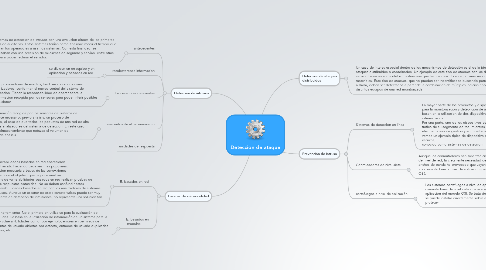

2. Detección de ataques distribuidos

2.1. Un caso de interes especial dentro de los mecanismos de detección es el de la identifica¬ción de ataques distribuidos o coordinados. Un ejemplo de este tipo de ataques son las denegaciones de servicio basadas en modelos master-slave que hemos descrito en el pri¬mer modulo de estos materiales. Este tipo de ataques, que no pueden ser indentificados buscando patrones de forma aislada, deben ser detectados a partir de la combinacion de múltiples indicios encontrados en distintos equipos de una red monitorizada.

3. Escaner de vulneravilidad

3.1. E. basados en red

3.1.1. Los escáners de vulnerabilidades basados en red aparecieron posteriormente y se han ido haciendo cada vez mas populares. Obtienen la informacion necesaria a traves de las cone¬xiones de red que establecen con el objetivo que hay que analizar. Así pues, los escaners de vulnerabilidades basados en red realizan pruebas de ataque y registran las respuestas obtenidas. No se deben confundir estos analizadores de vulnerabi¬lidades basados en red con los analizadores de sistemas de deteccion de intrusos. Aunque un escaner de estas características puede ser muy similar a una herramienta de deteccion de intrusiones, no representa una solucion tan completa.

3.2. E. basados en maquina

3.2.1. Este tipo de herramientas fue el primero en utilizarse para la evaluación de vulnerabilida¬des. Se basa en la utilización de información de un sistema para la detección de vulnera¬bilidades como, por ejemplo, errores en permisos de ficheros, cuentas de usuario abiertas por defecto, entradas de usuario duplicadas o sospechosas, etc.

4. Prevención de intruso

4.1. Sistemas de detección en línea

4.1.1. La mayor parte de los productos y dispositivos existentes para la monitorizacion y detec- cion de ataques en red se basan en la utilizacion de dos dispositivos de red diferenciados. Por una parte, uno de los dispositivos se encarga de interceptar el trafico de su segmento de red, mientras que el otro se utiliza para efectuar tareas de gestion y administracion. En la siguiente figura vemos un ejemplo típico de dispositivo de deteccion en modo de escucha, conocido como sistemas de deteccion

4.2. Conmutadores de nivel siete

4.2.1. Aunque los conmutadores han sido tradicionalmente dispositivos de nivel de red, la creci¬ente necesidad de trabajar con grandes anchos de banda ha provocado que vayan ganando popularidad los conmutadores a nivel de aplicacion (nivel siete del modelo OSI).

4.3. cortafuegos a nivel de aplicación

4.3.1. Los sistemas cortafuegos a nivel de aplicación, al igual que los conmutadores de nivel siete que acabamos de ver, trabajan en el nivel de aplicacion del modelo OSI. Se trata de unas herramientas de prevencion que se puede instalar directamente sobre el sistema final que se quiere proteger.