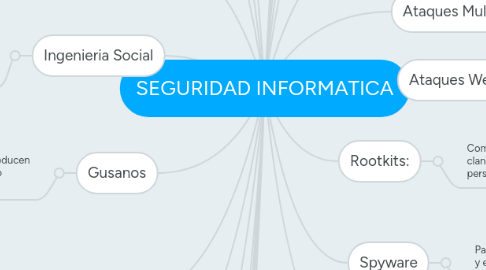

SEGURIDAD INFORMATICA

por Juan Guerrero

1. WEBGRAFIA

1.1. http://www.monografias.com/trabajos82/la-seguridad-informatica/la-seguridad-informatica.shtml#introducca

2. Lista negra

2.1. Es el proceso de identificación y bloqueo de programas, correos electrónicos, direcciones o dominios IP conocidos maliciosos o malévolos.

3. Bot

3.1. Computadora individual infectada con malware

4. Canal y control de comando

4.1. Es el medio por el cual un atacante se comunica y controla los equipos infectados con malware

5. Carga destructiva

5.1. Actividad maliciosa que realiza el malware

6. Crimeware

6.1. Software que realiza acciones ilegales no previstas por un usuario que ejecuta el software.

7. Descarga inadvertida

7.1. Es una descarga de malware mediante el ataque a una vulnerabilidad de un navegador Web.

8. Encriptacion

8.1. Es un método de cifrado o codificación de datos para evitar que los usuarios no autorizados lean o manipulen los datos

9. Exploits

9.1. Técnicas que aprovechan las vulnerabilidades del software y que pueden utilizarse para evadir la seguridad o atacar un equipo en la red

10. Firewall

10.1. Es una aplicación de seguridad diseñada para bloquear las conexiones en determinados puertos del sistema, independientemente de si el tráfico es benigno o maligno.

11. Gusanos

11.1. Son programas maliciosos que se reproducen de un sistema a otro sin usar un archivo anfitrión

12. Ingenieria Social

12.1. Método utilizado por los atacantes para engañar a los usuarios informáticos, para que realicen una acción que normalmente producirá consecuencias negativas, como la descarga de malware o la divulgación de información personal

13. Keylogger

13.1. Es un tipo de malware diseñado para capturar las pulsaciones, movimientos y clics del teclado y del ratón, generalmente de forma encubierta, para intentar robar información personal, como las cuentas y contraseñas de las tarjetas de crédito.

14. Negacion de servicio

14.1. Es un ataque en el que el delincuente intenta deshabilitar los recursos de una computadora o lugar en una red para los usuarios

15. Pharming

15.1. Método de ataque que tiene como objetivo redirigir el tráfico de un sitio Web a otro sitio falso

16. Phishing

16.1. suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta

17. Concepto

17.1. Conjunto de normas, procedimientos y herramientas que tienen como objetivo garantizar la disponibilidad, integridad, confidencialidad y buen uso de la informacion que reside en un sistema informatico

18. Adware

18.1. Sofware que permite en envio de contenido publicitario a un equipo

19. Amenaza

19.1. Potencial para causar daño a uun sistema

19.2. Amenazas Polimorfas

19.2.1. Tienen la capacidad de mutar