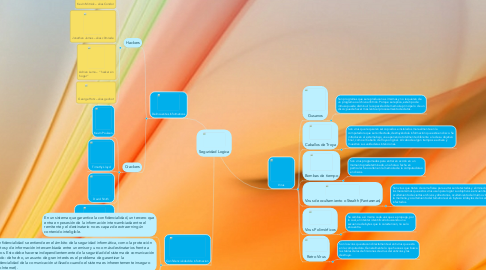

1. Delincuentes Informaticos

1.1. Hackers

1.1.1. Kevin Mitnick – alias Condor

1.1.2. Jonathan James – alias c0mrade

1.1.3. Adrian Lamo – “ hacker sin hogar”

1.1.4. George Hotz – alias geohot

1.2. Crackers

1.2.1. Kevin Poulsen

1.2.2. Timothy Lloyd

1.2.3. David Smith

1.2.4. Masters of Deception (MoD)

2. Confidencialidad de informacion

2.1. En un sistema que garantice la confidencialidad, un tercero que entra en posesión de la información intercambiada entre el remitente y el destinatario no es capaz de extraer ningún contenido inteligible.

2.2. La confidencialidad se entiende en el ámbito de la seguridad informática, como la protección de datos y de información intercambiada entre un emisor y uno o más destinatarios frente a terceros. Esto debe hacerse independientemente de la seguridad del sistema de comunicación utilizado: de hecho, un asunto de gran interés es el problema de garantizar la confidencialidad de la comunicación utilizado cuando el sistema es inherentemente inseguro (como Internet).

2.3. Para garantizarla se utilizan mecanismos de cifrado y de ocultación de la comunicación.

3. Virus

3.1. Gusanos

3.1.1. Son programas que se reproducen a sí mismos y no requieren de un programa o archivo anfitrión. Porque se replica, este tipo de intruso puede disminuir la capacidad de memoria principal o de un disco; puede hacer más lento el procesamiento de datos.

3.2. Caballos de Troya

3.2.1. Son virus que requieren ser copiados e instalados manualmente en la computadora que será infectada, destruyéndola información que esté en disco. Se introducen al sistema bajo una apariencia totalmente diferente a la de su objetivo final, como el Caballo de Troya original. Al cabo de algún tiempo se activan y muestran sus verdaderas intenciones.

3.3. Bombas de tiempo

3.3.1. Son virus programados para entrar en acción en un momento predeterminado, una hora o fecha en particular. Se ocultan en la memoria de la computadora o en discos.

3.4. Virus de ocultamiento o Stealth (Fantasmas)

3.4.1. Son virus que tratan de camuflarse para evitar ser detectados y eliminados. Entre los mecanismos que estos virus usan para lograr su objetivo se encuentran: ocultamiento de ciertos archivos y directorios, ocultamiento del mismo virus en la memoria, y ocultamiento del tamaño real en bytes o kilobytes de los archivos infectados.

3.5. Virus Polimórficos

3.5.1. Se cambia a sí mismo cada vez que se propaga, por lo cual, al intentar identificarlo buscando una secuencia de bytes que lo caractericen, no se lo encuentra.

3.6. Retro Virus

3.6.1. Son los virus que atacan directamente al antivirus que está en la computadora. Generalmente lo que hace es que busca las tablas de las definiciones de virus del antivirus y las destruye.