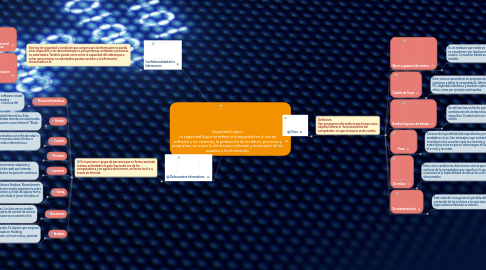

1. Delincuentes informaticos.

1.1. Es la persona o grupo de personas que en forma asociada realizan actividades ilegales haciendo uso de las computadoras y en agravio de terceros, en forma local o a través de Internet.

1.1.1. Piratas Informáticos.

1.1.1.1. Son las personas que hacen uso del software creado por terceros, a través de copias obtenidas ilegalmente, vale decir, sin permiso o licencia del autor.

1.1.2. Hacker.

1.1.2.1. Gente apasionada por la seguridad informática. Esto concierne principalmente a entradas remotas no autorizadas por medio de redes de comunicación como Internet ("Black hats").

1.1.3. Cracker.

1.1.3.1. Persona que penetra un sistema informático con el fin de robar o destruir información valiosa, realizar transacciones ilícitas, o impedir el buen funcionamiento de redes informáticas o computadoras

1.1.4. Phreaker.

1.1.4.1. Es una persona que con amplios conocimientos de telefonía puede llegar a realizar actividades no autorizadas con los teléfonos, por lo general celulares.

1.1.5. Lammers.

1.1.5.1. Aquellos que aprovechan el conocimiento adquirido y publicado por los expertos. Si el sitio web que intentan vulnerar los detiene, su capacidad no les permite continuar mas allá

1.1.6. Gurus.

1.1.6.1. Son los maestros y enseñan a los futuros Hackers. Normalmente se trata se personas adultas, que tienen amplia experiencia sobre los sistemas informáticos o electrónicos y están de alguna forma ahí, para enseñar o sacar de cualquier duda al joven iniciativo al tema.

1.1.7. Bucaneros.

1.1.7.1. En realidad se trata de comerciantes. Los bucaneros venden los productos crackeados como tarjetas de control de acceso de canales de pago. Por ello, los bucaneros no existen en la Red.

1.1.8. Newbie.

1.1.8.1. Traducción literal de novato. Es alguien que empieza a partir de una WEB basada en Hacking. Inicial-mente es un novato, no hace nada y aprende lentamente

2. Confidencialidad de la Informacion.

2.1. Servicio de seguridad o condición que asegura que la información no pueda estar disponible o ser descubierta por o para personas, entidades o procesos no autorizados. También puede verse como la capacidad del sistema para evitar que personas no autorizadas puedan acceder a la información almacenada en él.

2.1.1. El uso de técnicas de control de acceso a los sistemas.

2.1.2. El cifrado de la información confidencial o de las comunicaciones.

3. Virus

3.1. Definición. Son programas informáticos que tienen como objetivo alterar el funcionamiento del computador, sin que el usuario se de cuenta.

3.1.1. Worm o gusano informático.

3.1.1.1. Es un malware que reside en la memoria de la computadora y se caracteriza por duplicarse en ella, sin la asistencia de un usuario. Consumen banda ancha o memoria del sistema en gran medida.

3.1.2. Caballo de Troya

3.1.2.1. Este virus se esconde en un programa legítimo que, al ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la PC, dejándola indefensa y también capta datos que envía a otros sitios, como por ejemplo contraseñas.

3.1.3. Bombas lógicas o de tiempo

3.1.3.1. Se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto.

3.1.4. Hoax

3.1.4.1. Carecen de la posibilidad de reproducirse por sí mismos y no son verdaderos virus. Son mensajes cuyo contenido no es cierto y que incentivan a los usuarios a que los reenvíen a sus contactos. El objetivo de estos falsos virus es que se sobrecargue el flujo de información mediante el e-mail y las redes

3.1.5. De enlace

3.1.5.1. Estos virus cambian las direcciones con las que se accede a los archivos de la computadora por aquella en la que residen. Lo que ocasionan es la imposibilidad de ubicar los archivos almacenados.

3.1.6. De sobreescritura

3.1.6.1. Este clase de virus genera la pérdida del contenido de los archivos a los que ataca. Esto lo logra sobreescribiendo su interior.