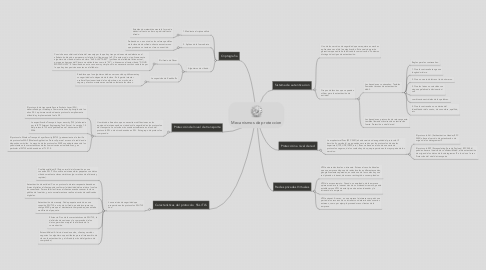

1. Criptografia

1.1. 1. Mediante el criptoanálisis

1.1.1. Estudiando matemáticamente la forma de deducir el texto en claro a partir del texto cifrado.

1.2. 2. Aplicando la fuerza bruta

1.2.1. Probando uno a uno todos los valores posibles de la clave de descifrado x hasta encontrar uno que produzca un texto en claro con sentido.

1.3. Algoritmos de cifrado.

1.3.1. El cifrado de César

1.3.1.1. Consistía en sustituir cada letra del mensaje por la que hay tres posiciones más adelante en el alfabeto (volviendo a empezar por la letra A si llegamos a la Z). De este modo, si aplicamos este algoritmo de cifrado al texto en claro “ALEA JACTA EST” (y utilizando el alfabeto latino actual, porque en tiempos del César no existían letras como la “W”), obtenemos el texto cifrado “DOHD MDFWD HVW”. El descifrado en este caso es muy simple: sólo es necesario sustituir cada letra por la que hay tres posiciones antes en el alfabeto.

1.3.2. La suposición de Kerckhoffs

1.3.2.1. Establece que los algoritmos deben ser conocidos públicamente y su seguridad solo depende de la clave. En lugar de intentar ocultar el funcionamiento de los algoritmos, es mucho más seguro y efectivo mantener en secreto solamente las claves.

2. Protección del nivel de transporte

2.1. Un método alternativo que no necesita modificaciones en los equipos de interconexión es introducir la seguridad en los protocolos de transporte. La solución más usada actualmente es el uso del protocolo SSL o de otros basados en SSL. Este grupo de protocolos comprende:

2.1.1. El protocolo de transporte Secure Sockets Layer (SSL), desarrollado por Netscape Communications a principios de los años 90. La primera versión de este protocolo ampliamente difundida y implementada fue la 2.0.

2.1.2. La especificación Transport Layer aecurity (TLS), elaborada por la IETF (Internet Engineering Task Force). La versión 1.0 del protocolo TLS está publicada en el documento RFC 2246.

2.1.3. El protocolo Wireless Transport Layer Security (WTLS), perteneciente a la familia de protocolos WAP (Wireless Application Protocol) para el acceso a la red des de dispositivos móviles. La mayoría de los protocolos WAP son adaptaciones de los ya existentes a las características de las comunicaciones inalámbricas, y en particular el WTLS está basado en el TLS 1.0.

3. Características del protocolo SSL/TLS

3.1. Los servicios de seguridad que proporcionan los protocolos SSL/TLS son:

3.1.1. Confidencialidad: El flujo normal de información en una conexión SSL/TLS consiste en intercambiar paquetes con datos cifrados mediante claves simétricas (por motivos de eficiencia y rapidez).

3.1.2. Autenticación de entidad. Con un protocolo de reto-respuesta basado en firmas digitales el cliente pude confirmar la identidad del servidor al cual se ha conectado. Para validar las firmas el cliente necesita conocer la clave pública del servidor, y esto normalmente se realiza a través de certificados digitales.

3.1.3. Autenticación de mensaje. Cada paquete enviado en una conexión SSL/TLS, a más de ir cifrado, puede incorporar un código MAC para que el destinatario compruebe que nadie ha modificado el paquete.

3.1.4. Eficiencia. Dos de las características de SSL/TLS, la definición de sesiones y la compresión de los datos, permiten mejorar la eficiencia de la comunicación.

3.1.5. Extensibilidad. Al inicio de cada sesión, cliente y servidor negocian los algoritmos que utilizarán para el intercambio de claves, la autenticación y el cifrado (a más del algoritmo de compresión).

4. Sistema de autenticacion

4.1. Uno de los servicios de seguridad que se requiere en muchas aplicaciones es el de la autenticación. Este servicio permite garantizar que nadie ha falsificado la comunicación. Podemos distinguir dos tipos de autenticación:

4.2. Grupos de técnicas que se pueden utilizar para la autenticación de entidad:

4.2.1. Las basadas en contraseñas: También llamadas técnicas de autenticación débil.

4.2.1.1. Reglas para las contraseñas:

4.2.1.2. 1. Que la contraseña tenga una longitud mínima.

4.2.1.3. 2. Que no sea todo letras ni todo números.

4.2.1.4. 3. Que las letras no coincidan con ninguna palabra de diccionario ni con

4.2.1.5. combinaciones triviales de las palabras.

4.2.1.6. 4. Que la contraseña no se derive del identificador del usuario, de su nombre, apellido, etc

4.2.2. Las basadas en protocolos de reto-respuesta: también llamadas técnicas de autenticación fuerte. Protección a nivel de red

5. Protección a nivel de red

5.1. La arquitectura IPsec (RFC 2401) añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores (TCP, UDP, ICMP, etc.). IPsec se basa en el uso de una serie de protocolos seguros, de los cuales hay dos que proporcionan la mayor parte de los servicios:

5.1.1. El protocolo AH: (Authentication Header, RFC 2402) ofrece el servicio de autenticación de origen de los datagramas IP

5.1.2. El protocolo ESP (Encapsulating Security Payload, RFC 2406) puede ofrecer el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP a los dos a la vez Protección del nivel de transporte