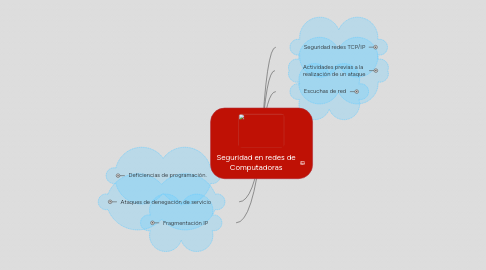

1. Fragmentación IP

1.1. La fragmentación divide los datagramas IP en fragmentos de menor longitud y se realiza en el nivel inferior de la arquitectura para que sea posible recomponer los datagramas IP de forma transparente en el resto de niveles.

1.2. si un datagrama IP es mayor a este tamaño y necesita circular por este tipo de red, será necesario fragmentarlo por medio del encaminador que dirige la red. Los fragmentos pueden incluso fragmentarse más si pasan por una red con una MTU más pequeña que su tamaño.

1.3. Para que el equipo de destino pueda reconstruir los fragmentos,

1.3.1. Cada fragmento tiene que estar asociado a otro utilizando un identificador de fragmento común.

1.3.2. Información sobre su posición en el paquete inicial (paquete no fragmentado).

1.3.3. Información sobre la longitud de los datos transportados al fragmento.

1.3.4. Cada fragmento tiene que saber si existen más fragmentos a continuación.

1.4. Para solucionar el uso de la fragmentación fraudulenta y garantizar una correcta inspección de paquetes, es necesaria la implementación del proceso de fragmentación y el reensamblado de datagramas en dispositivos de prevención y detección.

2. Ataques de denegación de servicio

2.1. imposibilidad de acceder a un recurso o servicio por parte de un usuario legítimo. Es decir, la apropiación exclusiva de un recurso o servicio con la intención de evitar cualquier acceso a terceras partes.

2.2. Los ataques de denegación de servicio pueden ser provocados tanto por usuarios internos en el sistema como por usuarios externos. Dentro del primer grupo podríamos pensar en usuarios con pocos conocimientos que pueden colapsar el sistema o servicio inconscientemente. En el segundo grupo se encuentran aquellos usuarios que han conseguido un acceso al sistema de forma ilegítima,

2.3. El peligro de los ataques de denegación de servicio viene dado por su independencia de plataforma. Como sabemos, el protocolo IP permite una comunicaci´on homogénea.

2.4. algunos de los ataques de denegación de servicio

2.4.1. IP Flooding

2.4.1.1. El ataque de IP Flooding se basa en una inundación masiva de la red mediante datagramas IP.

2.4.1.2. trafico generado puede ser

2.4.1.2.1. aleatorio: El ataque de IP Flooding se basa en una inundación masiva de la red mediante datagramas IP.

2.4.1.2.2. Definido o dirigido. Cuando la dirección de origen, destino, o incluso ambas, es la de la m´aquina que recibe el ataque.

2.4.2. Smurf

2.4.2.1. Este tipo de ataque de denegación de servicio es una variante del ataque anterior (IP Flooding), pero realizando una suplantación de las direcciones de origen y destino de una petición ICMP del tipo echo-request:

2.4.3. TCP/SYN Flooding

2.4.3.1. se aprovecha del número de conexiones que están esperando para establecer un servicio en particular para conseguir la denegación del servicio.

2.4.4. Teardrop

2.4.4.1. intentar´a realizar una utilización fraudulenta de la fragmentación IP para poder confundir al sistema operativo en la reconstrucción del datagrama original y colapsar as´ı el sistema.

2.4.5. Snork

2.4.5.1. se basa en una utilización malintencionada de dos servicios típicos en sistemas Unix: el servicio CHARGEN (CHARacter GENerator, generador de caracteres) y el servicio ECHO. El

2.4.6. Ping of death

2.4.6.1. es uno de los ataques más conocidos y que más artículos de prensa ha generado. Al igual que otros ataques de denegación existentes, utiliza una definición de longitud máxima de datagrama IP fraudulenta.

2.4.7. Ataques distribuidos

2.4.7.1. un ataque de denegación de servicio en el que existen múltiples equipos sincronizados de forma distribuida que se unen para atacar un mismo objetivo.

2.4.8. Tribe Flood Network

2.4.8.1. es otra de las herramientas existentes para realizar ataques de denegación de servicio distribuidos que utiliza un esquema master-slave para coordinar ataques de denegación tradicionales

2.4.9. Shaft

2.4.9.1. La jerarquía utilizada por Shaft es similar a las demás herramientas analizadas. Una vez más, se basa en varios masters (denominados ahora Shaftmasters) que gobiernan a su vez diversos slaves (Shaftnodes).

2.4.10. Tribe Flood Network 2000

2.4.10.1. La arquitectura básica en la que existe un atacante que utiliza clientes para gobernar los distintos demonios instalados en las máquinas infectadas se mantiene, de forma que el control de este tipo de ataques mantiene la premisa de tener el máximo número de ordenadores segmentados.

3. Deficiencias de programación.

3.1. La mayor parte de estas deficiencias de programación pueden suponer un agujero en la seguridad de la red debido a situaciones no previstas como, por ejemplo:

3.1.1. Entradas no controladas por el autor de la aplicación, que pueden provocar acciones malintencionadas y ejecución de código malicioso.

3.1.2. Uso de caracteres especiales que permiten un acceso no autorizado al servidor del servicio.

3.1.3. Entradas inesperadamente largas que provocan desbordamientos dentro de la pila de ejecución y que pueden implicar una alteración en el código que hay que ejecutar.

3.2. El objetivo final de los ataques que explotan deficiencias de programación es la posibilidad de ejecutar un código arbitrario en el sistema operativo sobre el que se está ejecutando la aplicación vulnerable.

3.3. Un exploit es un programa, generalmente escrito en C o ensamblador, que fuerza las condiciones necesarias para aprovecharse de un error de seguridad subyacente.

3.4. Un ataque de desbordamiento de buffer se basa en la posibilidad de escribir información mas allá de los limites de una tupla almacenada en la pila de ejecucion.

3.5. Los ataques que explotan deficiencias de programación mediante cadenas de formato se producen en el momento de imprimir o copiar una cadena de caracteres desde un buffer sin las comprobaciones necesarias.

4. Seguridad redes TCP/IP

4.1. La familia de protocolos TCP/IP se divide en las cuatro capas siguientes:

4.1.1. Capa de red:

4.1.1.1. Normalmente esta formada por una red LAN o WAN homogénea.

4.1.2. Capa de internet (o capa de internetworking):

4.1.2.1. Da unidad a todos los miembros de la red y, por lo tanto, es la capa que permite que todos se puedan interconectar.

4.1.3. Capa de transporte:

4.1.3.1. Da fiabilidad a la red. El control de flujo y de errores se lleva a cabo principalmente dentro esta capa.

4.1.4. Capa de aplicación:

4.1.4.1. Engloba todo lo que hay por encima de la capa de transporte. Es la capa en la que encontramos las aplicaciones que utilizan Internet.

4.2. Vulnerabilidades más comunes de las distintas capas

4.2.1. Vulnerabilidades de la capa de red:

4.2.1.1. Esta capa presenta problemas de control de acceso y de confidencialidad.

4.2.2. Vulnerabilidades de la capa internet:

4.2.2.1. Se incluyen como ataques contra esta capa las técnicas de sniffing, la suplantación de mensajes, la modificación de datos, los retrasos de mensajes y la denegación de mensajes.

4.2.3. Vulnerabilidades de la capa de transporte:

4.2.3.1. En esta capa podamos encontrar problemas de autenticación, de integridad y de confidencialidad.

4.2.4. Vulnerabilidades de la capa de aplicación:

4.2.4.1. Algunos ejemplos de deficiencias de seguridad a este nivel podrían ser los siguientes:

4.2.4.1.1. Servicio de nombres de dominio.

4.2.4.1.2. Telnet.

4.2.4.1.3. File Transfer Protocol.

4.2.4.1.4. Hypertext Transfer Protocol.

5. Actividades previas a la realización de un ataque

5.1. recogida y obtención de información previa a un ataque:

5.1.1. Utilización de herramientas de administración

5.1.1.1. son aplicaciones de administración que permitan la obtención de información de un sistema como, por ejemplo, ping, traceroute, whois, finger, rusers, nslookup, rcpinfo, telnet, dig, etc.

5.1.2. Descubrimiento de usuarios

5.1.2.1. Una utilidad que puede ayudar al atacante a obtener estos datos es la herramienta finger.

5.1.3. Información de dominio

5.1.3.1. Este tipo de consulta puede realizarse con las utilidades host, dig y nslookup,

5.1.4. Cadenas identificativas

5.1.4.1. Estas cadenas, aparte de identificar cada uno de los servicios ofrecidos por estos equipos, podrían indicar el nombre y la versi´on de la aplicación que se está ejecutando

5.1.5. Grupos de noticias y buscadores de internet

5.1.5.1. Una simple búsqueda de la cadena puede ofrecer al atacante detalles de interés.

5.2. Búsqueda de huellas identificativas

5.2.1. La huella identificara que un atacante querría obtener de los sistemas de una red hace referencia a toda aquella información de la implementación de pila TCP/IP de los mismos.

5.2.2. En primer lugar, esta información le permitirá descubrir de forma muy fiable el sistema operativo que se ejecuta en la máquina analizada.

5.3. Exploracion de puertos

5.3.1. Aparte de ser de utilidad para obtener la huella identificativa de un sistema conectado a la red, la exploración de puertos TCP se puede utilizar para descubrir si dicho sistema ofrece o no un determinado servicio.

5.3.2. técnicas para realizar esta exploración de puertos TCP

5.3.2.1. TCP connect scan.

5.3.2.2. TCP SYN scan.

5.3.2.3. TCP FIN scan.

5.3.2.4. TCP Xmas Tree scan.

5.3.2.5. TCP Null scan.