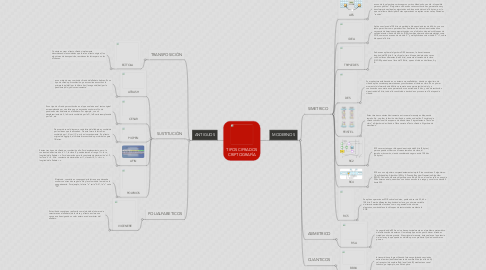

1. MODERNOS

1.1. SIMETRICO

1.1.1. AES

1.1.1.1. es uno de los algoritmos más seguros y más utilizados hoy en día - disponible para uso público. El algoritmo se basa en varias sustituciones, permutaciones y transformaciones lineales, ejecutadas en bloques de datos de 16 bytes - por lo que se le llama blockcipher. Estas operaciones se repiten varias veces, llamadas "rondas".

1.1.2. IDEA

1.1.2.1. Aplica una clave de 128 bits sin paridad a bloques de datos de 64 bits, y se usa tanto para cifrar como para descifrar. Se alteran los datos de entrada en una secuencia de iteraciones parametrizadas, con el objetivo de producir bloques de salida de texto cifrado de 64 bits. IDEA combina operaciones matemáticas como XOR, sumas con acarreo de módulo 2¹⁶ y multiplicaciones de módulo 2¹⁶+1, sobre bloques de 16 bits.

1.1.3. TRIPLEDES

1.1.3.1. Se basa en aplicar el algoritmo DES tres veces, la clave tiene una longitud de 128 bits. Si se cifra el mismo bloque de datos dos veces con dos llaves diferentes (de 64 bits), aumenta el tamaño de la clave. El 3DES parte de una llave de 128 bits, que es divida en dos llaves, A y B.

1.1.4. DES

1.1.4.1. Su arquitectura está basada en un sistema monoalfabético, donde un algoritmo de cifrado aplica sucesivas permutaciones y sustituciones al texto en claro. En un primer momento la información de 64bits se somete a una permutación inicial, y a continuación se somete a una permutación con entrada de 8 bits, y otra de sustitución de entrada de 5 bits, todo ello constituido a través de un proceso con 16 etapas de cifrado.

1.1.5. FEISTEL

1.1.5.1. Estas técnicas consisten básicamente en trocear el mensaje en bloques de tamaño fijo, y aplicar la función de cifrado a cada uno de ellos. Principios de cifrado convencional Un esquema de cifrado tiene 5 ingredientes: • Texto “en claro” • Algoritmo de cifrado • Clave secreta • Texto cifrado • Algoritmo de descifrado

1.1.6. RC2

1.1.6.1. RC2 se caracteriza por bloques de entrada de 64 bits (8 bytes), pero se puede utilizar con diversos tamaños de clave, el tamaño más común, siendo considerado seguro es de 128 bits (16 bytes).

1.1.7. RC4

1.1.7.1. RC4 es un un algoritmo sorprendentemente simple. Este consiste en 2 algoritmos: 1-Key Scheduling Algorithm (KSA) y 2- Pseudo-Random Generation Algorithm (PRGA). Cada uno de estos algoritmos usa 8-by-8 S-box, el cual es solo un array de 256 números en el que ambos son únicos en cuanto a rango y su valor va desde 0 hasta 255.

1.1.8. RC5

1.1.8.1. Se aplican operaciones XOR sobre los datos, pudiendo ser de 32, 64 o 128 bits. Permite diferentes longitudes de clave, y un número variable de iteracionestambién funciona como un generador de número aleatorios, sumándoles a los bloques de texto rotados mediante la XOR.

1.2. ASIMETRICO

1.2.1. RSA

1.2.1.1. La seguridad de RSA en sí se basa principalmente en el problema matemático de factorización de enteros. Un mensaje que está a punto de ser cifrado es tratado un número grande. Al encriptar el mensaje, éste se eleva a la potencia de la clave y lo que queda es dividido por un producto fijo de dos números primos.

1.3. CUANTICOS

1.3.1. BB84

1.3.1.1. la transmisión se logra utilizando fotones polarizados enviados entre el emisor (tradicionalmente de nombre Alice (en el lado A)) y el receptor (de nombre Bob (en el lado B)) mediante un canal cuántico, por ejemplo, una fibra óptica.

2. ANTIGUOS

2.1. TRANSPOSICIÓN

2.1.1. ECÍTOLA

2.1.1.1. Consiste en crear el texto cifrado simplemente desordenando las unidades que forman el texto original; los algoritmos de transposición, reordenan las letras pero no las disfrazan.

2.2. SUSTITUCIÓN

2.2.1. ATBASH

2.2.1.1. es un método muy común de cifrado del alfabeto hebreo. Es un tipo de cifrado por sustitución. pues consiste en sustituir la primera letra (álef) por la última (tav), la segunda (bet) por la penúltima (shin) y así sucesivamente.

2.2.2. CESAR

2.2.2.1. Es un tipo de cifrado por sustitución en el que una letra en el texto original es reemplazada por otra letra que se encuentra un número fijo de posiciones más adelante en el alfabeto. Por ejemplo, con un desplazamiento de 3, la A sería sustituida por la D, la B sería reemplazada por la E, etc.

2.2.3. PIGPEN

2.2.3.1. De acuerdo con el diagrama, cada letra del alfabeto es sustituida por las líneas que la envuelven. De esta forma la letra A es sustituida por _|, B por |_|, C por |y así sucesivamente. En el texto original de Aggripa, el cifrante era constituido por símbolos para 18 letras.

2.2.4. AFIN

2.2.4.1. Existen tres tipos de cifrado por sustitución afin: Por desplazamiento puro: la constante de decimación ‘a’ =1, la clave ‘k’ puede estar en el rango 1<=k<=n, longitud del alfabeto =n. Por decimación pura: la constante de decimación ‘a’=!1, la clave ‘k’ =0 . Afin: constante de decimación a=!1, clave k=!0, 1<=k<=n, longitud del alfabeto =n.

2.2.5. POLYBIOS

2.2.5.1. El método, consistía en corresponder la letra que se deseaba ocultar con otras dos según la fila y la columna de la matriz a la que pertenecía. Por ejemplo, la letra “a” sería “AA”, la “s” sería “DC”.

2.3. POLIALFABETICOS

2.3.1. VIGENERE

2.3.1.1. Este cifrado consiste en realizar la suma (módulo el número de caracteres en el alfabeto) de la clave y el texto en claro una vez que se ha asignado un valor entero a cada carácter del alfabeto.