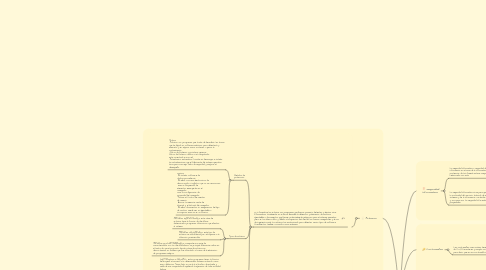

1. Antivirus

1.1. En informática los antivirus son programas que buscan prevenir, detectar y eliminar virus informáticos. Inicialmente, un antivirus buscaba la detección y eliminación de archivos ejecutables o documentos que fuesen potencialmente peligrosos para el sistema operativo, pero en los últimos años, y debido a la expansión de Internet, los nuevos navegadores y el uso de ingeniería social, los antivirus han evolucionado para detectar varios tipos de software fraudulentos, también conocidos como malware.

1.1.1. Metodos de protección

1.1.1.1. Activos -Antivirus: son programas que tratan de descubrir las trazas que ha dejado un software malicioso, para detectarlo y eliminarlo, y en algunos casos contener o parar la contaminación. -Filtros de ficheros: consiste en generar filtros de ficheros dañinos si el computador está conectado a una red. -Actualización automática: Consiste en descargar e instalar las actualizaciones que el fabricante del sistema operativo lanza para corregir fallos de seguridad y mejorar el desempeño.

1.1.1.2. Pasivos -No instalar software de dudosa procedencia. -No abrir correos electrónicos de desconocidos ni adjuntos que no se reconozcan. -Usar un bloqueador de elementos emergentes en el navegador. Usar la configuración de privacidad del navegador. -Activar el Control de cuentas de usuario. -Borrar la memoria caché de Internet y el historial del navegador. -No abrir documentos sin asegurarnos del tipo de archivo. Puede ser un ejecutable o incorporar macros en su interior.

1.1.2. Tipos de antivirus

1.1.2.1. ANTIVIRUS IDENTIFICADORES: esta clase de antivirus tiene la función de identificar determinados programas infecciosos que afectan al sistema.

1.1.2.2. ANTIVIRUS PREVENTORES: este tipo de antivirus se caracteriza por anticiparse a la infección, previniéndola.

1.1.2.3. ANTIVIRUS DESCONTAMINADORES: comparte una serie de características con los identificadores. Su principal diferencia radica en el hecho de que el propósito de esta clase de antivirus es descontaminar un sistema que fue infectado, a través de la eliminación de programas malignos.

1.1.3. Como clasificar antivirus

1.1.3.1. CORTAFUEGOS O FIREWALL: estos programas tienen la función de bloquear el acceso a un determinado sistema, actuando como muro defensivo. Tienen bajo su control el tráfico de entrada y salida de una computadora, impidiendo la ejecución de toda actividad dudosa.

1.1.3.2. ANTIESPÍAS O ANTISPYWARE: esta clase de antivrus tiene el objetivo de descubrir y descartar aquellos programas espías que se ubican en la computadora de manera oculta.

1.1.3.3. ANTIPOP-UPS: tiene como finalidad impedir que se ejecuten las ventanas pop-ups o emergentes, es decir a aquellas ventanas que surgen repentinamente sin que el usuario lo haya decidido, mientras navega por Internet.

2. Virus

2.1. ¿Que es un virus?

2.1.1. Un virus es un malware que tiene por objetivo alterar el normal funcionamiento del ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo solo producen molestias.

2.2. Tipos de Virus

2.2.1. Virus del fichero

2.2.1.1. Virus Keylogger

2.2.1.2. Virus Zombie

2.2.1.3. Virus hijackers

2.2.1.4. Virus de FAT

2.2.2. Virus multipartitos

2.2.3. Virus Comunes

2.2.3.1. Recicler

2.2.3.2. Troyano

2.2.3.3. Gusano

2.2.3.4. Bombas lógicas

2.2.3.5. Hoax

2.2.3.6. Joke

2.3. Acciones de un virus

2.3.1. Unirse a un programa instalado en el computador permitiendo su propagación.

2.3.2. Mostrar en la pantalla mensajes o imágenes humorísticas, generalmente molestas.

2.3.3. Ralentizar o bloquear el computador.

2.3.4. Destruir la información almacenada en el disco, en algunos casos vital para el sistema, que impedirá el funcionamiento del equipo.

2.3.5. Reducir el espacio en el disco.

2.3.6. Realizar llamadas a números costosos.

2.3.7. Molestar al usuario cerrando ventanas, moviendo el ratón...

3. Seguridad Informatica

3.1. La seguridad informática o seguridad de tecnologías de la información es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta.

3.2. La seguridad informática sirve para garantizar la privacidad de la información y la continuidad del servicio, tratando de minimizar la vulnerabilidad de los sistemas y de la información contenida en ellos, así como de las redes privadas y sus recursos. La seguridad informática debe vigilar las siguientes propiedades:

3.2.1. Integridad

3.2.2. Disponibilidad

3.2.3. Privacidad

3.2.4. Seguridad Física

3.2.5. Seguridad Lógica

3.2.6. Seguridad en Redes

4. Contraseñas

4.1. Las contraseñas como minimo tienen que tener de 8 a 13 Caracteres y cumplir con estas reglas para decir que es una contraseña segura:

4.1.1. Al menos uno de los caracteres debe ser numero (0123456789)

4.1.2. Al menos 1 minúscula(s)= se explica por sí mismo (abcde.. etc)

4.1.3. Al menos 1 mayúscula(s)=se explica por sí mismo (ABCDEF...etc)

4.1.4. Al menos un caracter es un caracter "especial" o del "set extendido"

4.1.5. Al menos 1 caracter(es) no alfanuméricos= (!"·$%&/()=?¿'¡,;.:_)

5. Control de Acceso

5.1. El control de acceso informático o control de acceso a sistemas informáticos, en seguridad informática, consiste en la autorización, autenticación, autorización de acceso y auditoría. Cuenta con los siguentes servicios:

5.1.1. La autorización especifica lo que un sujeto puede hacer.

5.1.2. La identificación y autenticación garantizan que sólo el sujeto legitimados puedan entrar (log on) a un sistema

5.1.3. La aprobación del acceso garantiza el acceso durante las operaciones, mediante la asociación de usuarios con los recursos que a los que están autorizados a acceder, basándose en la política de autorizaciones.

5.1.4. La rendición de cuentas o auditoría identifica que un sujeto (o todos los sujetos asociados un usuario) ha hecho.