1. La Seguridad Informática es una disciplina que trata de asegurar la integridad y la privacidad de los sistemas de la información. Cubre todos los componentes que forma un sistema de información: datos, software, hardaware, redes, usuarios, etc.

1.1. AMENAZAS DE SEGURIDAD INFORMATICA

1.1.1. No sólo las amenazas que surgen de la programación y el funcionamiento de un dispositivo de almacenamiento, transmisión o proceso deben ser consideradas, también hay otras circunstancias que deben ser tomadas en cuenta e incluso «no informáticas». Muchas son a menudo imprevisibles o inevitables, de modo que las únicas protecciones posibles son las redundancias y la descentralización, por ejemplo mediante determinadas estructuras de redes en el caso de las comunicaciones o servidores en clúster para la disponibilidad.

1.1.2. Usuarios: causa del mayor problema ligado a la seguridad de un sistema informático. En algunos casos sus acciones causan problemas de seguridad, si bien en la mayoría de los casos es porque tienen permisos sobre dimensionados, no se les han restringido acciones innecesarias, etc.

1.1.2.1. Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema. Es instalado (por inatención o maldad) en el ordenador, abriendo una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus informático, un gusano informático, un troyano, una bomba lógica, un programa espía o spyware, en general conocidos como malware.

1.1.2.2. Errores de programación: La mayoría de los errores de programación que se pueden considerar como una amenaza informática es por su condición de poder ser usados como exploits por los crackers, aunque se dan casos donde el mal desarrollo es, en sí mismo, una amenaza. La actualización de parches de los sistemas operativos y aplicaciones permite evitar este tipo de amenazas.

1.2. Origen de las amenazas

1.2.1. Amenazas naturales: inundación, incendio, tormenta, fallo eléctrico, explosión, etc...

1.2.2. Amenazas de agentes externos: virus informáticos, ataques de una organización criminal, sabotajes terroristas, disturbios y conflictos sociales, intrusos en la red, robos, estafas, etc...

1.2.2.1. Amenazas de agentes internos: empleados descuidados con una formación inadecuada o descontentos, errores en la utilización de las herramientas y recursos del sistema, etc...

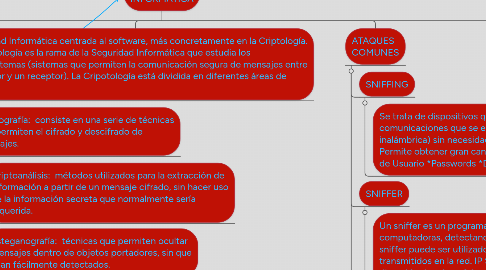

2. Seguridad Informática centrada al software, más concretamente en la Criptología. La Criptología es la rama de la Seguridad Informática que estudia los criptosistemas (sistemas que permiten la comunicación segura de mensajes entre un emisor y un receptor). La Cripotología está dividida en diferentes áreas de estudio:

2.1. Criptografía: consiste en una serie de técnicas que permiten el cifrado y descifrado de mensajes.

2.1.1. Criptoanálisis: métodos utilizados para la extracción de información a partir de un mensaje cifrado, sin hacer uso de la información secreta que normalmente sería requerida.

2.1.2. Esteganografía: técnicas que permiten ocultar mensajes dentro de objetos portadores, sin que sean fácilmente detectados.

2.2. Aspectos principales en los que se divide la Seguridad Informática:

2.3. Confidencialidad: La confidencialidad o privacidad es el más obvio del aspecto y se refiere a que la información solo puede ser conocida por individuos autorizados. Existen infinidad de posibles ataques contra la privacidad, especialmente en la comunicación de los datos. La transmisión a través de un medio presenta múltiples oportunidades para ser interceptada y copiada: las líneas "pinchadas" la intercepción o recepción electromagnética no autorizada o la simple intrusión directa en los equipos donde la información está físicamente almacenada

2.3.1. Integridad: La integridad se refiere a la seguridad de que una información no ha sido alterada, borrada, reordenada, copiada, etc., bien durante el proceso de transmisión o en su propio equipo de origen. Es un riesgo común que el atacante al no poder descifrar un paquete de información y, sabiendo que es importante, simplemente lo intercepte y lo borre

2.3.2. Disponibilidad: La disponibilidad de la información se refiere a la seguridad que la información pueda ser recuperada en el momento que se necesite, esto es, evitar su pérdida o bloqueo, bien sea por ataque doloso, mala operación accidental o situaciones fortuitas o de fuerza mayor

3. ATAQUES COMUNES

3.1. SNIFFING

3.1.1. Se trata de dispositivos que permiten al atacante “escuchar” las diversas comunicaciones que se establecen entre ordenadores a través de una red (física o inalámbrica) sin necesidad de acceder física ni virtualmente a su ordenador. Permite obtener gran cantidad de información sensible enviada sin cifrar. *Nombre de Usuario *Passwords *Direcciones de correo *Números de tarjetas de crédito

3.2. SNIFFER

3.2.1. Un sniffer es un programa de para monitorear y analizar el tráfico en una red de computadoras, detectando los cuellos de botellas y problemas que existan en ella. Un sniffer puede ser utilizado para "captar", lícitamente o no, los datos que son transmitidos en la red. IP SPOOFING Se basa en la generación de paquetes IP con una dirección de origen falsa. Se requiere que el equipo propietario de la IP quede fuera de servicio

3.3. DENEGACIÓN DE SERVICIOS

3.3.1. Consiste en sobrepasar los límites de recursos establecidos para un servicio determinado. Los sistemas mayormente atacados son: *Servidores Web *Routers *Servidores DNS *Se usa para cubrir otros ataques

4. Tipos de contramedidas

4.1. Físicas: soluciones hardware que aseguren la disponibilidad (p.ej. SAI) y la integridad (p.ej. RAID), principalmente.

4.1.1. Lógicas (informáticas): métodos algorítmicos que aseguran la autenticidad (p.ej. Firma electrónica) y confidencialidad.

4.1.1.1. Administrativas: conjunto de reglas que marcan el uso del sistema informático y que son de obligado cumplimiento.

4.1.1.1.1. Legales: sistema de medidas o normas que define la ley y cuya principal cualidad es el ser de caracter represiva.