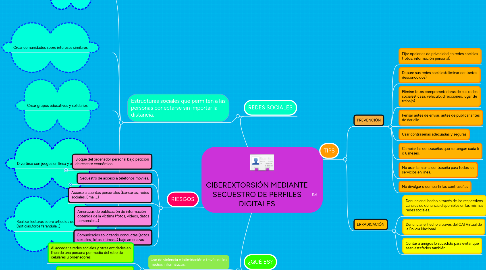

1. REDES SOCIALES

1.1. Estructuras sociales que permiten a las personas conectarse sin importar la distancia.

1.1.1. Chatear con amigos

1.1.2. Crear comunidades sobre intereses similares

1.1.3. Crear grupos educativos y solidarios

1.1.4. Divertirse con juegos en línea y encuestas.

1.1.5. Realizar lecturas sobre artículos de opinión (noticias,foros,farándula...)

2. RIESGOS

2.1. Bloque del ordenador personal bajo petición de rescate económico.

2.1.1. Project specifications

2.1.2. End User requirements

2.1.3. Action points sign-off

2.2. Secuestro de acceso a teléfonos móviles.

2.2.1. Define actions as necessary

2.3. Acceso a cuentas personales (bancarias, redes sociales, Email...)

2.4. Amenazas de publicación de información obtenida de la víctima (fotos, videos, datos personales...)

2.5. Comunicados solicitando conductas (actos sexuales, fotos íntimas...) bajo amenazas.

3. ¿QUÉ ES?

3.1. Uso de violencia e intimidación a través de los medios informáticos.

3.1.1. Al acceder a redes sociales y otras entidades en línea de una persona por medio del robo de celulares u ordenadores.

3.1.2. Se consigue que la víctima realice actos en perjuicio propio o ajeno

4. TIPS

4.1. PREVENCIÓN

4.1.1. Fijar opciones de privacidad en redes sociales (fotos, información personal)

4.1.2. Depure sus redes sociales(eliminar contactos desconocidos)

4.1.3. Elimine fotos comprometedoras de sus redes sociales( casa, vehículo, direcciones, lugar de trabajo)

4.1.4. Pensar antes de enviar, antes de publicar,antes de dar clic.

4.1.5. Usar contraseñas adecuadas y seguras

4.1.6. Cambiar las contraseñas que se tengan cada 5 o 6 meses.

4.1.7. No usar la misma contraseña para todos los servicios en línea.

4.1.8. No divulgar o compartir las contraseñas

4.2. ERRADICACIÓN

4.2.1. Denunciar el hecho a través de los respectivos canales de denuncia disponibles en las mismas redes sociales.

4.2.2. Denunciar el hecho a través del CAI Virtual de la Policía Nacional.

4.2.3. Contar a amigos lo sucedido para evitar que sean estafados también