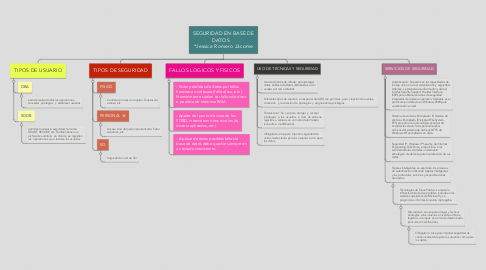

1. TIPOS DE USUARIO

1.1. DBA

1.1.1. permite realizar todas las operaciones, conceder privilegios y establecer usuarios

1.2. SGDB

1.2.1. permiten manejar la seguridad, tal como GRANT, REVOKE, etc. También tienen un archivo de auditoria en donde se registran las operaciones que realizan los usuarios.

2. FALLOS LOGICOS Y FISICOS

2.1. - Evitar pérdidas de datos por fallos hardware o software (fallo disco, etc.). Normalmente suelen ser fallos de disco o pérdida de memoria RAM.

2.2. - Aparte del punto de vista de los SGBD, intervienen otros niveles (ej: discos replicados, etc.)

2.3. - A pesar de estos posibles fallos la base de datos debe quedar siempre en un estado consistente.

3. TIPOS DE SEGURIDAD

3.1. FISICO

3.1.1. Controlar el acceso al equipo. Tarjetas de acceso, etc

3.2. PERSONAL

3.2.1. Acceso sólo del personal autorizado. Evitar sobornos, etc.

3.3. SO

3.3.1. Seguridad a nivel de SO

4. USO DE TECNICAS Y SEGURIDAD

4.1. Uso de técnicas de cifrado: para proteger datos en Base de Datos distribuidas o con acceso por red o internet.

4.2. Diferentes tipos de cuentas: en especial del ABD con permisos para: creación de cuentas, concesión y revocación de privilegios y asignación de privilegios

4.3. Discrecional: Se usa para otorgar y revocar privilegios a los usuarios a nivel de archivos, registros o campos en un modo determinado (consulta o modificación).

4.4. Obligatoria: sirve para imponer seguridad de varios niveles tanto para los usuarios como para los datos.

5. SERVICIOS DE SEGURIDAD

5.1. Autenticación: Se examinan las capacidades de lookup único a la red, autenticación y seguridad. Además, se proporciona información sobre el interfaz Security Support Provider Interface (SSPI) para obtener servicios de seguridad integrados del sistema operativo. Kerberos es el protocolo por defecto en Windows 2000 para autenticación en red.

5.2. Sistema de Archivos Encriptado: El Sistema de Archivos Encriptado (Encrypted File System - EFS) proporciona la tecnología principal de encriptación de archivos para almacenar archivos del sistema de archivos NTFS de Windows NT encriptados en disco.

5.3. Seguridad IP: Windows IP Security, del Internet Engineering Task Force, proporciona a los administradores de redes un elemento estratégico de defensa para la protección de sus redes.

5.4. Tarjetas Inteligentes: se examinan los procesos de autenticación utilizando tarjetas inteligentes y los protocolos, servicios y especificaciones asociadas.

5.4.1. Tecnologías de Clave Pública: se revisa la infraestructura de clave pública incluida en los sistemas operativos de Microsoft y se proporciona información sobre criptografía.

5.4.1.1. Discrecional: se usa para otorgar y revocar privilegios a los usuarios a nivel de archivos, registros o campos en un modo determinado (consulta o modificación).

5.4.1.1.1. Obligatoria: sirve para imponer seguridad de varios niveles tanto para los usuarios como para los datos.