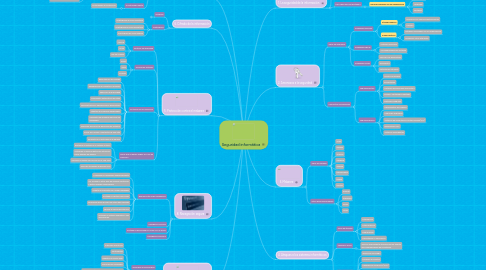

1. 7. Firma electrónica y certificado digital

1.1. La firma electrónica

1.1.1. Identificar al firmante de forma inequívoca

1.1.2. Asegurar la integridad del documetno firmado

1.1.3. No repudio

1.1.4. Firma de documetnos electrónicos

1.1.5. ¿Cómo se firma un documento?

1.1.5.1. Utilizar una aplicación en el dispositivo

1.1.5.2. Firmar directamente en Internet

1.2. El certificado digital

1.2.1. Autoridades de certifiación

2. 6. Cifrado de la información

2.1. Orígenes

2.1.1. Project specifications

2.1.2. End User requirements

2.1.3. Action points sign-off

2.2. Criptografía

2.2.1. Criptografía de clave simétrica

2.2.2. Criptografía de clave asimétrica

2.2.3. Criptografía de clave pública

3. 5. Protección contra el malware

3.1. Políticas de seguridad

3.1.1. LSSICE

3.1.2. LOPD

3.1.3. Ley de cookies

3.2. Soluciones antivirus

3.2.1. Avast

3.2.2. Avira

3.2.3. McAfee

3.3. Síntomas de una infección

3.3.1. Ralentización del equipo

3.3.2. Desaparición de carpetas o archivos

3.3.3. Aparición de publicidad

3.3.4. Movimiento automático del ratón

3.3.5. Fallos extraños en aplicaciones y dispositivos

3.3.6. Intentos de conexión inesperados

3.3.7. Secuestro de la página de inicio del navegador

3.3.8. Aparición de barras de herramientas extrañas

3.3.9. Envío de correos a contactos de una lista

3.3.10. Aumento de la actividad en el equipo

3.4. Pasos que se deben seguir en caso de infección

3.4.1. Restaurar el sistema a un estado anterior

3.4.2. Actualizar la base de datos del antivirus y hacer análisis del equipo

3.4.3. Arrancar el equipo con un live CD o Live USB

3.4.4. Ejecutar utilidades de deinfección

4. 8. Navegación segura

4.1. Buenas práticas de navegación

4.1.1. Configurar el navegador adecuadamente

4.1.2. No acceder a sitios web de dudosa reputación y evitar enlaces sospechosos

4.1.3. Aceptar únicamente las cookies deseadas

4.1.4. Proteger los datos personales

4.1.5. Descargar apliacaciones de sitios web oficiales

4.1.6. Revisar el correo electrónico

4.1.7. Actalizar el sistema operativo y sus aplicaciones

4.2. Navegación privada

4.3. Proteger la privacidad en la red con un proxy

4.4. Navegación anónima

5. 9. Privacidad de la información

5.1. Amenazas a la privacidad

5.1.1. Sistemas operativos

5.1.2. Contraseñas

5.1.3. Registro de visitas web

5.1.4. Sesiones del navegador

5.1.5. Asegurar la integridad del documetno firmado

5.1.6. Asegurar la integridad del documetno firmado

5.1.7. Asegurar la integridad del documetno firmado

5.1.8. Asegurar la integridad del documetno firmado

5.2. Antiespías

5.3. Borrar archivos de forma segura

6. 1. La seguridad de la información

6.1. Principios de la seguridad informática

6.1.1. Confidencialidad de la información

6.1.2. Integridad de la información

6.1.3. Disponibilidad de la información

6.2. Pero ¿qué hay que proteger?

6.2.1. Recursos valiosos de una organización

6.2.1.1. Información

6.2.1.2. Hardware

6.2.1.3. Software

7. 2. Amenazas a la seguridad

7.1. Tipos de amenazas

7.1.1. Amenazas humanas

7.1.1.1. Ataques pasivos

7.1.1.1.1. Ususarios con conocimientos básicos

7.1.1.1.2. Hackers

7.1.1.2. Aaques activos

7.1.1.2.1. Antiguos empleados de una organización

7.1.1.2.2. Crackers y otros atacantes

7.1.2. Amenazas lógicas

7.1.2.1. Software malicioso

7.1.2.2. Vulnerabilidades del software

7.1.3. Amenazas físicas

7.1.3.1. Fallos en los dispositivos

7.1.3.2. Accidentes

7.1.3.3. Catástrofes naturales

7.2. Conductas de seguridad

7.2.1. Seguridad activa

7.2.1.1. Control de acceso

7.2.1.2. Encriptación

7.2.1.3. Software de seguridad informática

7.2.1.4. Firmas y certificados digitales

7.2.1.5. Protocolos seguros

7.2.2. Seguridad pasiva

7.2.2.1. Herramientas de limpieza

7.2.2.2. Copias de seguridad

7.2.2.3. Sistemas de alimentación ininterrumpida (SAI)

7.2.2.4. Dispositivos NAS

7.2.2.5. Sistemas redundantes

8. 3. Malware

8.1. Tipos de malware

8.1.1. Virus

8.1.2. Gusano

8.1.3. Troyano

8.1.4. Spyware

8.1.5. Adware

8.1.6. Ransomware

8.1.7. Rogue

8.1.8. Rootkit

8.2. Otros amenazas malware

8.2.1. Phising

8.2.2. Pharming

8.2.3. Spam

8.2.4. Hoax

9. 4. Ataques a los sistemas informáticos

9.1. Tipos de ataques

9.1.1. Interrupción

9.1.2. Interceptación

9.1.3. Modificación

9.1.4. Suplantación o fabricación

9.2. Ingeniería social

9.2.1. Técnica ampliamente utilizada que no explota las vulnerabilidades de un sistema.

9.3. Ataques remotos

9.3.1. Inyección de código

9.3.2. Escaneo de puertos

9.3.3. Denegación de servicio (DoS)

9.3.4. Escuchas de red

9.3.5. Spoofing

9.3.6. Fuerza bruta

9.3.7. Elevación de privilegios