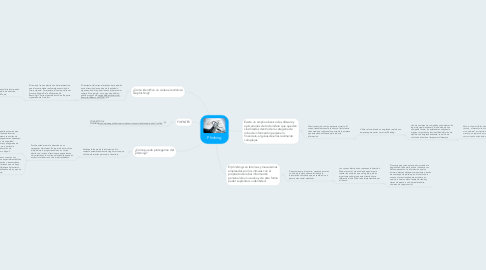

1. ¿Cómo identifico un correo electrónico de phishing?

1.1. El remitente del correo electrónico hace alusión a una dirección de soporte de la entidad u organización de la que el intruso intenta tomar ventaja. Por ejemplo, un correo de phishing podría provenir de: [email protected], [email protected], etc.

1.1.1. El tema del correo electrónico hace referencia a que el usuario debe realizar alguna acción de forma urgente. Por ejemplo, el tema podría ser: Proceso Seguro De la Verificación De Banco-Cert, Aviso urgente Banco-Cert, Reporte urgente Banco-Cert, etc.

1.1.1.1. El cuerpo del correo solicita información personal como cambio de dirección, actualización de NIPs, etc.

2. ¿Cómo puedo protegerme del phishing?

2.1. Verifique la fuente de la información. No conteste automáticamente a ningún correo que solicite información personal o financiera.

2.1.1. Escriba usted mismo la dirección en su navegador de Internet. En lugar de hacer clic en el hipervínculo proporcionado en un correo electrónico, Incluso direcciones que aparentan ser correctas en los correos electrónicos pueden ocultar la ruta hacia un sitio web fraudulento.

2.1.1.1. Refuerce su seguridad. Aquellos usuarios que realizan transacciones a través de Internet deberían configurar su sistema con suites de seguridad capaces de bloquear estas amenazas, aplicar los últimos parches de seguridad facilitados por los fabricantes y asegurarse de que operan en modo seguro a través de certificados digitales o protocolos de comunicación seguros como https://

2.1.1.2. Revise periódicamente sus cuentas. Los extractos mensuales son especialmente útiles para detectar transferencias o transacciones irregulares, tanto operaciones que no haya realizado y se vean reflejadas en el extracto, como operaciones realizadas online y que no aparezcan en el extracto.

3. FUENTES

3.1. CONCEPTO DE PHISHINGhttp://www.seguridad.unam.mx/usuario-casero/eduteca/main.dsc?id=166

4. El phishing son técnicas y mecanismos empleados por los intrusos con el propósito de robar información personal de un usuario y de esta forma poder suplantar su identidad.

4.1. De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador.

4.1.1. Los correos electrónicos contienen la dirección Web a la cual el usuario debe acceder para realizar los cambios que se le pide, pero es importante señalar que esta dirección hace referencia al sitio Web falso implementado por el intruso.

4.1.1.1. El usuario que cae en el engaño, accede a la página Web falsa del intruso e introduce sus datos personales. La información que los intrusos intentan obtener comúnmente a través de un ataque de phishing es: el nombre de usuario y la contraseña para acceder a un servicio, números de su tarjeta de crédito y claves de acceso a su banca electrónica, números de seguro social,

5. Existe un amplio abanico de software y aplicaciones de toda índole que quedan clasificados dentro de la categoría de robo de información personal o financiera, algunas de ellas realmente complejas.

5.1. Direcciones web con la apariencia correcta. El correo fraudulento suele conducir al lector hacia sitios web que replican el aspecto de la empresa que está siendo utilizada para robar la información.

5.1.1. Utilizar el nombre de un empleado real de una empresa para enviar un correo Phishing.

5.1.1.1. Uso de nombres de compañías ya existentes. En lugar de crear desde cero el sitio web de una compañía ficticia, los estafadores adoptan la imagen corporativa y funcionalidad del sitio de web de una empresa existente, con el fin de confundir aún más al receptor del mensaje.

5.1.1.1.1. Man-in-the-middle (hombre en el medio). En esta técnica, el atacante se sitúa entre el usuario y el sitio web real, actuando a modo de proxy. De esta manera, es capaz de escuchar toda la comunicación entre ambos.