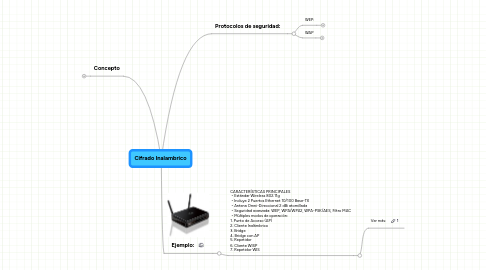

1. Concepto

1.1. Toda señal inalámbrica pueden ser codificadas de forma automática, dependiendo del dispositivo emisor y el software que el fabricante incluyó en materia de seguridad.

2. Protocolos de seguridad:

2.1. WEP:

2.1.1. ("Privacidad Equivalente a Cableado") El protocolo WEP es sumamente usado por lo simple y compacto de su implementación en las WLAN (Wi-Fi LAN, Redes inalámbricas). Trabaja con el codificador RC4 y una clave secreta, la cual es introducida en cada paquete a transmitir, para luego ser cifrado y enviado.

2.1.1.1. WEB 2.0

2.1.1.1.1. . Esta mejora de WEP fue presentada tras los primeros modelos 802.11i. Éste se podía desarrollar sobre algunos (no todos) tipos de hardware que no eran capaces de manejar WPA o WPA2. Se esperaba que eliminase la deficiencia del duplicado de IV así como ataques a las claves por fuerza bruta. Sin embargo, como todavía se basaba en el algoritmo de cifrado RC4, aún mantenía las mismas vulnerabilidades que WEP

2.1.1.2. WEB PLUS:

2.1.1.2.1. Es una mejora WEP desarrollada por Agere Systems (anteriormente una filial de Lucent Technologies) que mejora la seguridad WEP evitando "IV’s débiles". Este protocolo es completamente eficaz únicamente cuando es usado a ambos extremos de la conexión inalámbrica. Como esto no es fácil de conseguir, representa una seria limitación. Es posible que tarde o temprano se logren ataques con éxito al sistema WEP+. Además no previene necesariamente los ataques de Replay.

2.1.1.3. WEB DINAMICO:

2.1.1.3.1. En este caso las claves WEP cambian de forma dinámica. Cada cliente utliza dos claves: una de asignación y una predeterminada. La clave de asignación se comparte entre el cliente y el punto de acceso, y protege las tramas unidifusión. La clave predeterminada es compartida por todos los clientes para proteger las tramas de difusión y multidifusión. Otra ventaja es que a intervalos periódicos las claves se actualizan en el punto de acceso. Es un sistema distribuido por algunas marcas comerciales como 3Com.

2.2. WAP

2.2.1. presenta mejoras como generación dinámica de la clave de acceso. Las claves se insertan como de dígitos alfanuméricos, sin restricción de longitud

2.2.1.1. COMO FUNCIONA?

2.2.1.1.1. adopta la autenticación de usuarios mediante el uso de un servidor, donde se almacenan las credenciales y contraseñas de los usuarios de la red. Para no obligar al uso de tal servidor para el despliegue de redes, WPA permite la autenticación mediante clave compartida ([PSK], Pre-Shared Key), que de un modo similar al WEP, requiere introducir la misma clave en todos los equipos de la red.

3. Ejemplo:

3.1. CARACTERÍSTICAS PRINCIPALES • Estándar Wireless 802.11g • Incluye 2 Puertos Ethernet 10/100 Base-TX • Antena Omni-Direccional 2 dBi atornillada • Seguridad avanzada: WEP, WPA/WPA2, WPA-PSK/AES, Filtro MAC • Múltiples modos de operación: 1. Punto de Acceso (AP) 2. Cliente Inalámbrico 3. Bridge 4. Bridge con AP 5. Repetidor 6. Cliente WISP 7. Repetidor WIS

3.1.1. Ver más: