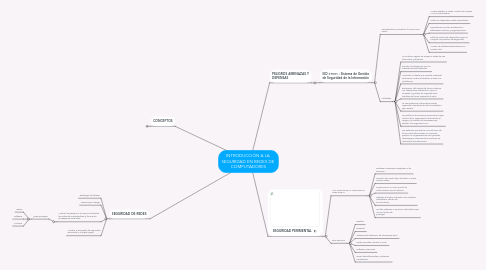

1. SEGURIDAD DE REDES

1.1. Estrategia de trabajo

1.2. Disminuye el riesgo

1.3. Mostrar los peligros a los que se enfrentan las redes de computadores y formas de protegernos ante ellos.

1.3.1. ¿Que protege?

1.3.1.1. Datos

1.3.1.2. software

1.3.1.3. Archivos

1.4. Mostrar el concepto de seguridad perimetral y el papel juega.

2. CONCEPTOS

2.1. Amenaza.- Se refiere a cualquier acción o entidad que tenga la posibilidad de comprometer la seguridad de un sistema.

2.1.1. EXISTEN DOS TIPOS

2.1.1.1. Internas.- Cuando estas se originan en el interior de la organización, como es el caso de empleados descontentos o descuidados con las medidas de seguridad.

2.1.1.2. Externas.- Cuando estas se originan en el exterior de la organización, como lo pueden ser hackers, virus y gusanos.

2.2. Vulnerabilidad.- Es un punto debil dentro del diseño e implementación de la seguridad que puede presentarse y comprometer la seguridad del sistema.

2.3. Ataque.- se refiere a una acción de una persona o programa que logra vulnerar la seguridad del sistema

2.4. Exploit.- Se refiere a los efectos no deseables que quedan como resultado de un ataque y que permiten preservar una vulnerabilidad para seguir explotandola.

3. PELIGROS AMENAZAS Y DEFENSAS

3.1. ISO 27001 : Sistema de Gestión de Seguridad de la Información

3.1.1. Características incluida en la norma ISO 27001:

3.1.1.1. Acceso estático a redes. Puntos de accesos LAN no autorizados.

3.1.1.2. Todos los dispositivos están permitidos.

3.1.1.3. Dispositivos móviles accediendo a diferentes entornos y organizaciones.

3.1.1.4. Falta de control de dispositivos que no cumplen las políticas de seguridad.

3.1.1.5. Acceso de colaboradores externos a nuestra red.

3.1.2. Utilidades

3.1.2.1. Un entorno seguro de acceso a redes de una forma fácil y dinámica.

3.1.2.2. Permite la integración con las infraestructuras existentes.

3.1.2.3. Controlar al cliente que accede mediante verificación antes de obtener acceso a la red interna.

3.1.2.4. Evaluación del cliente de forma continua. Los dispositivos infectados o que no cumplen la política de seguridad son tratados de forma separada al resto.

3.1.2.5. La comprobación automática puede responder rápidamente ante incidentes a gran escala.

3.1.2.6. Las políticas de acceso proporcionan mayor control de la organización reduciendo el riesgo y el número de amenazas que afectan a la seguridad LAN.

3.1.2.7. Los sistemas que buscan una solución de forma automática tienen un impacto positivo en organizaciones con grandes despliegues, reduciendo la inversión en recursos (automatización).

4. SEGURIDAD PERIMENTAL

4.1. COMETIDOS DE LA SEGURIDAD PERIMETRAL

4.1.1. Rechazar conexiones ilegítimas a los servicios.

4.1.2. Permitir solo cierto tipo de tráfico o entre ciertos nodos.

4.1.3. Proporcionar un único punto de interconexión con el exterior.

4.1.4. Redirigir el tráfico entrante a los sistemas adecuados, dentro de la red interna.

4.1.5. Ocultar sistemas o servicios vulnerables que no son fáciles de proteger.

4.2. ELEMENTOS

4.2.1. Routers

4.2.2. Firewalls

4.2.3. Sistemas de detección de intrusiones (IDS)

4.2.4. Redes privadas virtuales (VPNs)

4.2.5. Software y servicios

4.2.6. Zonas desmilitarizadas y subredes controladas