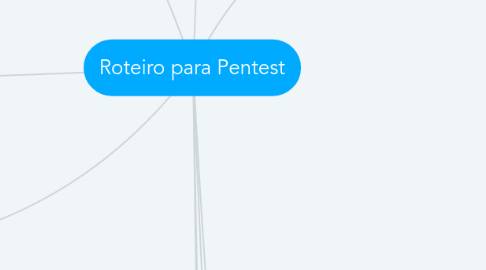

1. Proposta Técnica

1.1. O que será auditado?

1.2. Quais são as ferramentas utilizadas?

1.3. Quais testes foram realizados? (SQLi, BruteForce, Bypass em antivírus, etc)

1.4. Utilizei o OWASP? Quais ataques?

2. Entendendo o Cliente

2.1. Quais dispositivos não podem ser auditados?

2.2. Quais redes não podem ser auditadas?

2.3. Quais dados são sensíveis ao Pentest?

2.4. Quais os horários de cada varredura?

3. Visão de Processos

3.1. Estudei o ramo de atividades do cliente?

3.2. Consigo uma reunião comercial?

3.3. Ouvi as necessidades do cliente?

3.4. Elaborei a proposta de acordo com o ambiente do cliente?

3.5. Solicitei ao cliente um mapa de sua rede, sistemas operacionais e conexões?

3.6. As propostas técnicas e comerciais foram enviadas?

3.7. As ferramentas já estão preparadas?

3.8. Preparei junto ao cliente a linha do tempo?

3.9. Apresentei o relatório final?

4. Criado por: Adriel Brandão Linkedin: /in/adrielbrandao

5. Enumeração

5.1. Enumeração Passiva

5.1.1. Como o OSINT funciona?

5.1.1.1. Como filtrar as informações do alvo no Google?

5.1.1.2. Como utilizar as redes sociais para conseguir informações do alvo?

5.1.2. Enumeração de Portas / Serviços SAAS

5.1.2.1. Shodan / Censys / Binary Edge

5.2. Enumeração Ativa

5.2.1. Infraestrutura

5.2.1.1. Escaneamento de Portas

5.2.1.1.1. Como as portas funcionam?

5.2.1.1.2. O que e é um "three way handshake" no protocolo TCP?

5.2.1.1.3. Como saber se uma porta UDP está aberta?

5.2.1.1.4. Como visualizar um tráfego de escaneamento de portas em uma ferramenta de sniffer? (Ex.: Wireshark)

5.2.1.2. Enumeração de Serviços

5.2.1.2.1. Como uma ferramenta de escaneamento de portas entende qual serviço está por trás de uma porta específica? (Ex.: Nmap)

5.2.1.2.2. Quanto o escaneamento automático de portas não detecta nenhum serviço, como realizo manualmente essa verificação?

5.2.1.3. Domínios

5.2.1.3.1. Como funciona um DNS?

5.2.2. Aplicações WEB

5.2.2.1. O que é HTTPS?

5.2.2.1.1. Quantos métodos existem no protocolo HTTP?

5.2.2.1.2. O que são os estados do HTTP? Quantos existem?

5.2.2.2. Como funciona a comunicação client-server?

5.2.2.2.1. Qual a diferença entre o processamento de informações do client-side e server-side?

5.2.2.3. O que é um virtual-host em um servidor web?

5.2.2.4. Como verificar se existe um route/directory?

5.2.2.5. O que é TLS/SSL?

5.2.3. API

5.2.3.1. Quais são os tipos de API?

5.2.3.2. Como enumerar rotas de API?

6. Exploração

6.1. Infraestrutura

6.1.1. Onde verificar se existe alguma vulnerabilidade para um determinado serviço?

6.1.1.1. Existe alguma exploração conhecida para essa vulnerabilidade?

6.1.1.1.1. Consigo entender como a vulnerabilidade e exploração funcionam?

6.1.1.2. Caso a exploração não exista, consigo desenvolver minha própria exploração?

6.1.2. Como um TCP shell funciona?

6.1.2.1. Quantos tipos de TCP shell existem?

6.2. Aplicação WEB

6.2.1. TOP10 OWASP

6.2.1.1. Consigo entender todas as vulnerabilidades neste framework?

6.2.1.2. Como usar a ferramenta WEBGOAT para entender as vulnerabilidades?

6.2.1.3. Consigo completar o desafio JuiceShop?

6.2.2. Caminho da informação

6.2.2.1. O que é serialização e desserialização?

6.2.2.2. Como sniffar uma comunicação HTTP para verificar e alterar a requisição?

6.2.3. Outras vulnerabilidades

6.2.3.1. Estou checando constantemente os relatórios de BugBounty? (Ex: HackerOne)

6.2.3.1.1. Consigo entender como os pesquisadores estão provando um conceito de ataque?

6.3. API

6.3.1. Como funcionam as vulnerabilidades em API?

6.3.1.1. Existe um TOP10 da OWASP para API's?

6.3.2. Como sniffar as requisições da API?

6.4. Tópicos Gerais

6.4.1. O que é um fuzzing?

6.4.1.1. Como posso fazer um fuzz e cada serviço/parâmetro?

7. Pos-Exploração

7.1. Escalar Privilégio

7.1.1. Como o processo funciona?

7.1.2. Consigo enumerar todos os caminhos que podem me levar a um escalonamento de privilégio?

7.1.2.1. Como funciona GTFOBins?

7.2. Manutenção do Acesso

7.2.1. Consigo implantar um backdoor na máquina?

8. Outros Tópicos

8.1. Eu tenho uma metodologia para escrever um passo a passo de uma ação ofensiva?

8.2. Consigo explorar as máquinas do backthebox.eu?

8.3. Estou fazendo suposições de algo que não provei para eu mesmo?

8.3.1. Já tentei todas as formas possíveis de explorar um conceito de ataque?

8.4. Mecanismos de defesa

8.4.1. Entendo o conceito de hardening?

8.4.2. Entendo como um Firewall Netx Generation funciona?

8.4.2.1. Estou familiarizado com técnicas de bypass?