1. **ДЕСТРУКТИВНОЕ ВОЗДЕЙСТВИЕ**

2. **Захват инфраструктуры**

2.1. **Деструктивное воздействие**

2.1.1. **Уничтожение данных**

2.1.2. **Шифрование данных**

2.1.3. **Сброс систем**

2.1.4. **Остановка работы сервисов**

2.1.5. **Дефейс**

2.1.6. **Финансовые кражи**

3. Активная разведка

3.1. Сканирование

3.1.1. Сканирование узлов

3.1.1.1. Сканирование портов

3.1.1.1.1. Сканирование на уязвимости

3.1.2. Поиск доменов

4. **РАЗВЕДКА**

5. Вредоносная рассылка

5.1. ВПО

5.1.1. **Запуск ВПО пользователем**

5.1.1.1. Загрузка/активность вредоносных модулей

5.1.1.1.1. Внедрение кода в процессы

5.1.1.1.2. **Загрузка до ОС**

5.1.1.1.3. **Внедрение в процесс загрузки**

5.1.1.1.4. Задания BITS

5.1.1.1.5. **Внедрение в процесс входа**

5.1.1.1.6. **Создание служб**

5.1.1.1.7. **Изменение доменных политик**

5.1.1.1.8. Автозапуск(реестр)

5.1.1.1.9. Запланированные задачи

5.1.1.1.10. Загрузка RAT

5.1.1.1.11. Создание УЗ

5.1.1.1.12. Компрометация существующих УЗ

5.2. Фишинг

5.2.1. Компрометация сторонней УЗ

6. .

7. **ПЕРВИЧНЫЙ ДОСТУП**

8. Эксплуатация уязвимостей

8.1. Протоколов удалённого доступа

8.2. Протоколов аутентификации

8.3. Внешнего ПО

8.4. Веб-приложений

8.4.1. WebShell

9. Компрометация подрядчика

10. Распространение через съемные носители

10.1. ВПО

11. Брутфорс

12. Пассивная разведка

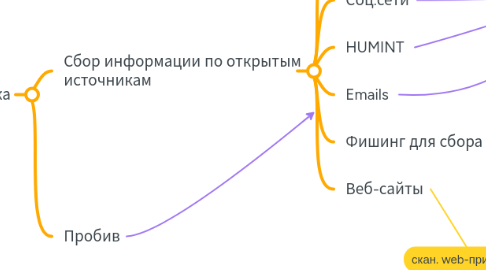

12.1. Сбор информации по открытым источникам

12.1.1. Анализ СМИ

12.1.2. Соц.сети

12.1.3. HUMINT

12.1.4. Emails

12.1.5. Фишинг для сбора информации

12.1.6. Веб-сайты

12.2. Пробив

13. ВЫПОЛНЕНИЕ

14. Физический доступ

15. ЗАКРЕПЛЕНИЕ

16. **Компрометация доменной/локальной УЗ**

16.1. Выполнение c помощью интерпретаторов командной строки и сценариев

17. Выполнение от имени сервиса

18. **ПОВЫШЕНИЕ ПРИВИЛЕГИЙ**

19. **Повышение привилегий**

19.1. **Общий сбор информации**

19.1.1. Данные из локальной системы

19.1.2. Данные из почтовых клиентов

19.1.3. Общие ресурсы(сетевые)

19.1.4. Базы данных

19.1.5. **Получение учетных данных**

19.1.5.1. Дамп учётных данных

19.1.5.1.1. etc/shadow & etc/passwd

19.1.5.1.2. Память процесса Lsass

19.1.5.1.3. NTDS.dit

19.1.5.1.4. SAM

19.1.5.1.5. секреты LSA

19.1.5.1.6. Ключи протоколов удалённого доступа

19.1.5.2. Сетевые атаки

19.1.5.2.1. Кража или подделка билетов Kerberos

19.1.5.2.2. Man-in-the-Middle

19.1.5.3. Перехват ввода

19.1.5.4. Сбор незащищённых данных

19.1.5.4.1. Файлы

19.1.5.4.2. Буфер обмена, кэши

19.1.5.4.3. История команд

19.1.5.4.4. Данные из мессенджеров

19.1.5.5. Получение доступа к хранилищам паролей

19.1.5.5.1. Менеджеры паролей

19.1.5.5.2. Учетные данные браузеров

19.1.5.5.3. Учетные данные из почтовых клиентов

19.1.5.6. Кража токенов доступа

19.2. **Организация управления**

19.2.1. Использование ПО для C2

19.2.1.1. Использование служб удалённого доступа

19.2.1.2. Использование протоколов прикладного уровня

19.2.1.2.1. DNS-туннелирование

19.2.1.2.2. DGA-домены

19.2.1.2.3. Веб-протоколы

19.2.1.2.4. Почтовые протоколы

19.2.1.3. Создание зашифрованных каналов

19.2.2. Использование RAT

19.2.3. Использование прокси

20. **ПОЛУЧЕНИЕ УЧЕТНЫХ ДАННЫХ**

21. Предотвращение обнаружения

21.1. Обфускация кода

21.2. Загрузка руткитов

21.3. Манипуляция с токенами доступа

21.4. Маскировка

21.4.1. Использование легитимных местоположений

21.4.2. Подделка имени файла/процесса

21.4.3. Переименование системных утилит

21.5. Удаление индикаторов

21.5.1. Очистка журналов событий

21.5.2. Удаление истории команд

21.5.3. Удаление истории сетевых подключениий

21.5.4. Удаление файлов