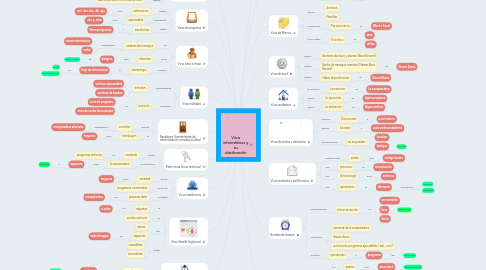

1. Caballo de Troya

1.1. se

1.1.1. oculta

1.1.1.1. en

1.1.1.1.1. Programa legítimo

1.2. no puede

1.2.1. Infectar otros archivos

1.3. se ejecuta

1.3.1. Sólo una vez

2. Gusano o Worm

2.1. su finalidad es

2.1.1. Consumir memoria

2.1.1.1. del

2.1.1.1.1. sistema

2.2. funciona

2.2.1. Copiándose

2.2.1.1. a

2.2.1.1.1. sí mismo

2.3. para

2.3.1. Desbordar

2.3.1.1. la

2.3.1.1.1. RAM

3. Virus de sobreescritura

3.1. funcionan

3.1.1. Sobreescribiéndose

3.2. en

3.2.1. El interior de los archivos atacados

3.3. logrando

3.3.1. Que se pierda el contenido de ellos

4. Virus de Macros

4.1. afectan a

4.1.1. Archivos

4.1.2. Plantillas

4.2. se hacen pasar

4.2.1. Por una macro

4.2.1.1. de

4.2.1.1.1. Word o Excel

4.3. actúan cuando

4.3.1. El archivo

4.3.1.1. se

4.3.1.1.1. abre

4.3.1.1.2. utiliza

5. Virus de programa

5.1. infectan

5.1.1. extensiones

5.1.1.1. como

5.1.1.1.1. .ovl, .drv, bin, .dll, .sys

5.2. especialmente

5.2.1. ejecutables

5.2.1.1. como

5.2.1.1.1. .exe y .com

5.3. pueden

5.3.1. transferirse

5.3.1.1. a

5.3.1.1.1. Otros programas

6. Virus de boot

6.1. infectan

6.1.1. Sectores de inicio y booteo (Boot Record)

6.2. infectan

6.2.1. Sector de arranque maestro (Master Boot Record)

6.2.1.1. de

6.2.1.1.1. Discos Duros

6.3. infectan

6.3.1. Tablas de particiones

6.3.1.1. de

6.3.1.1.1. Discos Duros

7. Virus residentes

7.1. se colocan en

7.1.1. La memoria

7.1.1.1. de

7.1.1.1.1. La computadora

7.2. esperan

7.2.1. La ejecución

7.2.1.1. de

7.2.1.1.1. algún programa

7.3. esperan

7.3.1. La utilización

7.3.1.1. de

7.3.1.1.1. Algún archivo

8. Virus de enlace o directorio

8.1. modifican

8.1.1. Direcciones

8.1.1.1. a

8.1.1.1.1. nivel interno

8.2. pemiten

8.2.1. Acceder

8.2.1.1. a

8.2.1.1.1. cada archivo existente

8.3. por consecuencia

8.3.1. no se pueden

8.3.1.1. localizar

8.3.1.2. trabajar

8.3.1.2.1. con ellos

9. Virus mutantes o polifórmicos

9.1. cambian (mutan)

9.1.1. partes

9.1.1.1. de su

9.1.1.1.1. código fuente

9.2. usan

9.2.1. procesos

9.2.1.1. de

9.2.1.1.1. encriptación

9.3. usan

9.3.1. la tecnología

9.3.1.1. de los

9.3.1.1.1. antivirus

9.4. cada

9.4.1. generación

9.4.1.1. es

9.4.1.1.1. diferente

10. Virus falso o Hoax

10.1. son

10.1.1. cadenas de mensajes

10.1.1.1. distribuidos por

10.1.1.1.1. correo electrónico

10.1.1.1.2. redes

10.2. donde

10.2.1. informan

10.2.1.1. sobre

10.2.1.1.1. peligros

10.3. su objetivo

10.3.1. sobrecargar

10.3.1.1. el

10.3.1.1.1. flujo de información

11. Virus múltiples

11.1. simultáneamente

11.1.1. infectan

11.1.1.1. archivos ejecutables

11.1.1.2. sectores de booteo

11.2. combinando

11.2.1. la acción

11.2.1.1. de

11.2.1.1.1. virus de programa

11.2.1.1.2. virus de sector de arranque

12. Bombas de tiempo

12.1. programados para

12.1.1. entrar en acción

12.1.1.1. en

12.1.1.1.1. un momento

12.1.1.1.2. hora

12.1.1.1.3. fecha

12.2. se ocultan en

12.2.1. memoria de la computadora

12.2.2. discos duros

12.2.3. archivos de programas ejecutables (.exe, .com)

12.3. se activan

12.3.1. ejecutando

12.3.1.1. el

12.3.1.1.1. programa

13. Backdoors (herramientas de administración remotas ocultas)

13.1. permiten

13.1.1. controlar

13.1.1.1. remotamente la

13.1.1.1.1. computadora afectada

13.2. se

13.2.1. distribuyen

13.2.1.1. como

13.2.1.1.1. troyanos

14. Retro-virus (virus-antivirus)

14.1. trabajan

14.1.1. anulando

14.1.1.1. los

14.1.1.1.1. programas antivirus

14.2. en consecuencia

14.2.1. la computadora

14.2.1.1. queda

14.2.1.1.1. expuesta

15. Virus camaleones

15.1. son una

15.1.1. variedad

15.1.1.1. de los

15.1.1.1.1. troyanos

15.2. simulan ser

15.2.1. programas comerciales

15.3. su objetivo

15.3.1. provocar daño

15.3.1.1. en la

15.3.1.1.1. computadora

16. Virus Stealth (sigilosos)

16.1. se

16.1.1. adjuntan

16.1.1.1. por

16.1.1.1.1. sí solos

16.2. en

16.2.1. ciertos archivos

16.3. para

16.3.1. atacar

16.3.2. espacirse

16.3.2.1. por

16.3.2.1.1. todo el equpo

16.4. pueden

16.4.1. camuflarse

16.4.2. esconderse

17. Virus Rabbits (reproductores)

17.1. se

17.1.1. reproducen

17.1.1.1. de forma

17.1.1.1.1. constante

17.2. funcionan hasta

17.2.1. agotar totalmente

17.2.1.1. el

17.2.1.1.1. espacio de

18. Virus Actives Agents y Java Applets

18.1. se

18.1.1. graban

18.1.1.1. en el

18.1.1.1.1. disco duro

18.2. se

18.2.1. descargan

18.2.1.1. cuando

18.2.1.1.1. la computadora

18.3. se

18.3.1. ejecutan

18.3.1.1. cuando

18.3.1.1.1. la pagina web

18.4. se

18.4.1. programan

18.4.1.1. para

18.4.1.1.1. borrar archivos

18.4.1.1.2. corromper archivos

18.4.1.1.3. controlar

18.4.1.1.4. enviar infomación