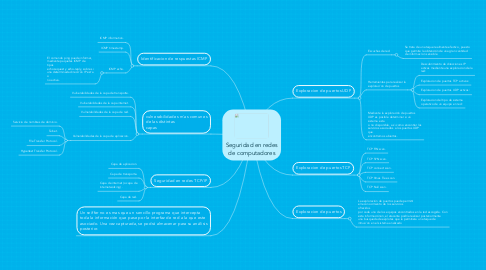

Seguridad en redes de computadores

af Isaac Flores

1. Identificacion de respuestas ICMP

1.1. ICMP information.

1.2. ICMP timestamp.

1.3. ICMP echo.

1.3.1. El comando ping puede informar, mediante paquetes ICMP de tipos echo-request y echo-reply, sobre si una determinada direcci´on IP est´a o no activa.

2. Un sniffer no es mas que un sencillo programa que intercepta toda la información que pase por la interfaz de red a la que este asociado. Una vez capturada, se podrá almacenar para su análisis posterior.

3. Exploracion de puertos UDP

3.1. Escuchas de red

3.1.1. Se trata de un ataque realmente efectivo, puesto que permite la obtención de una gran cantidad de informaci´on sensible

3.2. Herramientas para realizar la exploraci´on de puertos

3.2.1. Descubrimiento de direcciones IP activas mediante una exploracion de la red:

3.2.2. Exploracion de puertos TCP activos:

3.2.3. Exploracion de puertos UDP activos:

3.2.4. Exploracion del tipo de sistema operativo de un equipo en red:

3.3. Mediante la exploración de puertos UDP es posible determinar si un sistema esta o no disponible, as´ı como encontrar los servicios asociados a los puertos UDP que encontramos abiertos.

4. vulnerabilidades m´as comunes de las distintas capas

4.1. Vulnerabilidades de la capa de transporte.

4.2. Vulnerabilidades de la capa internet.

4.3. Vulnerabilidades de la capa de red.

4.4. Vulnerabilidades de la capa de aplicacion.

4.4.1. Servicio de nombres de dominio.

4.4.2. Telnet.

4.4.3. File Transfer Protocol.

4.4.4. Hypertext Transfer Protocol.