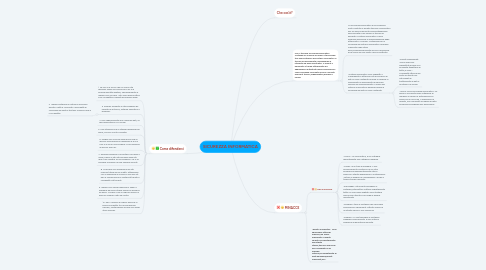

1. Come difenderci

1.1. 1 se non si è sicuri che ciò che si sta facendo online sia sicuro per il pc e la propria identità digitale, semplicemente è meglio non cliccare. I siti sicuri hanno https e un lucchettino davanti all’indirizzo web;

1.2. 3 quando richiesto è utile eseguire gli update di antivirus, sistema operativo e browser;

1.2.1. 2 meglio installare un antivirus di buona qualità: metti a confronto i pacchetti di sicurezza del nostro test per scoprire qual è il più adatto;

1.3. 4 fare regolarmente una copia dei dati, su hard disk esterni e su cloud;

1.4. 5 non utilizzare mai la stessa password per email, social e conto corrente;

1.5. 6 meglio non cliccare sugli avvisi che si aprono all’improvviso navigando e di cui non si è sicuri. Nei browser c’è un’opzione di blocco pop up;

1.6. 7 quando possibile è da evitare l’accesso a email, banca o altri siti sensibili dalle reti wifi o dai coputer di uso pubblico. Se si fa bisogna ricordarsi di fare sempre log out;

1.7. 8 scaricare solo programmi da siti ufficiali tutela da file infetti. Attenzione con il download di musica e film dai siti per la condivisione di contenuti tramite i cosiddetti siti torrent;

1.8. 9 meglio non aprire neanche lo spam e diffidare da email strane anche se arrivano da amici. Occhio a chi si finge di essere la banca e chiede i dati del conto;

1.9. 10 per i cellulari la miglior difesa è la buona condotta: tra le precauzioni efficaci, l’installazione di app solo dagli store ufficiali.

2. Con il termine sicurezza informatica s'intende un insieme di mezzi e tecnologie tesi alle protezioni dei sistemi informatici in termini di disponibilità,confidenziale e integrità dei beni informatici. A questi 3 parametri si tende attualmente ad aggiungere l'autenticità delle informazioni. Nella sicurezza informatica sono coinvolti elementi tecnici,organizzativi,giuridici e umani.

2.1. La sicurezza informatica è un problema molto sentito in ambito tecnico-informatico per via della crescente informatizzazione della società e dei servizi in termini di apparati e sistemi informatici e della parallela diffusione e specializzazione degli attaccanti o Cracker. L'interesse per la sicurezza dei sistemi informatici è dunque cresciuto negli ultimi anni,proporzionalmente alla loro diffusione ed al ruolo da essi svolto nella collettività.

2.2. I sistemi informatici sono soggetti a vulnerabilità e attacchi volti all'accesso ai dati in esso contenuti oppure a minarne la funzionalità o disponibilità di servizio. Spesso dal funzionamento o meno del sistema informatico dipende anche la sicurezza dei dati in esso contenuti.

2.2.1. -Eventi indesiderati- "Sono quelli più inaspettati,anche se è prudente aspettarsi di tutto,e sono i cosiddetti attacchi da parte di utenti non autorizzati al trattamento di dati o all'utilizzo di servizi.

2.2.2. -Worm-"Nella sicurezza informatica un worm è una particolare categoria di malware in grado di autoreplicarsi.e simile ad un virus ma, a differenza di questo, non necessita di legarsi ad altri programmi eseguibili per diffondersi.

3. Che cos'è?

4. MINACCE

4.1. Tipi di minacce

4.1.1. -VIRUS- "In informatica, è un software appartenente alla categoria malware

4.1.2. -Trojan-"e un tipo di malware. Il suo funzionamento all'interno di un altro programma apparentemente utile e innocuo.L'utente eseguendo o installandolo ,installa o esegue di conseguenza anche il codice trojan nascosto

4.1.3. -Keylogger-"Strumento hardware o software,intercetta e cattura segretamente tutto ciò che viene digitato sulla tastiera senza che l'utente si accorga di essere monitorato

4.1.4. -Spyware-"tipo di software che raccoglie informazioni riguardanti l'attività online di un utente senza il suo consenso

4.1.5. -Adware-" E una tipologia di software freeware che presenta al suo interno inserzioni pubblicitarie esposte