1. Chercheurs et départements impliqués

1.1. Chercheurs

1.1.1. Nombre de chercheurs "Core" : 18 (chercheurs qui ont ce domaine comme thématique centrale de recherche)

1.1.2. Nombre de chercheurs "Non Core" : 11 (chercheurs qui participent a des projets de recherche pouvant être liés vers cette thématique)

1.2. Départements

1.2.1. Département de génie de la production automatisée

1.2.2. Département de génie logiciel et des TI

2. Chaires et unités de recherche

2.1. Chaires de recherche

2.1.1. Chaire industrielle Vantrix en optimisation vidéo

2.1.2. Chaire de recherche institutionnelle d'informatique en nuage communautaire et applications intelligentes

2.1.3. Chaire de recherche institutionnelle en étude des systèmes de surveillance adaptatifs et évolutifs dans les environnements dynamiques

2.2. Unités de recherche accréditées

2.2.1. LIVIA - Laboratoire d'imagerie, de vision et d'intelligence artificielle

2.3. Unités de recherche reconnues

2.3.1. GÉLOG - Laboratoire de recherche en génie logiciel

2.3.2. LABMULTIMÉDIA - Laboratoire de recherche en multimédia

2.3.3. SYNCHROMÉDIA - Laboratoire de communication multimédia en téléprésence

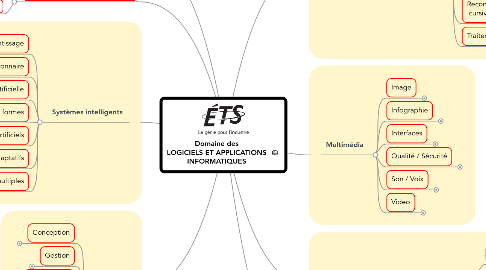

3. Systèmes intelligents

3.1. Algorithmes d'apprentissage

3.2. Calcul évolutionnaire

3.3. Intelligence artificielle

3.4. Reconnaissance de formes

3.5. Réseaux de neurones artificiels

3.6. Systèmes adaptatifs

3.7. Systèmes à classifications multiples

4. Logiciel

4.1. Conception

4.1.1. Analyse des spécifications et des exigences fonctionnelles & non fonctionnelles

4.1.2. Architecture et conception de logiciels

4.1.3. Informatique en nuage

4.1.3.1. Hadoop

4.1.3.2. Gestion

4.1.3.3. Sécurité

4.1.4. Intégration des logiciels non communicants

4.1.5. Intergiciel

4.1.6. Internet des objets

4.1.7. Logiciels ouverts

4.1.8. Simulations

4.1.9. Technologies de l'information vertes

4.1.9.1. Développement durable Telco Cloud

4.1.9.2. Optimisation de la consommation de l’énergie dans les environnements de virtualisation et Cloud

4.1.9.3. Quantification de la réduction des émissions carbones

4.1.9.4. Réduction des émissions carbones par l'utilisation de l'informatique en nuage et de la virtualisation

4.1.10. Virtualisation

4.2. Gestion

4.2.1. Benchmarking de logiciels

4.2.2. Développement et déploiement de logiciels

4.2.3. Environnement de création de services

4.2.4. Évaluation des coûts de migration informatique

4.2.5. Évaluation des solutions logiciels du marché

4.2.6. Gestion de projets

4.2.6.1. Audit

4.2.6.2. Analyse des risques

4.2.6.3. Estimation et gestion de projets Logiciels

4.2.6.4. Mesures de logiciels

4.2.6.5. Modèles de maturité

4.2.7. Impartition informatique

4.2.8. Optimisation des coûts du logiciel

4.2.9. TI en éducation et apprentissage

4.3. Maintenance

4.3.1. Gestion

4.4. Qualité

4.4.1. Assurance qualité

4.4.2. Bonnes pratiques dans les entreprises

4.4.3. Ingénierie de la qualité des systèmes informatiques

4.4.4. Modélisation des applications TI en entreprises

4.4.5. Normalisation ISO (Évaluation de la qualité du produit logiciel)

4.4.6. Optimisation de la fiabilité des systèmes embarqués

4.4.7. Vérification et validation (réduction des failles)

4.5. Sécurité

4.5.1. Cyber criminalité

4.5.2. Détection d'intrusion et de logiciels malveillants dans les téléphones intelligents

4.5.3. Détections d'intrusions dans les réseaux informatiques

4.5.4. Mécanismes de renforcement de la sécurité des systèmes embarqués

4.5.5. Politiques et mécanismes de sécurité informatique

4.5.6. Sécurité contre les logiciels malveillants pour les systèmes alimentés par batterie

4.5.7. Sécurité de la technologie RFID

4.5.8. Sécurité de l'informatique en nuage

4.5.9. Sécurité des infrastructures de réseaux de télécommunications

4.5.10. Vers et virus informatiques

5. Analyse dynamique des données

5.1. Analyse de documents

5.2. Analyse de grande quantités de données

5.3. Classement, archivage, repérage automatique

5.4. Forage de textes & de données

5.5. Interprétation de documents

5.6. Reconnaissance de l'écriture cursive, manuscrite & omnifonte

5.7. Traitement numérique des images

6. Multimédia

6.1. Image

6.1.1. Images réelles

6.1.2. Multivues

6.1.3. Secteurs d'application

6.1.3.1. Images satellitaires

6.1.3.2. Secteur de la santé

6.1.3.3. Secteur de l'environnement

6.1.4. Temps réel

6.1.5. Transcodage

6.2. Infographie

6.2.1. Animation 3D

6.2.2. Synthèse et visualisation d'images

6.2.3. Simulation de fluides pour des effets visuels dans l'industrie du multimédia

6.3. Interfaces

6.3.1. Ergonomie

6.3.2. Indexation audiovisuelle

6.3.3. Réalité augmentée

6.3.4. Réalité virtuelle

6.3.5. Représentation visuelle des données

6.3.6. Téléprésence

6.3.7. Vision par ordinateur

6.3.8. Web sémantique

6.4. Qualité / Sécurité

6.4.1. Amélioration de la sécurité informatique par analyse des données transférées par Internet

6.4.2. Sécurisation du contenu Internet ainsi que de son accès

6.5. Son / Voix

6.5.1. Adaptation sonore (aide, assistance, mesure)

6.5.2. Détection d'activité vocale

6.5.3. Reconnaissance de Voix / Interlocuteur

6.5.4. Reconnaissance des émotions

6.6. Video

6.6.1. Correction et réhaussement de séquences vidéo

6.6.2. Mesure objective de la qualité visuelle

6.6.3. Programmation parallèle sur GPU

6.6.4. Télévision 3D

6.6.5. Traitement

6.6.5.1. Compression

6.6.5.2. Transcodage

6.6.6. Vidéosurveillance

7. Donnée (analyse, gestion, modélisation)

7.1. Biomarquage de documents numérisés

7.2. Gestion de l'information

7.2.1. Architecture de l'information, ontologie, sémantique

7.2.2. Élimination des dessins d'ingénierie

7.2.3. Indexation des données

7.2.4. Métadonnées

7.2.5. Réutilisation des informations de développement de produits

7.2.6. Sécurisation du contenu ainsi que de son accès

7.3. Représentation graphique des données

8. Biométrie

8.1. Reconnaissance de la parole

8.1.1. Biométrie active

8.1.2. Interface intra-auriculaire

8.1.3. Reconnaissance de voix / Interlocuteur