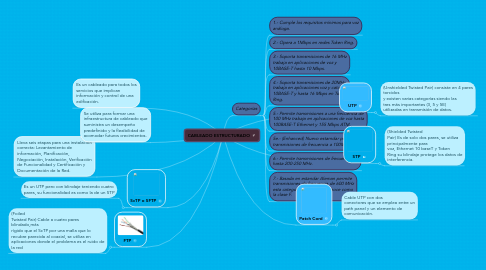

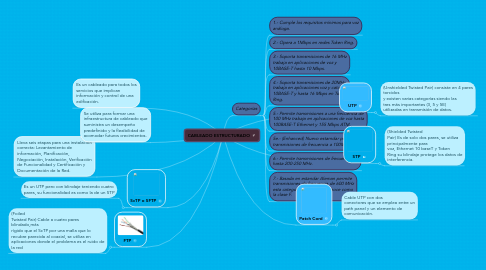

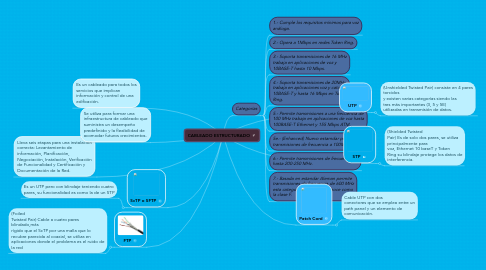

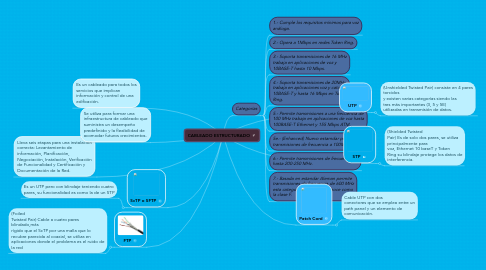

CABLEADO ESTRUCTURADO

by KEVIN DIAZ QUINTERO

1. Lleva seis etapas para una instalación correcta: Levantamiento de información, Planificación, Negociación, Instalación, Verificación de Funcionalidad y Certificación y Documentación de la Red.

2. Se utiliza para formar una infraestructura de cableado que suministra un desempeño predefinido y la flexibilidad de acomodar futuros crecimientos.

3. Es un cableado para todos los servicios que implican información y control de una edificación.

4. ScTP o SFTP

4.1. Es un UTP pero con blindaje teniendo cuatro pares, su funcionalidad es como la de un STP

5. FTP

5.1. (Foiled Twisted Pair) Cable a cuatro pares blindado,más rígido que el ScTP por una malla que lo recubre parecida al coaxial, se utiliza en aplicaciones donde el problema es el ruido de la red

6. Categorias

6.1. 1.- Cumple los requisitos mínimos para voz análoga.

6.2. 2.- Opera a 1Mbps en redes Token Ring.

6.3. 3.- Soporta transmisiones de 16 MHz trabaja en aplicaciones de voz y 10BASE-T hasta 10 Mbps.

6.4. 4.- Soporta transmisiones de 20MHz trabaja en aplicaciones voz y catos 10BASE-T y hasta 16 Mbps en Token Ring.

6.5. 5.- Permite transmisiones a una frecuencia de 100 MHz trabaja en aplicaciones de voz hasta 100BASE-T Ethernet y 155 Mbps ATM.

6.6. 5e.- (Enhanced) Nuevo estarndar permite transmisiones de frecuencia a 100MHz.

6.7. 6.- Permite transmisiones de frecuencia de hasta 200-250 MHz.

6.8. 7.- Basada en estandar Aleman permite transmisiones de frecuencia de 600 MHz esta categoria tambien se conoce como la clase F.

7. Patch Cord

7.1. Cable UTP con dos conectores que se emplea entre un path panel y un elemento de comunicación.

8. UTP

8.1. (Unshielded Twisted Pair) consiste en 4 pares torcidos y existen varias categorías siendo las tres más importantes (3, 5 y 5E) utilizadas en transmisión de datos.

9. STP

9.1. (Shielded Twisted Pair) Es de solo dos pares, se utiliza principalmente para voz, Ethernet 10 baseT y Token Ring su blindaje protege los datos de interferencia.