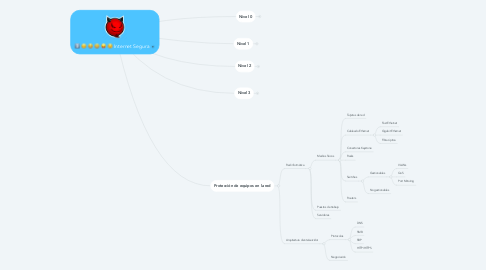

1. Nivel 0

1.1. Formación / Concienciación / Sentido común

1.2. Copias de Seguridad

1.2.1. Periodicidad

1.2.1.1. Diaria

1.2.1.2. Todos los días de la semana que le indiques (por ejemplo de lunes a viernes)

1.2.1.3. Todos los días del mes que le indiques (por ejemplo el primer y tercer martes de cada mes)

1.2.1.4. Todos los días del año que le indiques (por ejemplo el último día de enero, abril, julio y octubre)

1.2.1.5. Cada x segundos

1.2.1.6. De forma manual (a demanda)

1.2.2. Copia los archivos nuevos o modificados desde la última vez que hicimos copia total

1.2.3. Cantidad de juegos de respaldo a mantener

1.2.3.1. Si le pones, ejemplo, 5 copias: al hacer la 6ª copia, borra la primera

1.2.3.2. Se puede pedir que guarde N copias totales, y M copias diferenciales. Por ejemplo, 2 copias totales semanales, y 5 copias diferenciales. Tendríamos las de toda la semana, las del domingo pasado, y la del anterior domingo

1.2.4. Tipo de backup

1.2.4.1. Copia total

1.2.4.1.1. Copia todos los archivos seleccionados. Punto final

1.2.4.1.2. Problema: tarda mucho y ocupa mucho espacio

1.2.4.2. Copia incremental

1.2.4.2.1. Copia los archivos nuevos o modificados desde la última vez que hicimos copia total

1.2.4.3. Copia diferencial

1.2.4.3.1. Copia los archivos nuevos o modificados desde la última vez que hicimos copia diferencial

1.2.4.3.2. Problema: muy lento para restaurar

1.2.4.4. ¿Cuál elegir?

1.2.4.4.1. No hay ninguna opción perfecta

1.2.4.4.2. DEPENDE

1.2.5. Utilidad

1.2.5.1. Poder restaurar archivos/documentos borrados accidentalmente

1.2.5.2. Poder restaurar archivos/documentos cifrados por un ransomware

1.2.6. Ejemplo

1.2.6.1. Quiero respaldar mi biblioteca de imágenes (soy editor gráfico)

1.2.6.2. Ocupa 100GB

1.2.6.3. Modifico o añado 1 GB al día

1.2.6.4. Quiero poder recuperar fotos borradas o modificadas con al menos 10 días de antigüedad

1.2.6.5. No quiero perder más de un día de imágenes

1.2.6.6. ¿De qué capacidad necesito comprarme el disco externo para las copias?

1.2.6.6.1. Si hago copias totales

1.2.6.6.2. Si hago una copia total y luego 10 incrementales

1.2.6.6.3. Si hago una copia total y luego 10 diferenciales

1.2.7. Software que recomiendo

1.2.7.1. Cobian Backup

1.2.7.1.1. Gratuito

1.2.7.1.2. Totalmente automático

1.2.7.1.3. Muy configurable

1.2.7.1.4. Características únicas

1.2.7.2. Puntos de restauración de Windows

1.2.7.2.1. Inicio > Sistema > Protección del sistema > Crear punto de restauración

1.2.7.2.2. Inicio > Sistema > Protección del sistema > Restaurar sistema

1.2.7.2.3. Te permite "volver" al estado anterior de tu sistema Windows, si una actualización o la instalación de un nuevo programa te ha causado algún inconveniente

1.2.7.2.4. No afecta a los documentos y archivos de usuario, sólo drivers (controladores de dispositivo) y programas

1.2.7.2.5. Puede eliminar la mayoría de virus (pero hay que borrar también archivos del usuario que se hayan infectado

1.2.7.3. Imágenes del sistema

1.2.7.3.1. Te permite hacer una "foto" de tu Windows en un momento determinado, y almacenarla en otro lugar (protegido) por si la tuvieras que restaurar

1.2.7.3.2. No se puede restaurar en un ordenador diferente

1.2.7.3.3. Inicio > Panel de control > Sistema y Seguridad > Copias de Seguridad y Restauración (Windows 7) > Crear una imagen del sistema

1.3. Gestión de contraseñas

1.3.1. Problema

1.3.1.1. Tenemos muchas, muchas contraseñas

1.3.1.2. No debemos usar una misma contraseña para varios servicios

1.3.1.3. Las contraseñas no deben ser palabras del diccionario

1.3.1.4. Pero tenemos que poder recordarlas

1.3.2. Solución

1.3.2.1. Usar un software de gestión de contraseñas

1.3.2.1.1. Keepass

1.3.2.2. ¿Es seguro?

1.3.2.2.1. La base de datos de contraseñas está cifrada

1.3.2.2.2. El algoritmo de cifrado es público, y sabemos que no se ha conseguido comprometer (aún)

1.3.2.2.3. El acceso a la base de datos está protegido por una contraseña maestra

1.3.2.3. Las contraseñas deben ser largas y complejas

1.3.2.3.1. Keepass permite seleccionar la longitud y los elementos que formarán tu contraseña

1.3.2.3.2. Keepass tiene la opción de que no uses caracteres que se puedan confundir

1.3.3. Las contraseñas débiles pueden conducir a la suplantación de identidad (ver Nivel 1)

1.3.4. Las contraseñas por defecto pueden ser fácilmente vulneradas

1.3.4.1. A menudo no cambiamos las contraseñas de los dispositivos que compramos para uso doméstico

1.3.4.1.1. Smart TV

1.3.4.1.2. Reproductores multimedia

1.3.4.1.3. Cámaras web

1.3.4.1.4. Impresoras de red

1.3.4.1.5. Termostatos y otros elementos domóticos

1.3.4.1.6. etc

1.3.4.2. Podemos encontrar

2. Nivel 1

2.1. Antivirus

2.1.1. Cómo funciona

2.1.1.1. Detecta firmas de virus (siluetas). Los identifica porque los conoce, tiene sus definiciones de virus

2.1.1.2. Detecta comportamientos (heurística). Si se comporta como un virus, probablemente lo es

2.1.2. Características de un buen antivirus

2.1.2.1. Eficaz

2.1.2.2. Poco consumo de recursos

2.1.2.3. Actualizado

2.1.2.4. Soporte técnico disponible 24x7 en mi idioma

2.1.2.5. Sin falsos positivos

2.1.3. Antivirus gratuitos

2.1.3.1. Avast

2.1.3.2. AVG

2.1.3.3. McAfee

2.1.3.4. Windows Defender

2.1.3.4.1. Para Windows 7 y Windows 10

2.1.3.5. MS Security Essentials

2.1.3.5.1. Solo para versiones antiguas de Windows

2.1.4. Antivirus de pago

2.1.4.1. NOD32

2.1.4.2. Bitdefender

2.1.4.3. Kaspersky

2.1.4.4. McAfee

2.1.5. Objetivo: detectar y eliminar malware de nuestros dispositivos

2.1.6. Malware

2.1.6.1. Virus

2.1.6.1.1. Se camufla como un archivo legítimo

2.1.6.1.2. Realiza un proceso en tu ordenador (requiere ser ejecutado)

2.1.6.1.3. Suele ser destructivo

2.1.6.1.4. Se propaga a otros ordenadores

2.1.6.1.5. Ejemplos: I Love You, Melissa, Sasser

2.1.6.2. Troyano

2.1.6.2.1. Una vez introducido en el equipo, se conecta hacia el exterior con su "base" y le pide instrucciones

2.1.6.2.2. Se camufla como un archivo legítimo

2.1.6.2.3. A menudo, permite el control remoto del equipo por un atacante

2.1.6.2.4. Ejemplo: UltraVNC troyanizado

2.1.6.3. Ransomware

2.1.6.3.1. Cifra tus documentos y te pide un "rescate" para mandarte la clave de descifrado

2.1.6.3.2. Cryptolocker

2.1.6.4. Gusano

2.1.6.4.1. No realiza un proceso dañino

2.1.6.4.2. Se propaga

2.1.6.4.3. Modifica el software del equipo para dejar "puertas traseras" con las que introducir un virus u otro malware

2.2. Suplantacion de identidad

2.2.1. Personas

2.2.1.1. Imágenes Fake

2.2.1.2. Videos Deep Fake

2.2.1.3. Certificados digitales

2.2.2. paginas web

2.2.2.1. Certificados

2.2.2.1.1. Se pueden comprar a proveedores de hosting

2.2.2.1.2. Hay de diversos precios en función de:

2.2.2.1.3. Acreditan que la página en la que están instalados, es la legítima página web de una cierta empresa o entidad

2.2.2.1.4. La autoridad certificadora es la que da credibilidad al certificado

2.2.2.1.5. Función

2.2.2.2. SSL

2.2.2.2.1. Secure Socket Layer

2.2.2.2.2. Permite usar protocolo https en las comunicaciones, en vez de http

2.2.2.2.3. Los datos viajan por internet cifrados, seguros

2.2.2.3. Phishing

2.2.2.3.1. Se trata de una estafa usando una web falsificada, copia de una original

2.2.2.3.2. Podemos detectarlo con simple observación

2.2.2.3.3. Para facilitar la estafa, el estafador realiza acciones típicamente reconocibles

2.3. Control remoto del PC

2.3.1. Se trata de aplicaciones legítimas, pero que conceden un gran control sobre tu equipo a un usuario externo

2.3.1.1. Teamviewer

2.3.1.2. Escritorio remoto (RDP)

2.4. Credenciales por defecto en los dispositivos conectados a internet

2.4.1. Un atacante con acceso a tu red local, podría modificar la configuración de dispositivos cuyas claves de acceso no hayan sido modificadas

2.4.1.1. Routers!!

2.4.1.1.1. Normalmente, accesibles desde la red local en http://192.168.0.1 o en http://192.168.1.1

2.4.1.1.2. Las claves de acceso por defecto están disponibles públicamente. Pregunta a Google

2.4.1.1.3. Un atacante con acceso al router podría cambiar la contraseña y nos dejaría sin capacidad para contrarrestar su amenaza

2.4.1.1.4. La configuración de nuestro router por un extraño podría suponer una gran amenaza ya que es nuestro cortafuegos, nos protege de accesos desde internet

2.4.1.2. Impresoras de red

2.4.1.3. Cámaras de videovigilancia

2.4.1.4. Termostatos

2.4.1.5. Iluminación controlada inalámbricamente

2.4.1.6. Tomas de corriente activadas inalámbricamente

2.4.1.7. Sistemas de riego, persianas, controles de acceso...

2.4.1.8. Dispositivos multimedia de reproducción de videos

2.4.1.9. Altavoces inteligentes (Amazon Echo)

2.4.1.10. Smart TVs

2.4.2. Shodan.io

3. Nivel 2

3.1. Privacidad

3.1.1. Información que almacena Google de nosotros

3.1.2. Cookies

3.1.3. Eliminar rastros - también en busquedas

3.1.3.1. Duckduckgo

3.1.3.2. Firefox - Opera

3.2. Bloqueo de anuncios

3.2.1. Adblock

3.2.1.1. Se instala como complemento del navegador

3.2.1.1.1. Gratuito

3.2.1.1.2. Chrome Web Store

3.2.1.2. Funciona eliminando los anuncios de las páginas que visitas

3.2.1.3. Existe otro complemento específico para Youtube

4. Nivel 3

4.1. Seguridad en el comercio online

4.1.1. PayPal

4.1.2. Uso de tarjetas bancarias

4.2. Seguridad en banca online

4.3. Protección de los datos personales y Derechos/Garantías Digitales

4.3.1. Testamento digital

4.3.2. Derecho al olvido

4.4. Criptomonedas

4.4.1. Bitcoins

4.4.2. Minado de criptomonedas

4.4.3. Monederos - wallets

4.4.4. Cambio de divisa

4.4.5. Modo de operación de una compraventa en bitcoins

5. Protección de equipos en la red

5.1. Red informática

5.1.1. Medios físicos

5.1.1.1. Tarjetas de red

5.1.1.2. Cableado Ethernet

5.1.1.2.1. Fast Ethernet

5.1.1.2.2. Gigabit Ethernet

5.1.1.2.3. Fibra óptica

5.1.1.3. Conectores Keystone

5.1.1.4. Racks

5.1.1.5. Switches

5.1.1.5.1. Gestionables

5.1.1.5.2. No gestionables

5.1.1.6. Routers

5.1.2. Puestos de trabajo

5.1.3. Servidores

5.2. Arquitectura cliente/servidor

5.2.1. Protocolos

5.2.1.1. DNS

5.2.1.2. SMB

5.2.1.3. RDP

5.2.1.4. HTTP/HTTPS

5.2.2. Negociación