1. Redes afetam nossas vidas

1.1. Redes conecte-nos

1.1.1. A comunicação é essencial para o ser humano, e com o uso das redes estamos conectados com o mundo como nunca estivemos.

1.2. Sem limites

1.2.1. Comunicação globais

1.2.1.1. Mudanças mais relevantes no mundo

1.2.1.1.1. As fronteiras, a distancia geográfica e as limitações físicas estão se tornando menos relevante e cada vez menores com as novas redes.

1.2.1.2. A comunicação por meio da internet permiti a interação independente da sua localização ou fuso de horário.

1.2.2. O mundo na sua mão

1.2.2.1. Com a criação da nuvem pode ser salvo documentos, fotos, vídeos e acessá-lo em qualquer lugar do mundo e a qualquer hora.

2. Componentes de Rede

2.1. Funções do Host

2.1.1. Todo computador em uma rede é chamado de host ou dispositivo final. Contem um numero de IP e nome definido. E contem:

2.1.1.1. Servidores

2.1.1.1.1. Servidores são computadores com software que fornece informações como, e-mail ou paginas da web, dispositivos finais.

2.1.1.2. Cliente

2.1.1.2.1. Clientes são computadores que enviam solicitações as servidores para recuperar informais a partir de um servidor web e e-mail de um servidor.

2.1.2. E-mail

2.1.2.1. O servidor executa o software "servido do e-mail", cliente usa software como Microsoft outluok para acessar e-mail no servidor.

2.1.3. Rede

2.1.3.1. O servido web executar software de servidores web, cliente utilizam software com internet explores para acessar web no servidor.

2.1.4. Arquivo

2.1.4.1. O servidor de arquivos armazena arquivos corporativo e de usuário.

2.2. Ponto a Ponto

2.2.1. Geralmente são dois computadores cliente e servidor. Mas pode ser ser usado apenas um computador para as duas funções como nas pequenas empresas e casas, esse tipo de função é chamado de ponto a ponto.

2.2.2. Vantagens de rede ponto a ponto

2.2.2.1. Fácil de configurar

2.2.2.1.1. Menos complexo

2.2.2.2. Custo mais baixo

2.2.2.3. Usado para tarefas simples: transferência de arquivos e compartilhamento de impressoras

2.2.3. Desvantagens de rede ponto a ponto

2.2.3.1. Nenhuma administração centralizada

2.2.3.2. Não é tão segura

2.2.3.3. Não é escalável

2.2.3.4. Desempenho mais lento

2.3. Dispositivos Finais

2.3.1. Um dispositivo final é a origem ou o destino de uma mensagem transmitida pela rede. E cada dispositivos final em uma rede tem um endereço.

2.3.2. LAN (rede local) sair uma mensagem dessa rede e vai para a Redes Interconectados fluem pela rede e chegam ao outro dispositivo LAN(rede local).

2.4. Dispositivos Intermediários

2.4.1. Conectam os dispositivos finais individuais à rede. Fornece conectividade e asseguram que os dados fluem pela rede

2.4.2. Esses dispositivos executam algumas funções:

2.4.2.1. Regenerar e retransmitir sinais de dados.

2.4.2.2. Mantenha informações sobre quais caminhos existem na rede.

2.4.2.3. Notificar outros dispositivos sobre erros e falhas de comunicação.

2.4.2.4. Permitir ou negar fluxo de dados, com base em configurações de segurança.

2.5. Meios de Rede

2.5.1. A comunicação transmitida através de uma rede na mídia. A mídia oferece o canal pela qual a mensagem viaja da origem ao destino

2.5.2. As redes modernas usam principalmente três tipos de mídia para os dispositivos de interconexão:

2.5.2.1. Fios de metal dentro de cabos - Os dados são codificados em impulsos elétricos.

2.5.2.2. Fibras de vidro ou plástico nos cabos (cabo de fibra óptica) - Os dados são codificados em pulsos de luz.

2.5.2.3. Transmissão sem fio - Os dados são codificados através da modulação de frequências específicas de ondas eletromagnéticas.

2.6. .

3. Representações e topologias de redres

3.1. Representações de Rede

3.1.1. Dispositivos finais

3.1.1.1. Computador desktop, computador portátil, impressora, telefone IP, tablete sem fio, entre outros.

3.1.2. Dispositivos intermediários

3.1.2.1. Roteador sem fio, mudar LAN, Rodeado, Switch multicamada, dispositivo de firewall.

3.1.3. Maios de rede

3.1.3.1. Meios sem fio, mídia LAN, mídia WAN.

3.1.4. É utilizada terminologia especializada para descrever como cada um desses dispositivos e mídias se conectam:

3.1.4.1. Placa de interface de rede (NIC) - Uma NIC conecta fisicamente ao dispositivo final à rede.

3.1.4.1.1. Porta física - Um conector ou tomada em um dispositivo de rede onde uma mídia se conecta a um dispositivo final ou outro dispositivo de rede.

3.1.4.2. Interface - Portas especializadas em um dispositivo de rede que se conectam a redes individuais. Como os roteadores conectam redes, as portas em um roteador são chamadas de interfaces de rede.

3.2. Diagramas de Rede

3.2.1. Os diagramas de topologia fornecem um mapa visual de como a rede está conectada. Existem dois tipos de diagramas de topologia: físico e lógicos.

3.2.1.1. Diagrama Física

3.2.1.1.1. Os diagramas de topologia física ilustram a localização física dos dispositivos intermediários e a instalação dos cabos.

3.2.1.2. Diagrama Lógico

3.2.1.2.1. Diagramas de topologia lógica ilustram dispositivos, porta e esquema de endereçamento da rede. Você conseguira ver quais dispositivos finais estão conectados aos dispositivos intermediários e que mídia está sendo usada.

4. Tipos de redes

4.1. Redes de Vários tamanhos

4.1.1. Variam de redes simples e compostas por dois computadores a redes que conectam milhões de dispositivos.

4.1.1.1. Redes domésticas pequenas

4.1.1.1.1. As redes domésticas pequenas conectam alguns computadores entre si e com a Internet.

4.1.1.2. Redes para pequenos escritórios e escritórios domésticos

4.1.1.2.1. A rede SOHO permite que computadores em um escritório em casa ou em um escritório remoto se conectar a uma rede corporativa, ou acessar recursos compartilhados centralizados.

4.1.1.3. Redes médias a grandes

4.1.1.3.1. Redes de médio a grande porte, como usadas por empresas e escolas, podem ter muitos locais com professores ou multiplicadores de hosts interconectados.

4.1.1.4. Rede mundial

4.1.1.4.1. A internet é uma rede de redes que conecta centenas de milhões de computadores em todo o mundo.

4.2. LANs e WANs

4.2.1. LAN

4.2.1.1. Uma rede local, é uma infraestrutura de rede que oferece acesso a usuários e dispositivos finais em uma pequena área geográfica. Normalmente, é utilizado em um departamento dentro de uma empresa, uma casa ou uma rede de pequenas empresas.

4.2.1.2. LANs interconectam dispositivos finais em uma área limitada, como uma casa, uma escola, um edifício de escritórios ou um campus; Uma LAN é geralmente administrada por uma única organização ou pessoa. O controle administrativo é imposto no nível de rede e governa como políticas de segurança e controle de acesso; Como LANs fornecem largura de banda de alta velocidade para dispositivos internos internos e dispositivos intermediários.

4.2.2. WAN

4.2.2.1. Rede de longa distancia, é uma infraestrutura de rede que oferece acesso a outras redes em uma área geográfica ampla, que normalmente pertence e é gerenciada por uma corporação maior ou por um provedor de serviços de telecomunicações.

4.2.2.2. As WANS interconectam-se as LANs em grandes áreas geográficas, como entre cidades, estados, províncias, países ou continentes; As WANs são geralmente administradas por vários prestadores de serviço; As WANs geralmente fornecem links de velocidade mais lenta entre as LANs.

4.2.3. As infra-estruturas de rede variam muito em termos de: Tamanho da área coberta; Número de usuários conectados; Número e tipos de serviços disponíveis; Área de responsabilidade.

4.3. A internet

4.3.1. A internet é uma coleção mundial de redes interconectadas (internetworks, ou internet para abreviar). A Internet é uma coleção de LANs e WANs interconectadas.

4.3.2. Algumas LANs, por exemplo, são conectadas entre si por meio de uma WAN. As WANs estão conectadas entre si. Como WANs, podem se conectar através de fios de cobre, cabos de fibra ótica e transmissões sem fio (não mostradas).

4.4. Intranets e Extranets

4.4.1. Intranet é um termo frequentemente usado para se referir a uma conexão privada de LANs e WANs que pertence a uma organização. É acessada apenas por membros da organização, fundiários ou pessoas autorizadas.

4.4.2. Uma organização pode usar uma extranet para acesso seguro e protegido a protegida que trabalham para uma organização diferente, mas acesso aos dados da organização.

4.4.2.1. Exemplos de extranets:

4.4.2.1.1. Uma empresa que oferece acesso a fornecedores e contratados externos;

4.4.2.1.2. Um hospital que fornece um sistema de reservas aos médicos para que eles possam marcar consultas para seus pacientes;

4.4.2.1.3. Um escritório local de educação que está fornecendo informações sobre orçamento e pessoal às escolas de seu distrito.

5. Conexões com a internet

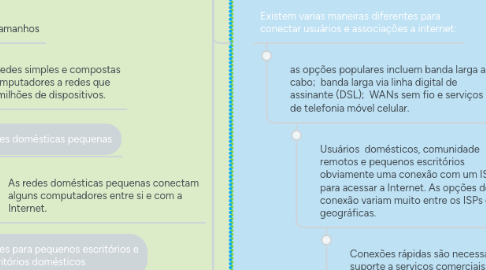

5.1. Existem varias maneiras diferentes para conectar usuários e associações a internet:

5.1.1. as opções populares incluem banda larga a cabo; banda larga via linha digital de assinante (DSL); WANs sem fio e serviços de telefonia móvel celular.

5.1.1.1. Usuários domésticos, comunidade remotos e pequenos escritórios obviamente uma conexão com um ISP para acessar a Internet. As opções de conexão variam muito entre os ISPs e as geográficas.

5.1.1.1.1. Conexões rápidas são necessárias para dar suporte a serviços comerciais que incluem telefones IP,

5.2. Tecnologias de acesso à Internet

5.2.1. As associações geralmente acessar outros sites corporativos e a Internet.

5.2.1.1. videoconferência e armazenamento em data center.

5.3. Conexões com a internet para residências e pequenos escritórios

5.3.1. A escolha da conexão varia dependente da localização geográfica e da disponibilidade do provedor de serviço.

5.3.1.1. Cabo

5.3.1.1.1. Oferecido por televisão a cabo, internet alta largura de banda, sempre ativa.

5.3.1.2. DSL

5.3.1.3. Celular

5.3.1.3.1. Usar uma rede de telefone para ter acesso a internet.

5.3.1.4. Satélite

5.3.1.4.1. Maior beneficio para a aria rural, sem provedores de serviços a internet.

5.3.2. Conexão discada (Dial-up)

5.3.2.1. baixo custo e largura de banda usada para uso móvel.

5.4. Conexões Corporativas com a Internet

5.4.1. Conexão Corporativas Exigir:

5.4.1.1. Maior largura de banda

5.4.1.2. Largura de banda dedicada

5.4.1.3. Serviços gerenciados.

5.4.2. Linha alugada dedicada

5.4.3. Metro Ethernet

5.4.3.1. são circuitos reservados na rede do provedor de serviços que conectam escritórios geograficamente separados para redes privadas de voz e / ou dados.

5.4.3.2. Estende a tecnologia de acesso à LAN na WAN.

5.4.4. DSL de negócios

5.4.4.1. É semelhante à versão DSL do consumidor, mas devidas uploads e downloads nas taxas altas.

5.4.5. Satélite

5.4.5.1. Para cada conexão era uma rede diferente. Exemplo: Uma rede para telefone, vídeo, internet.

5.4.5.2. Fornecer uma conexão quando uma solução com fio não está disponível.

5.5. A Rede Convergente

5.5.1. Redes separadas tradicionais

5.5.2. Redes convergentes

5.5.2.1. Transporta vários serviços na mesma rede. Exemplo: Telefone, internet, vídeos..

6. Redes de classificam

6.1. Arquitetura de redes

6.2. Há quatro característica de aspectos de confiança a rede. Para ser uma rede de confiança deve ser construída sobre uma arquitetura de rede padrão. As redes também suportam uma ampla gama de aplicativos e serviços. Elas devem operar sobre muitos tipos diferentes de cabos e dispositivos, que compõem a infraestrutura física.

6.2.1. Á medida que as redes evoluem, as características básicas que os arquitetos de rede devem atender para atender às expectativas do usuário:

6.2.1.1. Tolerância a falhas;

6.2.1.2. Escalabilidade;

6.2.1.3. Qualidade de serviço (QoS);

6.2.1.4. Segurança

6.3. Tolerância a falhas

6.3.1. É aquela que limita o número de dispositivos afetados durante uma falha. Essas redes dependem de vários caminhos entre a origem e o destino de uma mensagem.

6.4. Escalabilidade

6.4.1. Uma rede escalável se expande rapidamente para oferecer suporte a novos usuários e aplicativos.

6.5. Qualidade do serviço

6.5.1. Para uma boa transmissões de voz e vídeo ao vivo, requer uma banda largura mais alto, para esse garantir uma entrega de qualidade.

6.5.2. Quando o volume de tráfego é maior do que o que pode ser transportado pela rede, os dispositivos retêm os pacotes na memória até que os recursos disponíveis para transmitir.

6.6. Segurança da rede

6.6.1. Os administradores de rede devem abordar dois tipos de preocupações de segurança de rede:

6.6.1.1. Segurança da infraestrutura de rede

6.6.1.1.1. Segurança física dos dispositivos de redes; Impedindo o acesso não autorizado aos dispositivos

6.6.1.2. Segurança da informação.

6.6.1.2.1. Proteção de informação ou dados transmitidos pela rede.

6.6.2. Para atingir os objetivos de segurança de rede, existem três requisitos principais:

6.6.2.1. Confidencialidade

6.6.2.1.1. Confidencialidade dos dados significa que apenas os destinatários pretendidos e autorizados podem acessar e ler dados.

6.6.2.2. Integridade

6.6.2.2.1. A integridade dos dados garante aos usuários que as informações não foram alteradas na transmissão, da origem ao destino.

6.6.2.3. Disponibilidade

6.6.2.3.1. A disponibilidade de dados garante aos usuários acesso oportuno e confiável aos serviços de dados para usuários autorizados.

7. Tendências das redes

7.1. Existem várias tendências de rede que afetam associações e consumidores:

7.1.1. BYOD (traga seu próprio dispositivo);

7.1.2. Colaboração on-line;

7.1.3. Comunicação por vídeo;

7.1.4. Computação em nuvem.

7.2. Traga seu próprio dispositivo (BYOD)

7.2.1. Traga seu próprio dispositivo (BYOD), o byod permite que o usuário usar ferramentas pessoais e acessar informais a qualquer propriedade e lugar pelos dispositivos:

7.2.1.1. Laptops, notebooks, tablets, smartphones e leitores eletrônicos.

7.3. Colaboração On-line

7.3.1. Permite que trabalhar em grupo, ajudando uns as outros, uma ferramenta desenvolvida para a educação.

7.3.1.1. O Cisco Webex Teams é uma ferramenta de colaboração multifuncional que permitir:

7.3.1.1.1. Enviar mensagens

7.3.1.1.2. Imagens

7.3.1.1.3. Vídeos e Links

7.4. Comunicações em vídeo

7.4.1. Permitir se comunica e vê pessoas em qualquer lugar por vídeo chamada pasta esta conectado a internet.

7.5. Computação em nuvem

7.5.1. A computação em nuvem veio para melhor e da maneiras de armazenamento. Para as empresa, essa nova tecnologia amplia os recursos de TI. A computação em nuvem é possível devido aos data centers. Os data centers são instalações usadas para hospedar sistemas de computador e componentes associados. São armazenados em vários data centers por pessoa e guardado em locais diferentes.

7.5.2. Existem quatro tipos principais de nuvens:

7.5.2.1. Nuvens públicas

7.5.2.1.1. A nuvem pública usa a internet para fornecer serviços.

7.5.2.2. Nuvens privadas

7.5.2.2.1. . A nuvem privada pode ser configurada usando o rede, embora isso possa ser caro para construir e manter. Uma nuvem privada também pode ser gerenciada por uma organização externa com acesso estrito segurança.

7.5.2.3. Nuvens híbridas

7.5.2.3.1. Uma nuvem híbrida é composta de duas ou mais nuvens (exemplo: parte privada, parte pública), onde cada parte permanece um objeto distinto, mas ambos são conectado usando uma única arquitetura. Indivíduos em uma nuvem híbrida seria capaz de ter graus de acesso a vários serviços com base em direitos de acesso do usuário.

7.5.2.4. Nuvens comunitárias

7.5.2.4.1. Uma nuvem de comunidade é criada para uso exclusivo por entidades ou organizações específicas. As diferenças entre nuvens públicas e nuvens da comunidade são as necessidades funcionais que foram personalizadas para a comunidade. As nuvens comunitárias são semelhantes a um ambiente de nuvem pública, mas com níveis definidos de segurança, privacidade e até mesmo conformidade normativa de uma nuvem privada.

7.6. Tendências Tecnológicas em Casa

7.6.1. Uma ajudante virtual que esta interligado com os aparelhos eletrodomésticos, com o seu celular você pode da comando de qualquer lugar com por exemplo ligar o forno para esquenta a sua comida. A tecnologia doméstica inteligente se tornará mais comum à medida que as redes domésticas e a tecnologia de Internet de alta velocidade se expandirem.

7.7. Rede Powerline

7.7.1. A rede Powerline é especialmente útil quando os pontos de acesso sem fio não conseguem alcançar todos os dispositivos em casa. fgfg\zff

7.8. Banda Larga Sem Fio

7.8.1. WISP) é um provedor de serviços de Internet que conecta assinantes a um ponto de acesso ou hot spot designado usando tecnologias sem fio semelhantes encontradas em redes locais sem fio domésticas (WLANs).

8. Seguranças de redes

8.1. Ameaças à Segurança

8.1.1. A segurança da rede é parte integrante da rede de computadores, independentemente de a rede estar em uma casa com uma única conexão à Internet ou se é uma corporação com milhares de usuários. A segurança da rede deve considerar o ambiente, bem como as ferramentas e os requisitos da rede. Ele deve poder proteger os dados e, ao mesmo tempo, permitir a qualidade do serviço que os usuários esperam da rede.

8.1.2. Existem várias ameaças externas comuns às redes:

8.1.2.1. Vírus, worms e cavalos de Tróia: Eles contêm software ou código malicioso em execução no dispositivo do usuário.

8.1.2.2. Spyware e adware: Estes são tipos de software que são instalados no dispositivo de um usuário. O software, em seguida, coleta secretamente informações sobre o usuário.

8.1.2.3. Ataques de dia zero: Também chamados de ataques de hora zero, ocorrem no primeiro dia em que uma vulnerabilidade se torna conhecida.

8.1.2.4. Ataques de ator de ameaça: Uma pessoa mal-intencionada ataca dispositivos de usuário ou recursos de rede.

8.1.2.5. Ataques de negação de serviço: Esses ataques atrasam ou travam aplicativos e processos em um dispositivo de rede.

8.1.2.6. Interceptação de dados e roubo: Esse ataque captura informações privadas da rede de uma organização.

8.1.2.7. Roubo de identidade: Esse ataque rouba as credenciais de login de um usuário para acessar informações privadas.

8.1.3. Ao desenvolver uma política de segurança, é importante abordar ameaças de segurança externas e internas

8.2. Solução de Segurança

8.2.1. Estes são os componentes básicos de segurança para uma rede doméstica ou de pequeno escritório:

8.2.1.1. Antivirus e antispyware: Esses aplicativos ajudam a proteger os dispositivos finais contra a infecção por software malicioso.

8.2.1.2. Filtragem por firewall: Bloqueia o acesso não autorizado dentro e fora da rede. Isso pode incluir um sistema de firewall baseado em host que impede o acesso não autorizado ao dispositivo final ou um serviço básico de filtragem no roteador doméstico para impedir o acesso não autorizado do mundo externo à rede.

8.2.2. Redes maiores e redes corporativas usam antivírus, antispyware e filtragem por firewall, mas também têm outros requisitos de segurança:

8.2.2.1. Sistemas de firewall dedicados - Eles fornecem recursos de firewall mais avançados que podem filtrar grandes quantidades de tráfego com mais granularidade.

8.2.2.2. Listas de controle de acesso (ACL) - Eles filtram ainda mais o acesso e o encaminhamento de tráfego com base em endereços e aplicativos IP.

8.2.2.3. Sistemas de prevenção de intrusões (IPS) - Identificam ameaças de rápida disseminação, como ataques de dia zero ou hora zero.

8.2.2.4. Redes privadas virtuais (VPN) - fornecem acesso seguro a uma organização para trabalhadores remotos.

8.3. Ambientes domésticos e comerciais devem poder proteger seus dados e, ao mesmo tempo, permitir a qualidade do serviço que os usuários esperam de cada tecnologia.

9. O profissional do TI

9.1. Trabalhos em rede

9.1.1. Você também pode procurar empregos de TI usando mecanismos de pesquisa on-line, como Indeed, Glassdoor e Monster. Use termos de pesquisa como TI, administrador de rede, arquitetos de rede e administrador de sistemas de computador. Você também pode pesquisar usando o termo Cisco CCNA.