1. maquinas virtuales

1.1. es un ambiente en donde se instala un sistema operativo utilizado sobre el sistema operativo principal del equipo.

2. almacenamiento en la nube

2.1. es un modelo de almacenamiento de datos que está basado en redes de computadoras. En cuanto a los datos, estos se alojan en uno o más servidores de forma virtual que, por lo general, son proporcionados por terceros.

2.1.1. se utiliza para guardar cualquier tipo de informacion como archivos de texto, documentos electronicos, videos, musica, archivos de cualquier indole, etc.

3. BIT

3.1. es la unidad minima de informacion que puede tener un dispositivo digital o electronico, proviene de la abreviacion de binary digit y solamente tiene un valor que puede ser 1 o 0.

3.1.1. es utilizado para medir la transferencia de datos de una ubicación otra.

3.1.2. sirve para medir las tasas de transferencia de datos en las redes tales como Internet; la velocidad de transmisión de la información mide el tiempo que tarda un host en poner en la linea de transmisión el paquete de datos a enviar.

4. velocidad de internet

4.1. se refiere a la capacidad de rendimiento que tiene una conexión a internet para poder intercambiar datos entre el Internet y el dispositivo de una persona y está determinado por el ancho de banda o por la cantidad de datos que se transfiere en un tiempo determinado y Se mide en me megabytes por segundo lo que corresponde al número de datos transmitidos en esa cantidad de tiempo.

4.1.1. velocidad de carga se refiere a el tiempo que tardan los datos que envias o subes a internet

4.1.2. velocidad de descarga se refiere al tiempo que tardan los datos desde la página donde se está descargando hasta que llegan a tu computadora o dispositivo electrónico.

4.1.3. la latencia se refiere al tiempo que tarda en comunicarse la conexion con la red IPy se mide en milisegundos (ms).

5. direccion ip

5.1. identifica el equipo de cómputo o dispositivo móvil, página web o un servidor de red, son muy importantes para enviar y recibir información dentro de una red.

6. BYTE

6.1. es la unidad de información de base utilizada en computación y en telecomunicaciones, hay que considerar que 8 bits es el equivalente a un byte, un byte representa o equivale a una letra o caracter, por lo tanto, representa simbolos, números, signos de puntuación, caracteres especiales, etc. Si se habla de dos o tres líneas de texto de aproxi madamente 100 letras estariamos hablando de 100 bytes

6.1.1. Hay que considerar que 8 bits es el equivalente a un byte, un byte representa o equivale a una letra o caracter, por lo tanto, representa simbolos, números, signos de puntuación, caracteres especiales, etc. Si se habla de dos o tres líneas de texto de aproxi madamente 100 letras estariamos hablando de 100 bytes

7. One drive

7.1. es una herramienta de almacenamiento en la nube que te permite acceder desde cualquier lugar en donde te encuentres, solo es necesario que asegures la conexion a internet, tu cuenta y listo.

7.1.1. Te permite almacenar y proteger tus archivos, compartirlos con otros usuarios y acceder a ellos desde cualquier lugar en todos tus dispositivos.

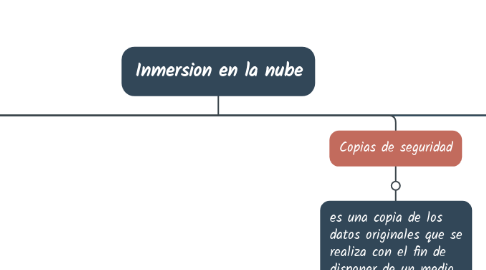

8. Copias de seguridad

8.1. es una copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida.

8.1.1. Se recomienda realizar copias de seguridad de la información, ya sea de manera diaria, semanal, mensual o como tú lo determines. Existen varios métodos para almacenar un respaldo de la infor mación, así como para optimizar el almacenamiento y protegerlo de eventos fuera de nuestro alcance.

8.1.1.1. Compresión: Este método se utiliza para disminuir el peso de los archivos que se están resguardando.

8.1.1.2. Redundancia: Permite generar varias copias de seguridad y almacenarlas en dife rentes lugares.

8.1.1.3. Reduplicación: Esta es una técnica especializada que permite la compresión de datos y se utiliza especificamente para eliminar copias duplicadas de dates.

8.1.1.4. Cifrado. Este método se utiliza para proteger la información contra posibles vulnerabilidades de seguridad.

9. antivirus

9.1. es el software o programa que ayuda a prote ger a un equipo de cómputo de los virus que llegan por cualquier medio de almacenamiento u otra fuente y se utiliza para detectar y eliminar cualquier tipo de virus en la computadora yo dispositivo aun antes de que haya in fectado el sistema.

9.1.1. Es un programa malicioso creado por programadores para infectar un sistema, tiene como finalidad perjudicar y robar información y hacer copias de esta. existen una gran cantidad de virus como el macro, boot, poliformicos, etc

10. spam

10.1. Es un correo electrónico cuya finalidad es enviarte una gran cantidad de destinatarios para promover comercios y/o programar publicidad

11. phidhing

11.1. Es la suplantación de identidad. Se define como un delito de engañar a las personas o usuarios para que compartan información confidencial como cuentas contraseñas, etc.

11.1.1. No habras correos electronicos de personas o compañías desconocidas, evita abrir correos de detonen urgencia, evita descargar o instalar programas que provengan de fuentes poco confiables

12. firewald

12.1. Para que el equipo de computo tenga una buena protección, es necesario que además de tener un antivirus cuente con un firewall el cual sirve como mecanismo de seguridad

12.1.1. sus funciones son: Establecer una barrera de acceso a información, bloquear aplicaciones, controlar la comunicación entre otros equipos

13. cuentas de acceso

13.1. Para mayor seguridad en tu equipo, es importante que tengas un control estricto de acceso, por ello es recomendado generar cuentas de acceso con un nombre de usuario y contraseña. Esto te permitirá tener mas protección cuando algún intruso quiera acceder a tu equipo para robar información

14. Datos personales

14.1. Son la informacion relacionada con nuetra persona, que nos identifican, nos dan identidad y nos describen

14.1.1. precisan como: Edad, domicilio, numero de teléfono, correo personal, patrimonio, numero de seguridad social, CURP, también describen aspectos sensibles y delicados como: forma de pensar, estado de salud, origen étnico, características físicas, ideologías opiniones políticas, etc.

15. que es la proteccion de datos

15.1. Es cualquier dato relacionado contigo, ya sea referente a tu vida privada o pública.

15.1.1. Se refiere a las practicas salvaguardas y principios fundamentales puestos en ejercicio para proteger tu información personal y asegurar de que tu mantengas el control.

16. responsabilidad digital

16.1. Uno de los servicios mayormente utilizados son las redes sociales, donde las personas se ponen en contacto, ven los contenidos de texto, fotos y videos de su vida. Cuando una persona se registra captura sus datos personales sin saber lo que ocurre con ellos.

16.1.1. El mundo esta conectado las 24h del día la información esta en movimiento constante. La internet no es una idea es una realidad tecnológica donde las personas tienen libertad de expresión y de información para publicar lo que deseen sin importar las consecuencias

16.1.1.1. El gromimg es el conjunto de acciones de realiza un adulto de forma deliberada para intentas la medida de lo posible consegir el afecto y cariño de un meñor de edad

16.1.1.2. Ciberbullying: Es un termino para describir cuando un niño o adolescente es molestado, amenazado o abusado por otro niño o adolescente por medio de internet

16.1.1.3. Ciberadicción: Es el comportamiento que se caracteriza por la perdida de control sobre el uso de internet