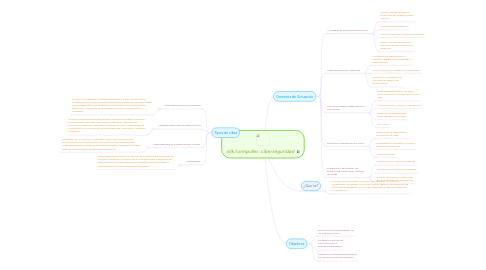

1. Tipos de ciber

1.1. Ciberseguridad para el ciudadano

1.1.1. Protección integral del ciudadano que opera a través de internet en colaboración con Administraciones Públicas y empresas: Identidad digital del ciudadano (DNI-e, pasaporte), acceso rápido de fronteras, firma electrónica, centros de alerta temprana (CERTs) e información al ciudadano

1.2. Ciberseguridad para las organizaciones

1.2.1. Solución completa para organizaciones públicas y privadas: Desarrollo e implantación de planes directores de seguridad, operación de Oficinas de Seguridad, Seguridad Gestionada (SOC), implantación de infraestructuras y soluciones de ciberseguridad, consultoría y auditoría, formación

1.3. Ciberseguridad en Infraestructuras Críticas.

1.3.1. Protección de los sistemas y redes que operan las infraestructuras críticas: Desarrollo e implantación de planes de ciberseguridad para Centrales Nucleares, sistemas de control, refinerías, oleoductos, presas y sistemas de distribución de agua, redes eléctricas.

1.4. Ciberdefensa.

1.4.1. oluciones pensadas para la protección de infraestructuras de Defensa Nacional, ciberguerra, lucha contra el ciberterrorismo y desarrollo de centros de alerta y respuesta activa. Acreditaciones de sistemas y productos para manejar información clasificada

2. Dominios de Actuación

2.1. 1. Salvaguarda de infraestructuras TIC

2.1.1. Planes y soluciones para la Protección de Infraestructuras Críticas.

2.1.2. Continuidad del Negocio.

2.1.3. Control Seguro de Procesos de Negocio

2.1.4. Análisis de vulnerabilidades mediante técnicas estáticas o dinámicas.

2.2. Aseguramiento de la identidad

2.2.1. a. Sistemas de identificación y biometría. Gestión de identidades y autenticación.

2.2.2. Firma, certificación digital y PKI corporativa.

2.2.3. Generación y validación de documentos seguros de identificación.

2.3. Confidencialidad e integridad de la Información

2.3.1. Almacenamiento seguro de datos, tanto en archivos de ciclo corto, como largo.

2.3.2. Cifrado de datos, ficheros o repositorios.

2.3.3. Integridad de los archivos y perdurabilidad de los datos

2.3.4. DLP / DRM

2.4. Protección y garantía de los actos

2.4.1. Plataformas de generación y verificación de firma.

2.4.2. Investigación e inteligencia. Análisis de datos y tendencias.

2.4.3. . Análisis forense.

2.5. Implantación de modelos de gobierno de la seguridad y gestión del riesgo

2.5.1. Adecuación a la legislación vigente.

2.5.2. Alineación con normas y estándares.

2.5.3. Gestión de eventos y centros de gestión integrada de la seguridad.