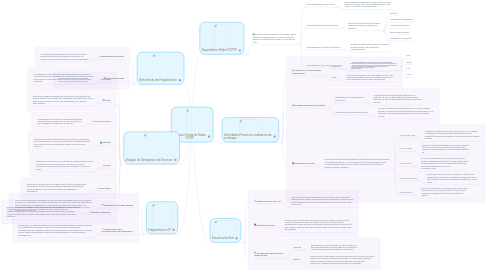

1. Fragmentacion IP

1.1. Fragmentacion en redes Ethernet

1.1.1. La MTU por defecto de un datagrama IP para una red de tipo Ethernet es de 1500 bytes. Asi pues, si un datagrama IP es mayor a este tama˜no y necesita circular por este tipo de red, sera necesario fragmentarlo por medio del encaminador que dirige la red. Los fragmentos pueden incluso fragmentarse m´as si pasan por una red con una MTU mas pequena que su tamaño.

1.2. Fragmentacion para enmascaramiento de Datagramas IP

1.2.1. En este caso, un atacante tratara de provocar intencionadamente una fragmentacion en los datagramas que envia a nuestra red con el objetivo de que pasen desapercibidos por diferentes dispositivos de prevencion y de deteccion de ataques que no tienen implementado el proceso de fragmentacion y reensamblado de datagramas IP.

2. Ataques de Denegacion de Servicios

2.1. IP Flooding

2.1.1. se basa en una inundacion masiva de la red mediante datagramas IP.

2.2. Smurf

2.2.1. Este tipo de ataque de denegacion de servicio es una variante del ataque anterior (IP Flooding), pero realizando una suplantacion de las direcciones de origen y destino de una peticion ICMP del tipo echo-request

2.3. TCP/SYN Flooding

2.3.1. se aprovecha del n´umero de conexiones que estan esperando para establecer un servicio en particular para conseguir la denegacion del servicio.

2.4. Teardrop

2.4.1. El ataque Teardrop intentar´a realizar una utilizacion fraudulenta de la fragmentacion IP para poder confundir al sistema operativo en la reconstruccion del datagrama original y colapsar asi el sistema

2.5. Snork

2.5.1. El ataque Snork se basa en una utilizacion malintencionada de dos servicios tıpicos en sistemas Unix: el servicio CHARGEN (CHARacter GENerator, generador de caracteres) y el servicio ECHO.

2.6. Ping of Death

2.6.1. es uno de los ataques mas conocidos y que m´as art´ıculos de prensa ha generado. Al igual que otros ataques de denegacion existentes, utiliza una definici´on de longitud m´axima de datagrama IP fraudulenta.

2.7. Ataques Distribuidos

2.7.1. Es aquel en el que una miltitud sistemas (que previamente han sido comprometidos) cooperan entre ellos para atacar a un equipo objetivo, caus´andole una denegaci´on de servicio. El flujo de mensajes de entrada que padece el equipo atacado le dejar´a sin recursos y ser´a incapaz de ofrecer sus servicios a usuarios legıtimos.

3. Deficiencias de Programacion

3.1. Desbordamiento de buffer

3.1.1. Un ataque de desbordamiento de buffer se basa en la posibilidad de escribir informacion mas alla de los limites de una tupla almacenada en la pila de ejecucion.

3.2. Cadenas de formato

3.2.1. Los ataques que explotan deficiencias de programacion mediante cadenas de formato se producen en el momento de imprimir o copiar una cadena de caracteres desde un buffer sin las comprobaciones necesarias.

4. Actividades Previas a ls realizacion de un ataque

4.1. Utilizacion de Herramientas de Administracion

4.1.1. Traceroute

4.1.1.1. Esta herramienta se utiliza para solucionar problemas de red, tambien se puede utilizar con fines deshonestos

4.1.2. Finger

4.1.2.1. Con esta herramienta el atacante puede realizar varias pruebas para tratar de descubrir usuarios validos y al final contraseñas para accesar remotamente.

4.2. Busqueda de huellas Identificativas

4.2.1. Identificacion de Mecanismos de control TCP

4.2.1.1. La huella que un atacante querria obtener de los sistemas de una red hace referencia a toda aquella informacion de la implementacion de pila TCP/IP de los mismos

4.2.2. Identificacion de las Respuestas ICMP

4.2.2.1. Aunque el objetivo principal del protocolo ICMP es notificar errores y condiciones inusuales, tambien se puede hacer un uso indebido y asi obtener huellas identificativas de un sistema remoto.

4.3. Exploracion de Puertos

4.3.1. Es una tecnica altamente utilizada para identificar los servicios que ofrecen los sistemas de destino. con esa informacion el atacante puede realizar una busqueda de exploits que permiten un ataque de instruccion al sistema analizado. ejemplos:

4.3.1.1. TCP Connet Scan

4.3.1.1.1. Mediante el establecimiento de una conexi´on TCP completa (completando los tres pasos del establecimiento de la conexi´on) la exploracion puede ir analizando todos los puertos posibles

4.3.1.2. TCP SYN scan

4.3.1.2.1. Enviando ´unicamente paquetes de inicio de conexion (SYN) por cada uno de los puertos que se quieren analizar se puede determinar si ´estos est´an abiertos o no

4.3.1.3. TCP FIN scan

4.3.1.3.1. Al enviar un paquete FIN a un puerto, deber´ıamos recibir un paquete de reset (RST) si dicho puerto est´a cerrado. Esta tecnica se aplica principalmente sobre implementaciones de pilas TCP/IP de sistemas Unix

4.3.1.4. TCP Xmas Tree scan

4.3.1.4.1. Esta t´ecnica es muy similar a la anterior, y tambi´en se obtiene como resultado un paquete de reset si el puerto est´a cerrado. En este caso se envian paquetes FIN, URG y PUSH

4.3.1.5. TCP Null scan

4.3.1.5.1. En el caso de poner a cero todos los indicadores de la cabecera TCP, la exploraci´on deber´ıa recibir como resultado un paquete de reset en los puertos no activos.

5. Escuchas de Red

5.1. Desactivacion del filtro MAC

5.1.1. Una de las tecnicas m´as utilizadas por la mayor´ıa de los sniffers de redes Ethernet se basa en la posibilidad de configurar la interfaz de red para que desactive su filtro MAC (poniendo la tarjeta de red en modo promiscuo).

5.2. Suplantacion de ARP

5.2.1. El objetivo de un ataque de suplantacion de ARP es poder capturar tr´afico ajeno sin necesidad de poner en modo promiscuo la interfaz de red. Envenenando la tabla de ARP de los equipos involucrados en la comunicaci´on que se quiere capturar se puede conseguir que el conmutador les haga llegar los paquetes.

5.3. Herramientas disponibles para realizar Snifing

5.3.1. Tcpdump

5.3.1.1. Este programa, una vez ejecutado, captura todos los paquetes que llegan a nuestra maquina y muestra por consola toda la informacion relativa a los mismos.

5.3.2. Ettercap

5.3.2.1. Esta aplicaci´on, que tambien funciona desde consola, ofrece un modo de ejecucion interactivo en el que se muestran las conexiones accesibles desde la m´aquina donde se encuentra instalado y que permite seleccionar cualquiera de ellas para la captura de paquetes

6. Seguridad en Redes TCP/IP

6.1. en cada capa del modelo TCP/IP pueden existir distintas vulnerabilidades y un atacante puede explorar los protocolos asociados a cada una de ellas:

6.1.1. Vulnerabilidad de la Capa de Red

6.1.1.1. Estan ligadas estrechamente al medio sobre el que se realiza la conexion, esta capa presenta problemas de control de acceso y confidencialidad.

6.1.2. Vulnerabilidad en la Capa de Internet

6.1.2.1. Esta capa se puede realizar cualquier ataque que afecte el datagrama IP, ejemplos

6.1.2.1.1. Sniffing

6.1.2.1.2. Suplantacion de Mensajes

6.1.2.1.3. Modificacion de Datos

6.1.2.1.4. Retrasos de Mensajes

6.1.2.1.5. Denegacion de Mensajes

6.1.3. Vulnerabilidad en la Capa de Transporte

6.1.3.1. En esta capa podemos encontrar problemas de autenticacion, de integridad y confidencialidad

6.1.4. Vulnerabilidades en la Capa de Aplicacion

6.1.4.1. Esta presenta varias deficiencias de seguridad asociadas con sus protocolos, algunos ejemplos de deficiencias de seguridad:

6.1.4.1.1. DNS

6.1.4.1.2. Telnet

6.1.4.1.3. FTP

6.1.4.1.4. HTTP