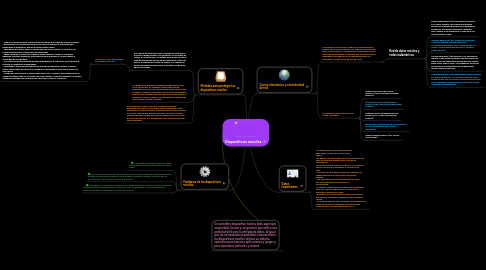

1. Hardware de los dispositivos móviles.

1.1. Los dispositivos móviles constan de varios componentes compactos integrados en una sola unidad.

1.2. Hay varios sitios Web en los que se ofrecen partes e instrucciones para reparar dispositivos móviles, incluso pantallas táctiles, cristal delantero o trasero y baterías. La instalación de partes que no sean del fabricante anula la garantía.

1.3. El hardware de los dispositivos móviles no se puede actualizar. El diseño y las dimensiones del hardware interno no permiten que se reemplace con uno actualizado. Muchos componentes están directamente conectados a las placas de circuitos.

2. Metodos para proteger los dispositivos móviles.

2.1. Si se pierde un dispositivo móvil, cualquier persona que lo encuentre puede acceder a los contactos, los mensajes de texto y las cuentas Web. Un método para ayudar a evitar el robo de información privada de los dispositivos móviles es utilizar un bloqueo por código de acceso. Los códigos de acceso bloquean los dispositivos y los dejan en estado de ahorro de energía.

2.1.1. Hay muchos tipos de bloqueos por código de acceso:

2.1.1.1. • Ninguno: permite eliminar cualquier tipo de bloqueo por código de acceso existente. • Deslizamiento: el usuario desliza un icono, como un candado o una flecha, para desbloquear el dispositivo. Esta es la opción menos segura. • Desbloqueo por rostro: utiliza la cámara para reconocer rostros. Al reconocer un rostro ya almacenado, el dispositivo se desbloquea. • Patrón: bloquea el dispositivo cuando el usuario desliza el dedo por la pantalla siguiendo un patrón específico. Para desbloquear el dispositivo, se debe repetir el mismo patrón en la pantalla. • PIN: utiliza un pin privado para proteger el dispositivo. Al introducir el pin de manera correcta, el dispositivo se desbloquea. • Contraseña: utiliza una contraseña para proteger el dispositivo. Esta es la opción menos conveniente, en especial si la palabra es complicada o larga, pero puede ser la más segura. • Código de acceso simple: solo para dispositivos iOS. Cuando se activa esta opción, el código de acceso debe ser un número de cuatro dígitos. Cuando se desactiva, se pueden utilizar contraseñas más complejas con caracteres, números y símbolos.

2.2. Los datos de los dispositivos móviles pueden perderse por uno u otro motivo. Es necesario realizar una copia de seguridad de los datos de forma periódica para asegurar que se puedan recuperar. Se pueden realizar copias de seguridad remotas. Una copia de seguridad remota se realiza cuando el dispositivo copia los datos en un sitio Web por medio de una aplicación de copia de seguridad.

2.3. Si un dispositivo móvil se pierde o es robado, es posible encontrarlo por medio de una aplicación de localización. Estas aplicaciones se suelen instalar y configurar antes de que se pierda o lo roben. También hay una aplicación que se puede descargar después de haber perdido un teléfono Android para que se envíe un correo electrónico o un mensaje de texto con la ubicación del teléfono perdido

3. Se considera dispositivo móvil a todo aquel que sea portátil, liviano y, en general, que utilice una pantalla táctil para la entrada de datos. Al igual que las computadoras portátiles o de escritorio, los dispositivos móviles utilizan un sistema operativo para ejecutar aplicaciones y juegos y para reproducir películas y música.

4. Correo electrónico y conectividad de red.

4.1. Se recomienda conectarse a redes Wi-Fi siempre que sea posible, ya que de esa manera no se consumen los datos del plan de datos móviles. Y debido a que utiliza menos energía que las de datos móviles. Al igual que con otros dispositivos habilitados para redes Wi-Fi, es importante contar con seguridad al conectarse a este tipo de redes.

4.1.1. Red de datos móviles y redes inalámbricas

4.1.1.1. Primera generación (1G) comenzaron a funcionar en los años ochenta. Los teléfonos de primera generación utilizaban principalmente estándares analógicos. Con dichos estándares, resultaba difícil separar la interferencia y el ruido de la voz que transmitía la señal

4.1.1.2. Segunda generación (2G) proporciona una mejor calidad de llamada, Sistema global para comunicaciones móviles (GSM, Global System for Mobile), Celular digital personal (PDC, Personal Digital Cellular).

4.1.1.3. Tercera generación (3G) permiten a los dispositivos móviles ir más allá de las simples comunicaciones de datos y voz. los dispositivos móviles envíen y reciban texto, fotos, audio y video. Los estándares 3G incluso proporcionan el suficiente ancho de banda para realizar videoconferencias

4.1.1.4. Cuarta generación (4G) proporcionan acceso a Internet por banda ultraancha. Las velocidades de datos más altas permiten que los usuarios descarguen archivos de forma más rápida, realicen videoconferencias o miren televisión de alta definición

4.2. Los protocolos que se utilizan en el correo electrónico:

4.2.1. Protocolo de oficina de correos, versión 3 (POP3, Post Office Protocol version 3)

4.2.2. Protocolo de acceso a mensajes de Internet (IMAP, Internet Message Access Protocol)

4.2.3. Protocolo simple de transferencia de correo (SMTP, Simple Mail Transfer Protocol)

4.2.4. Extensiones multipropósito de correo Internet (MIME, Multipurpose Internet Mail Extensions)

4.2.5. Capa de sockets seguros (SSL, Secure Socket Layer)