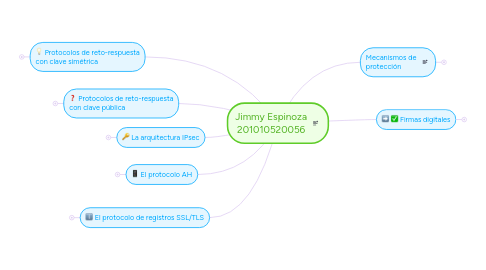

1. Protocolos de reto-respuesta con clave simétrica

1.1. Autenticación con marca de tiempo

1.2. Autenticación con números aleatorios

1.3. Autenticación mutua con números aleatorios

1.4. Autenticación con función unidireccional

2. Protocolos de reto-respuesta con clave pública

2.1. Descifrado del reto

2.2. Firma del reto

2.3. Protección del nivel de red: IPsec

3. La arquitectura IPsec

3.1. El protocolo AH (Authentication Header, RFC 2402)

3.2. El protocolo ESP (Encapsulating Security Payload, RFC 2406)

4. El protocolo AH

4.1. El protocolo ESP

5. El protocolo de registros SSL/TLS

5.1. Petición de saludo (Hello Request)

5.2. Saludo de cliente (Client Hello)

5.3. Saludo de servidor

5.4. Certificado de servidor (Certificate) o intercambio de claves de servidor (Server Key Exchange)

5.5. Petición de certificado (Certificate Request)

5.6. Fi de saludo de servidor (Server Hello Done)

5.7. Certificado de cliente (Certificate)

5.8. Verificación de certificado (Certificate Verify)

5.9. Finalización (Finished)

6. Mecanismos de protección

6.1. Conceptos básicos de criptografía

6.2. Criptograía de clave simétrica

6.2.1. se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k

6.3. Algoritmos de cifrado en flujo

6.3.1. secuencias pseudoaleatorias a partir de una semilla (un número que actúa como parámetro Generados.

6.4. Un tipo de algoritmos de estas características son las llamadas funciones hash seguras, también conocidas como funciones de resumen de mensaje

6.5. Es unidireccional, es decir, si tenemos H =h(M) es constitucionalmente inviable encontrar M a partir del resumen H.

6.5.1. Es resistente a colisiones, es decir, dado un mensaje M cualquiera es computacionalmente inviable encontrar un mensaje M0 6= M tal que h(M0) = h(M).

6.6. Criptografía de clave pública

6.6.1. Algoritmos de clave pública

6.6.2. Uso de la criptografía de clave pública

6.6.2.1. En ocasiones llamada clave de sesión o clave de transporte, y se cifra el mensaje con un algoritmo simétrico usando esta clave

6.6.2.2. Una firma digital es básicamente un mensaje cifrado con la clave privada del firmante

6.6.3. Sistemas de autenticación

6.6.3.1. La autenticación de mensaje o autenticación de origen de datos

6.6.3.2. La autenticación de entidad permite confirmar la identidad de un participante A en una comunicación

6.6.4. Autenticación de mensaje

6.6.4.1. códigos de autenticación de mensaje o MAC

6.6.4.2. Las firmas digitales

7. Firmas digitales

7.1. Autenticación de entidad

7.1.1. Algo que A sabe como, por ejemplo, una contraseña o una clave privada.

7.1.2. Algo que A tiene como, por ejemplo, una tarjeta con banda magnética o con chip.

7.1.3. Algo que A es o, dicho de otro modo, alguna propiedad inherente a A como, por ejemplo, sus características barométricas.

7.2. Contraseñas

7.2.1. Lista de contraseñas en claro

7.2.2. Codificación de contraseñas en Unix

7.3. Reglas para evitar contraseñas fáciles

7.3.1. Que la contraseña tenga una longitud mínima.

7.3.2. Que no sea todo letras ni todo números.

7.3.3. Que las letras no coincidan con ninguna palabra de diccionario ni con combinaciones triviales de las palabras

7.3.4. Que la contraseña no se derive del identificador del usuario, de su nombre, apellido, etc.