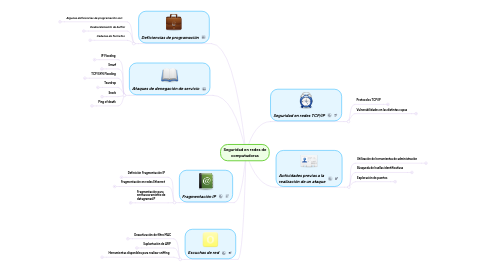

1. Fragmentación IP

1.1. Definición Fragmentación IP

1.1.1. Es consecuencia natural de tráfico que viaja a través de redes con MTU de distintos tamaños.

1.1.1.1. La fragmentación divide los datagramas IP

1.1.1.1.1. En menor longitud

1.1.1.1.2. En el nivel inferior de la arquitectura

1.2. Fragmentación en redes Ethernet

1.2.1. Equipo de destino para poder reconstruir los fragmentos

1.2.1.1. Cada fragmento tiene que estar asociado a otro utilizando un identificador de fragmento común.

1.2.1.2. Información sobre su posición en el paquete inicial.

1.2.1.3. Información sobre la longitud de datos transportados al fragmento.

1.2.1.4. Cada fragmento tiene que saber si existen más fragmentos.

1.2.2. Fragmentación inicial

1.2.2.1. El único que contiene la cabecera de mensaje ICMP

1.2.3. Fragmentación siguiente

1.2.3.1. Contiene una gran cantidad de fragmentos y activa el indicador de más fragmentos.

1.2.4. Fragmentación final

1.2.4.1. Este nos permite ver que no existen más fragmentos y el indicador esta desactivado.

1.3. Fragmentación para emmascaramiento de datagramasIP

1.3.1. El objetivo en la fragmentación en los datagramas es que pasen desapercibidas las redes y dispositivos de prevención.

2. Escuchas de red

2.1. Desactivación de filtro MAC

2.1.1. Es una de las tecnicas más utilizadas para Sniffer de redes Ethernet, se basa en la posibilidad de configurar la interfaz que desactiva su filtro MAC.

2.2. Suplantación de ARP

2.2.1. Cuando se ataca una suplantación de ARP su objetivo es capturar el tráfico ajeno sin necesidad de poner en modo promiscuo la interfaz de red.

2.3. Herramientas disponibles para realizar sniffing

2.3.1. Una de las aplicaciones más usadas y conocidas, son el sistema Unix, en Tcpdump. Este programa una vez ejecutado captura todos paquetes que llegan a la máquina y muestra por distinta consola la información.

3. Ataques de denegación de servicio

3.1. IP Flooding

3.1.1. Se basa en una inundación masiva de la red mediante datagramas IP

3.1.2. Tráfico generado por ataque

3.1.2.1. Aleatorio

3.1.2.2. Definido o dirigido

3.1.3. Datagramas Ip

3.1.3.1. UDP: Genera peticiones sin conexión a los puertos.

3.1.3.2. ICMP:genera mensajes de error.

3.1.3.3. TCP: genera peticiones de conexión con el objetivo de saturar los recursos.

3.2. Smurf

3.2.1. Es un tipo de ataque de denegación de servicio.

3.3. TCP/SYN Flooding

3.3.1. Este tipo de ataque se aprovecha del número de conexiones que estan esperando para establecer un servicio particular.

3.4. Teardrop

3.4.1. Este tipo de ataque intentara realizar una utilización fraudalenta de la fragmentación IP para poder confundir el sistema operativo.

3.5. Snork

3.5.1. Este ataque se basa en una utilización malintencionada de dos servicios tipícos en sistemas Unix.

3.6. Ping of death

3.6.1. Es uno de los ataques más conocidos y con mas articulos de prensa que han generado.

4. Deficiencias de programación

4.1. Algunas deficiencias de programación son:

4.1.1. Entradas no controladas por el autor de la aplicación, como por ejemplo acciones malintencionadas y codigos malicioso.

4.1.2. Uso de caracteres malintencionados que permiten un acceso no autorizado al servidor.

4.1.3. Entradas inesperadas que provocan desbordamientos dentro de la pila de aplicación.

4.2. Desbordamiento de buffer

4.2.1. Se basa en escribir la información más alla de los limites de una tupla almacenada en la pila de ejecución.

4.3. Cadenas de formatos

4.3.1. En las cadenas de formatos lo ataques explotan deficiencias de programación mediantes cadenas de formatos que se producen en el momento de imprimir o copiar una cadena de caracteres.

5. Seguridad en redes TCP/IP

5.1. Protocolos TCP/IP

5.1.1. Capa de red

5.1.1.1. Esta formadas por una LAN o WAN con una conexión de punto a punto.

5.1.2. Capa de internet

5.1.2.1. Esta capa permite que todo se puede interconectar, independientemente y se conectan mediante lineas telefónicas o mediante una red local ethernet.

5.1.3. Capa de transporte

5.1.3.1. El control de flujo y de errores se lleva a cabo principalmente dentro de esta capa, que solo es implementada por usuarios de internet o por terminales de red.

5.1.4. Capa de aplicación

5.1.4.1. Es la capa que se encuentra en las aplicaciones de internet: clientes y servidores de web, correos electrónicos.

5.2. Vulnerabilidades en las distintas capas

5.2.1. Vulnerabilidades de la capa de red

5.2.1.1. La vulnerabilidades están estrechamente ligadas al medio sobre donde se realiza la conexión.

5.2.2. Vulnerabilidades de la capa de internet

5.2.2.1. La vulnerabilidad afecta un datagrama IP

5.2.3. Vulnerabilidades de la capa de transporte

5.2.3.1. Se presentan problemas en la autenticación de integridad y de confidencialidad.

5.2.4. Vulnerabilidades en la capa de aplicación

5.2.4.1. Presenta varias deficiencias de seguridad asociadas a sus protocolos.

5.2.4.1.1. Algunas deficiencias de seguridad

6. Actividades previas a la realización de un ataque

6.1. Utilización de herramientas de administración

6.1.1. En esta fase se empieza con la utilización de todas aquellas aplicaciones de administración que permitan la obtención de información de un sistema ejemplo ping, traceroute ect.

6.1.2. Descubrmiento de usuarios

6.1.2.1. En este tipo de información relevante de un sistema el cual contiene el nombre de los usuarios que tiene acceso a los equipos.

6.1.3. Información del dominio

6.1.3.1. En esta etapa se extrae toda la información más importante sobre los dominios asociados a la organización

6.1.4. Cadenas Identificativas

6.1.4.1. El atacante en esta etapa atacara la información que ofrece las cadenas de texto que generalmente aparecen a la hora de conectarse.

6.2. Búsqueda de huellas identificativas

6.2.1. Permiten extraer información más adecuada del sistema o de la red.

6.2.1.1. fingerprinting

6.2.1.1.1. Es decir la obtención de la huella identificativa de un sistema o equipo.

6.2.2. Identificación de mecanismos de control TCP

6.2.2.1. Los mecanismo de control del intercambio obtienen una huella identificativa que se basa en la información TCP/IP.

6.2.3. Identificación de respuestas ICMP

6.2.3.1. Huellas a partir de distintas respuestas ofrecidas mediante el tráfico ICMP

6.2.3.1.1. ICMP echo

6.2.3.1.2. ICMP timestanmp

6.2.3.1.3. ICMP information

6.3. Exploración de puertos

6.3.1. Es una técnica ampliamente utilizada para identificar los servicios que ofrecen los sistemas de destino.

6.3.2. También permite el reconocimiento de los servicios ofrecidos por cada uno de los equipos encontrados en la red.

6.3.3. Tipos de puertos

6.3.3.1. Exploración de puertos TCP

6.3.3.1.1. TCP connect scan

6.3.3.1.2. TCP SYN scan

6.3.3.1.3. TCP FIN scan

6.3.3.1.4. TCP Xmas Tree scan

6.3.3.1.5. TCP nullsacan

6.3.3.2. Exploración de puertos UDP

6.3.3.2.1. Determina si un sistema esta disponible o no,

6.3.4. Herramientas para la exploración de puertos

6.3.4.1. Permite descubrir información de los servicios y sistemas encontrados.

6.3.4.2. Nmap

6.3.4.2.1. Descubre direcciones IP activas, utilizando la exploración de red.

6.3.4.2.2. Exploración de puertos UDP

6.3.4.2.3. Exploración de puertos TCP activos

6.3.4.2.4. Exploración del sistema operativo de un equipo en red.