1. EXPLORACION DE PUERTOS

1.1. Permite el reconocimiento de los servicios ofrecidos, por cada uno de los equipos encontrados en la red escogida.

1.2. EXPLORACION PUERTOS TCP/IP

1.2.1. TCP connect scan

1.2.2. TCP SYN scan

1.2.3. TCP FIN scan

1.2.4. TCP Xmas Trre scan

1.2.5. TCP Null scan

2. UTILIZACION DE HERRAMIENTAS DE ADMINISTRACION

2.1. INFORMACION DE DOMINIO

2.1.1. Si alguien decide atacar un servidor este le ofrecera informacion si no esta configurado, entre la informacion encontrada veremos, relaciones entre sistemas de red o subredes, el objetivo para el que se utilizan los mismos, el sistema instalado en cada equipo.

2.2. BUSQUEDAS DE HUELLAS IDENTIFICATIVAS

2.2.1. La utilizacion de estas tecnicas se conoce con el nombre de fingerprinting, es decir obtencion de la huella identificativa de un sistema o equipo conectado a la red.

3. SEGURIDAD EN LAS REDES

3.1. Como resultado se crea ARPANET, con caracter experimental y tolerante a fallos en los 70's, la agencia empezo a investigar la interconexion de distintas redes y en 1974 se establece la familia de protocolos que conocemos hoy en dia como Redes TCP/IP.

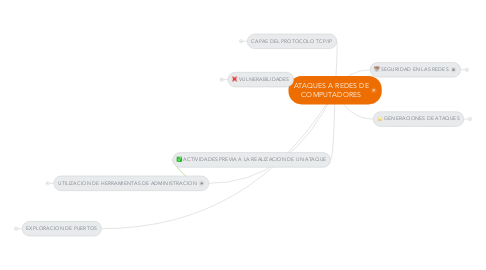

4. GENERACIONES DE ATAQUES

4.1. 1ra Genearcion: ATAQUE FISICO : Se centran en componentes electronicos, como los ordenadores, cables o dispositivos de red.

4.2. 2da Generacion : ATAQUE SINTACTICO : Son ejecutados contra la logica Operativad de los ordenadores y las redes, que quieren explotar vulnerabilidades que ya existen en el software, algoritmos de cifrado y en protocolos.

4.3. 3ra Generacion : ATAQUES SEMANTICOS : Se aprovechan de la confianza de los usuarios en la informacion, la manipulacion de las bases de datos con informacion publica sistemas de informacion de trafico aereo.. etc.

5. ACTIVIDADES PREVIA A LA REALIZACION DE UN ATAQUE

6. CAPAS DEL PROTOCOLO TCP/IP

6.1. CAPA DE RED

6.2. CAPA DE INTERNET(Internetworking)

6.3. CAPA DE TRANSPORTE

6.4. CAPA DE APLICACION

7. VULNERABILIDADES

7.1. CAPA DE RED

7.1.1. Estan estrechamente ligadas al medio sobre el que se realiza la conexion, presenta problemas de control de acceso y de confianza.

7.2. CAPA DE INTERNET

7.2.1. Se puede realizar cualquier ataque que afecte un datagrama IP se incluyen ataques como sniffing, suplantacion de mensajes y modificion de datos.

7.3. CAPA DE TRANSPORTE

7.3.1. Se pueden encontrar problemas de autenticacion, de integridad y de confidencialidad, los mas conocidos ataques son denegaciones debidas a los protocolos de transporte.

7.4. CAPA DE APLICACION

7.4.1. DNS un servidor DNS debe de entregar la direccion IP, ademas puede entregar un nombre de dominio dada una direccion IP, y estos pueden ser atacados se les conoce como spoofing de DNS a la suplantacion de Servicios de Nombres de Dominio.

7.5. TELNET

7.5.1. Autentica al usuario mediante la solicitud de identificar a un usuario con su respectiva contraseña que se transmite en claro por la red, asi que este hace posible la captura de aplicacion sencible mediante sniffing.

7.6. FTP(File Transfer Protocol)

7.6.1. Protocolo que envia la informacion, por el canal de datos, como por el canal de comandos, FTP permitela conexion anonimaa una zona restringidaen el cual solo se permite la descarga de archivos.

7.7. HTTP(Hypertext Transfer Protocol)

7.7.1. Es el responsable del servicio World Wide Web. Una de sus vulnerabilidades mas conocidas proviene de la posibilidad de entrega de informacion por parte de los usuarios de servicio.