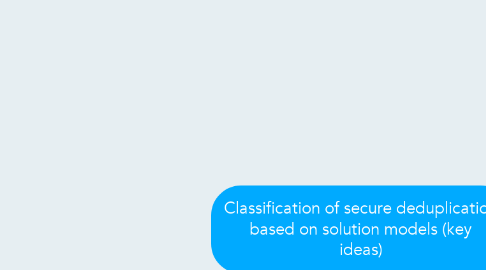

1. Deterministic information dispersal

1.1. convergent dispersal

1.1.1. 2014Li et al

1.1.2. 2015Li et al (CDStore)

1.2. deterministic secret sharing

1.2.1. 2015Li et al

2. Traffic obfuscation

2.1. client-side obfucscation

2.1.1. 2010Harnik et al

2.1.2. 2012Lee et al

2.2. gateway-side obfuscation

2.2.1. 2014Shin et al

2.2.2. 2012Heen et al

3. Proof of Ownership

3.1. spot checking

3.1.1. 2014Lorena et al

3.1.2. 2014Blasco et al

3.1.3. 2012Pietro et al (s-PoW)

3.1.4. 2013Yang et al(POF)

3.1.5. 2015Yang et al(POEF)

3.2. Merkle hash tree

3.2.1. 2010Halevi et al

3.2.2. 2012Ng et al

3.2.3. 2014 Kaaniche et al

3.2.4. leakeage resilient encryption (2012Jin et al)

3.3. PoW with auditability

3.3.1. 2012Zheng et al (POSD)

3.3.2. 2012Shin et al (e-POSD)

3.3.3. 2013Yuan et al (PCAD)

4. Message-dependent encryption

4.1. client-side encryption

4.1.1. 2012Bellare et al(MLE)

4.1.2. 2015Bellare et al(interactive MLE)

4.1.3. 2013Abadi et al (MLE for lock dependent messages)

4.1.4. 2015Liu et al (PAKE)

4.1.5. 2014Shin et al (equality predicate encryption)

4.1.6. 2013Fu et al (application-aware encryption)

4.1.7. 2014Li et al

4.2. server-aided encryption

4.2.1. 2013Liu et al (policy-based encryption)

4.2.2. 2015Zheng et al

4.2.3. 2013Bellare et al (DupLESS)

4.2.4. 2015Miao et al (multi-server DupLESS)

4.2.5. 2014Duan et al (distributed-server DupLESS)

4.2.6. 2014Li et al (authorized dedup)

4.2.7. 2014Stanek et al (convergent threshold encryption)

4.3. key management

4.3.1. 2014Li et al (Dekey)

4.3.2. 2015Zhou et al

4.3.3. dynamic updates (2014 Koo et al)

4.3.4. 2008Storer et al

4.3.5. 2013Puzio et al

4.3.6. 2015Wen et al