1. Arquitectura general de un sistema de detección de intrusiones

1.1. Las construcciones de sistemas para la detección de intrusos deben cumplir los siguientes requisitos:

1.1.1. Precisión. Un sistema de detección de intrusos no debe que confundir acciones legitimas con acciones deshonestas a la hora de realizar su detección.

1.1.2. Eficiencia. El detector de intrusos debe minimizar la tasa de actividad maliciosa no detectada (conocida como falsos negativos). Cuanto menor sea la tasa de falsos negativos, mayor seria la eficiencia del sistema de detección de intrusos.

1.1.3. Escalabilidad. A medida que la red vaya creciendo (tanto en medida como en velocidad), también aumentará el número de eventos que debería tratar el sistema.

1.1.4. Tolerancia en fallos. El sistema de detección de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema incluyendo la situación de que el propio sistema reciba un ataque o intrusión).

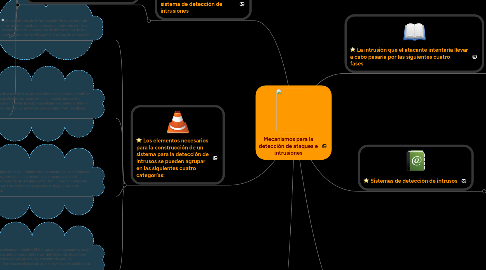

2. Los elementos necesarios para la construcción de un sistema para la detección de intrusos se pueden agrupar en las siguientes cuatro categorías:

2.1. Recolectores de información: Un recolector de información, también conocido como sensor, es el responsable de la recogida de información de los equipos monitorizados por el sistema de detección.

2.2. Procesadores de eventos: Los procesadores de eventos, tambi´en conocidos como analizadores, conforman el núcleo central del sistema de detección. Tienen la responsabilidad de operar sobre la información recogida por los sensores para poder inferir posibles intrusiones.

2.3. Unidades de respuesta: Las unidades de respuesta de un sistema de detección se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o intrusión. Estas acciones de respuesta pueden ser automáticas (respuesta activa) o requerir interacción humana

2.4. Elementos de almacenamiento: El tiempo de almacenamiento de una información a medio plazo puede ser del Orden de dos o tres días, con el objetivo de que pueda ser consultada por los analizadores del sistema en el caso de que el proceso de análisis así lo requiera.

3. Escáneres de vulnerabilidades:

3.1. Escáneres de vulnerabilidades: Los escáneres de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

3.1.1. Escáneres basados en maquina:

3.1.1.1. Este tipo de herramientas fue el primero en utilizarse para la evaluación de vulnerabilidades. Se basa en la utilización de información de un sistema para la detección de vulnerabilidades como, por ejemplo, errores en permisos de ficheros, cuentas de usuario abiertas por defecto, entradas de usuario duplicadas o sospechosas.

3.1.2. Escáneres basados en red

3.1.2.1. Los escáneres de vulnerabilidades basados en red aparecieron posteriormente y se han ido haciendo cada vez más populares. Obtienen la información necesaria a través de las conexiones de red que establecen con el objetivo que hay que analizar.

3.1.3. Dos de las técnicas más utilizadas para la evaluación de vulnerabilidades basadas en red son las siguientes:

3.1.3.1. Prueba por explotación. Esta técnica consiste en lanzar ataques reales contra el objetivo. Estos ataques están programados normalmente mediante guiones de comandos. En lugar de aprovechar la vulnerabilidad para acceder al sistema, se devuelve un indicador que muestra si se ha tenido éxito o no. Obviamente, este tipo de técnica es bastante agresiva, sobre todo cuando se prueban ataques de denegación de servicio.

3.1.3.2. Métodos de inferencia. El sistema no explota vulnerabilidades, sino que busca indicios que indiquen posibilidades de ataque, tratando de detectar posibles deficiencias de seguridad en el objetivo.

4. La intrusión que el atacante intentaría llevar a cabo pasaría por las siguientes cuatro fases

4.1. Fase de vigilancia. Durante la fase de vigilancia, el atacante intentaría aprender todo lo que pueda sobre la red que quiere atacar. En especial, trataría de descubrir servicios vulnerables y errores de configuración.

4.2. Fase de explotación de servicio. Este segundo paso describe la actividad que permitiría al atacante hacerse con privilegios de administrador (escala de privilegios) basando de alguna de las deficiencias encontradas durante la etapa anterior.

4.3. Fase de ocultación de huellas. Durante esta fase de ocultación se realizaría toda aquella actividad ejecutada por el atacante (una vez ya producida la intrusión) para pasar desapercibido en el sistema.

4.4. Fase de extracción de información. En esta ´última fase, el atacante con privilegios de administrador tendría acceso a los datos de los clientes mediante la base de datos de clientes.

5. Sistemas de detección de intrusos

5.1. La detección de ataques e intrusiones parte de la idea que un atacante es capaz de violar nuestra política de seguridad, atacando parcial o totalmente los recursos de una red, con el objetivo final de obtener un acceso con privilegios de administrador. A continuación introduciremos dos definiciones básicas en el campo de la detección de Intrusos con el objetivo de clarificar términos comunes que se utilizaran más adelante.

5.1.1. Una intrusión es una secuencia de acciones realizadas por un usuario o proceso Deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un Equipo o un sistema al completo.

5.1.2. La detección de intrusiones* es el proceso de identificación y respuesta ante las Detección (ID). Actividades ilícitas observadas contra uno o varios recursos de una red.