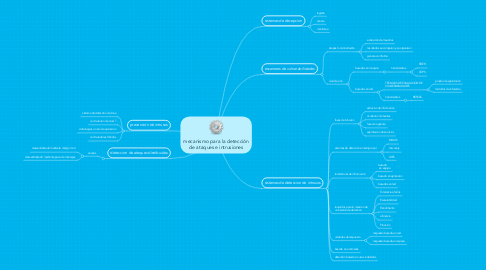

1. prevención de intrusos

1.1. sistema de detección de linea

1.2. conmutacion de nivel 7

1.3. cortafuegos a nivel de aplicacion

1.4. conmutadores hibridos

2. sistemas de decepcion

2.1. registra

2.2. analiza

2.3. monitorea

3. deteccion de ataques distribuidos

3.1. analisis

3.1.1. descentralizado mediante código mivil

3.1.2. descentralizado mediante paso de mensajes

4. escaneres de vulnerabilidades

4.1. etapas funcionamiento

4.1.1. extracción de muestras

4.1.2. resultados se comparan y se organizan

4.1.3. genera un informe

4.2. clasificacion

4.2.1. basados en maquina

4.2.1.1. herramientas

4.2.1.1.1. TIGER

4.2.1.1.2. COPS

4.2.2. basados en red

4.2.2.1. TÉCNICAS DE EVALUACION DE VULNERABILIDADES

4.2.2.1.1. prueba de explotacion

4.2.2.1.2. metodos de inferencia

4.2.2.2. herramientas

4.2.2.2.1. NESSUS

5. sistemas de deteccion de intrusos

5.1. fases de intrusion

5.1.1. extracion de informacion

5.1.2. ocultacion de huellas

5.1.3. fase de vigilanza

5.1.4. explotación de servicios

5.2. sistemas de deteccion en tiempo real

5.2.1. MIDAS

5.2.2. discovery

5.2.3. IDES

5.3. recolectores de infromacion

5.3.1. basado en equipo

5.3.2. basado en aplicacion

5.3.3. basados en red

5.4. requisitos para la creacion de un sistema de deteccion

5.4.1. Tolerancia a fallos

5.4.2. Esacalabilidad

5.4.3. Rendimiento

5.4.4. eficiencia

5.4.5. Precision

5.5. unidades de respuesta

5.5.1. respuesta basada en red

5.5.2. respuesta basada en equipo