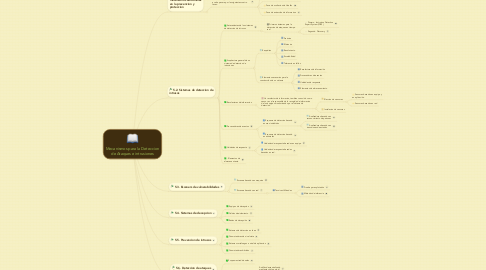

1. 5.1 Necesidad de mecanismos adicionales en la prevencion y proteccion

1.1. La intrusión que el atacante intentara llevar a cabo pasara por las siguientes cuatro fases:

1.1.1. Fase de Vigilancia

1.1.2. Fase de Exploracion de Servicios

1.1.3. Fase de ocultacion de Huellas

1.1.4. Fase de extracción de informacion

2. 5.2. Sistemas de deteccion de intrusos

2.1. Antecedentes de los sistemas de deteccion de intrusos

2.1.1. Primeros sistemas para la deteccion de ataques en tiempo real

2.1.1.1. Primero. Instrusion Detection Expert System (IDES),

2.1.1.2. Segundo. Discovery

2.2. Arquitectura general de un sistema de deteccion de intrusiones

2.2.1. Requisitos

2.2.1.1. Precision

2.2.1.2. Eficiencia

2.2.1.3. Rendimiento

2.2.1.4. Escalabilidad

2.2.1.5. Tolerancia en fallos

2.2.2. Elementos necesarios para la construcción de un sistema

2.2.2.1. Recolectores de información

2.2.2.2. Procesadores de eventos

2.2.2.3. Unidades de respuesta

2.2.2.4. Elementos de almacenamiento

2.3. Recolectores de informacion

2.3.1. Un recolector de informacion, tambien conocido como sensor, es el responsable de la recogida de informacion de los equipos monitorizados por el sistema de deteccion.

2.3.1.1. Eleccion de sensores

2.3.1.1.1. Sensores basados en equipo y en aplicación.

2.3.1.1.2. Sensores basados en red

2.3.1.2. Instalacion de sensores

2.4. Procesadores de eventos

2.4.1. Esquema de deteccion basado en usos indebidos

2.4.1.1. Analizadores basados en reconocimiento de patrones

2.4.1.2. Analizadores basados en transiciones de estados

2.4.2. Esquema de deteccion basado en anomalıas

2.5. Unidades de respuesta

2.5.1. Unidades de respuesta basadas en equipo

2.5.2. Unidades de respuesta basadas basadas en red.

2.6. . Elementos de almacenamiento

3. 5.3. Escaners de vulnerabilidades

3.1. Escaners basados en maquina

3.2. Escaners basados en red

3.2.1. Tecnicas Utilizadas

3.2.1.1. Prueba por explotación

3.2.1.2. Métodos de inferencia

4. 5.4. Sistemas de decepcion

4.1. Equipos de decepcion

4.2. Celdas de aislamiento

4.3. Redes de decepción

5. 5.5. Prevencion de intrusos

5.1. Sistemas de deteccion en lınea

5.2. Conmutadores de nivel siete

5.3. Sistemas cortafuegos a nivel de aplicacion

5.4. Conmutadores hıbridos

6. 5.6. Deteccion de ataques distribuidos

6.1. Esquemas tradicionales

6.2. Analisis descentralizado

6.2.1. Análisis descentralizado mediante código móvil

6.2.2. Analisis descentralizado mediante paso de mensajes