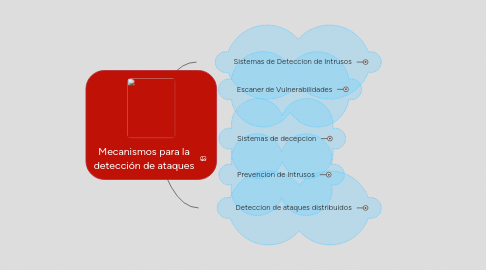

1. Sistemas de Deteccion de Intrusos

1.1. Una intrusión es una secuencia de acciones realizadas por un usuario o proceso deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un equipo o un sistema al completo.

1.1.1. 4 Fases de la intrusion

1.1.1.1. Fase de Vigilancia

1.1.1.1.1. el atacante intentar´a aprender todo lo que pueda sobre la red que quiere atacar. En especial, tratar´a de descubrir servicios vulnerables y errores de configuración.

1.1.1.2. Fase de explotacion de servicios

1.1.1.2.1. Este segundo paso describe la actividad que permitira al atacante hacerse con privilegios de administrador

1.1.1.3. Fase de ocultación de huellas

1.1.1.3.1. Se realizara toda aquella actividad ejecutada por el atacante para pasar desapercibido en el sistema.

1.1.1.4. Fase de extracción de informacion

1.1.1.4.1. En esta ´ultima fase, el atacante con privilegios de administrador tendrá acceso a los datos de los clientes mediante la base de datos de clientes.

1.2. Los primeros sistemas aparecieron en la década de los cincuenta, cuando la empresa norteamericana Bell Telephone System creo un grupo de desarrollo con el objetivo de analizar el uso de los ordenadores en empresas de telefonía.

1.3. A partir de los años 70, el Departamento de Defensa de los EEUU empezó a invertir numerosos recursos, culminando la iniciativa en 1977 con el concepto de "Los sistemas de confianza."

1.4. son aquellos sistemas que emplean suficientes recursos software y hardware para permitir el procesamiento simultaneo de una variedad de información confidencial o clasificada.

2. Escaner de Vulnerabilidades

2.1. Los escanear de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas o tes de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

2.2. Se clasifican en;

2.2.1. Escaners basados en maquina, Se basa en la utilización de información de un sistema para la detección de vulnerabilidades como, por ejemplo, errores en permisos de ficheros, cuentas de usuario abiertas por defecto, entradas de usuario duplicadas o sospechosas, etc.

2.2.2. Escaners basados en red, aparecieron posteriormente y se han ido haciendo cada vez mas populares. Obtienen la información necesaria a traves de las conexiones de red que establecen con el objetivo que hay que analizar.

2.2.2.1. Tecnicas para la evaluacion de vulnerabilidades en red

2.2.2.1.1. prueba por explotación, Esta técnica consiste en lanzar ataques reales contra el objetivo. Estos ataques están programados normalmente mediante guiones de comandos.

2.2.2.1.2. métodos de inferencia, El sistema no explota vulnerabilidades, sino que busca indicios que indiquen posibilidades de ataque, tratando de detectar posibles deficiencias de seguridad en el objetivo.

3. Sistemas de decepcion

3.1. Equipos de decepcion

3.1.1. Los equipos de decepcion, también conocidos como tarros de miel o honeypots, son equipos informáticos conectados en que tratan de atraer el trafico de uno o mas atacantes.

3.1.2. Otro de los objetivos es la obtención de información sobre las herramientas y conocimientos necesarios para realizar una intrusión en entornos de red como los que pretendemos proteger.

3.2. Celdas de aislamiento

3.2.1. las celdas de aislamiento se pueden utilizar para comprender mejor los métodos utilizados por los intrusos.

3.2.2. Al igual que en el caso anterior, una celda de aislamiento ofrece al atacante un entorno aparentemente idéntico a un equipo real o de producción. No obstante, la celda estará protegida de tal manera que no pueda poner en riesgo al resto de equipos de la red o del exterior.

3.3. Redes de decepcion

3.3.1. Un enfoque mas avanzado que los anteriores consiste en la construcci´on de todo un segmento de red compuesto únicamente por equipos de decepci´on, preparados todos ellos para enganar a los intrusos

4. Prevencion de Intrusos

4.1. son el resultado de unir las capacidad de bloqueo de los mecanismos de prevención con las capacidades de análisis y monitoritacion de los sistemas de detección de intrusos.

4.2. los sistemas de prevención de intrusos son sistemas con capacidad de detener un ataque o intrusión antes de que ´este pueda llegar a causar danos.

5. Deteccion de ataques distribuidos

5.1. Esquemas tradicionales

5.1.1. Las primeras propuestas para extender la detección de ataques desde un equipo aislado hacia un conjunto de equipos tratan de unificar la recogida de información utilizando esquemas y modelos centralizados.

5.2. Analisis descentralizado

5.2.1. Con el objetivo de solucionar las dificultades inherentes a la recogida centralizada por parte de nodos de procesado dedicados, han aparecido a lo largo de los últimos anos nuevas propuestas basadas en la realización de un análisis descentralizado de la informacion.