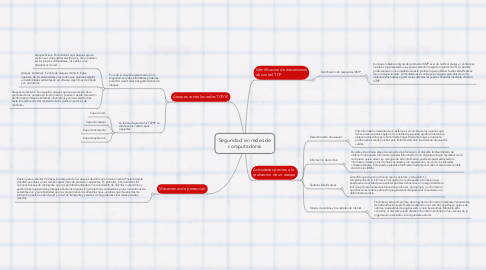

1. Identificacion de mecanismos de control TCP

1.1. Identificacion de respuestas ICMP

1.1.1. Aunque el objetivo original del protocolo ICMP es el de notificar errores y condiciones inusuales (que requieren una especial atencion respecto al protocolo IP), es posible poder realizar un uso indebido de este protocolo para obtener huellas identificativas de un sistema remoto. Comentaremos a continuacion algunos ejemplos de como obtener estas huellas a partir de las distintas respuestas ofrecidas mediante el trafico ICMP:

2. Ataques contra las redes TCP/IP

2.1. En la de la biografía relacionada con la seguridad en redes informáticas podemos encontrar clasificadas tres generaciones de ataques.

2.1.1. Ataques físicos: Encontramos aquí ataques que se centran en componentes electrónicos, como podrían ser los propios ordenadores, los cables o los dispositivos de red.

2.1.2. Ataques sintácticos: Se trata de ataques contra la lógica operativa de los ordenadores y las redes, que quieren explotar vulnerabilidades existentes en el software, algoritmos de cifrado y en protocolos.

2.1.3. Ataques semánticos: Son aquellos ataques que se aprovechan de la confianza de los usuarios en la información, pueden ir desde colocación de información falsa en boletines informativos y correos electrónicos hasta la modificación del contenido de los datos en servicios de confianza,

2.2. La familia de protocolos TCP/IP se divide en las cuatro capas siguientes:

2.2.1. Capa de red.

2.2.2. Capa de internet

2.2.3. Capa de transporte

2.2.4. Capa de aplicacion

3. Mecanismos de protección

3.1. Existen para a intentar minimizar la realización de los ataques descritos en el primer modulo Posteriormente pondremos enfasis en las tecnicas espec´ıficas de proteccion existentes. En particular, introduciremos las nociones basicas de criptografıa que nos permitiran entender el funcionamiento de distintos mecanismos y aplicaciones que permiten protegerse frente los ataques. En concreto nos centraremos en los mecanismos de autentificacion y en la fiabilidad que nos proporcionan los diferentes tipos, veremos que mecanismos de proteccion existen a nivel de red y a nivel de transporte y veremos como podemos crear redes privadas virtuales.

4. Actividades previas a la realizacion de un ataque

4.1. Descubrimiento de usuarios

4.1.1. Otra informacion relevante de un sistema es el nombre de los usuarios que tienen acceso a estos equipos. Una utilidad que puede ayudar al atacante a obtener estos datos es la herramienta finger. Mediante finger, el atacante podrıa realizar varias pruebas para tratar de descubrir la existencia de usuarios validos.

4.2. Informaci´on de dominio

4.2.1. Durante esta primera etapa de recogida de informacion, el atacante tambien tratar´a de obtener toda aquella informacion general relacionada con la organizacion que hay detras de la red que se quiere atacar. La recogida de esta informacion puede empezar extrayendo la informacion relativa a los dominios asociados a la organizacion, ası como las subredes correspondientes. Esto puede obtenerse facilmente mediante consultas al servicio de nombre de dominios (DNS).

4.3. Cadenas identificativas

4.3.1. A medida que vaya encontrando nuevos sistemas, el atacante ir´a complementando la informacion recogida con toda aquella informacion que pueda serle de utilidad para explotar posibles deficiencias en la seguridad de la red. Una primera fuente de informacion podrıa ser, por ejemplo, la informacion que ofrecen las cadenas de texto que generalmente aparece al conectarse a un determinado servicio.

4.4. Grupos de noticias y buscadores de internet

4.4.1. Finalmente, esta primera fase de recogida de informacion mediante herramientas de administracion suele finalizar realizando una serie de consultas en grupos de noticias, buscadores de paginas web o meta buscadores. Mediante esta consultas, el atacante puede obtener informacion emitida por los usuarios de la organizacion asociada a la red que desea atacar.