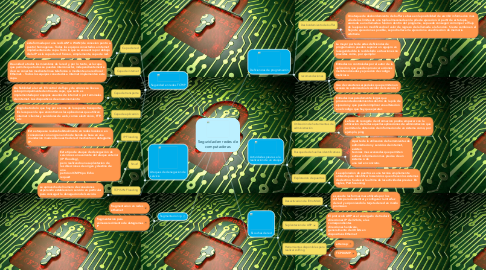

1. Seguridad en redes TCP/IP

1.1. Capa de red

1.1.1. esta formada por una red LAN* o WAN (de conexion punto a punto) homogenea. Todos los equipos conectados a internet implementan esta capa. Todo lo que se encuentra por debajo de la IP es la capa de red física o, simplemente, capa de red.

1.2. Capa de internet

1.2.1. Da unidad a todos los miembros de la red y, por lo tanto, es la capa que permite que todos se puedan interconectar, independientemente de si se conectan mediante linea telefonica o mediante una red local Ethernet. . Todos los equipos conectados a internet implementan esta capa.

1.3. Capa de transporte

1.3.1. Da fiabilidad a la red. El control de flujo y de errores se lleva a cabo principalmente dentro esta capa, que serlo es implementada por equipos usuarios de internet o por terminales de internet. Los dispositivos de encaminamiento.

1.4. Capa de aplicación

1.4.1. Engloba todo lo que hay por encima de la capa de transporte. Es la capa en la que encontramos las aplicaciones que utilizan internet: clientes y servidores de web, correo electrónico, FTP, etc

2. Deficiencias de programación

2.1. Desbordamiento de buffer

2.1.1. Un ataque de desbordamiento de buffer se basa en la posibilidad de escribir informacion mas alla de los limites de una tupla almacenada en la pila de ejecucion. A partir de esta tupla, asociada a una llamada a funcion dentro del programa, se puede conseguir corromper el flujo de la ejecucion modificando el valor de regreso de la llamada a la funcion. Si este cambio en el flujo de ejecucion es posible, se podra llevar la ejecucion a una direccion de memoria arbitraria

2.2. recomendaciones

2.2.1. La mayor parte de estas deficiencias de programacion pueden suponer un agujero en la seguridad de la red debido a situaciones no previstas como, por ejemplo:

2.2.2. Entradas no controladas por el autor de la aplicacion, que pueden provocar acciones malintencionadas y ejecucion de codigo malicioso.

2.2.3. Uso de caracteres especiales que permiten un acceso no autorizado al servidor del servicio. •

2.2.4. Entradas inesperadamente largas que provocan desbordamientos dentro de la pila de ejecucion y que pueden implicar una alteracion en el codigo que hay que ejecutar.

3. Ataques de denegacion de servicio

3.1. IP Flooding

3.1.1. Este ataque se realiza habitualmente en redes locales o en conexiones con un gran ancho de banda.se basa en una inundacion masiva de nuestra de red mediante un datagrama IP.

3.2. Smurf

3.2.1. Este tipo de ataque de denegaci´on de servicio es una variante del ataque anterior (IP Flooding), pero realizando una suplantacion de las direcciones de origen y destino de una peticion ICMP tipo Echo request

3.3. TCP/SYN Flooding

3.3.1. se aprovecha del numero de conexiones esperando establecer un servicio en particular para conseguir la denegacion del servicio.

4. Actividades previas a la realización de un ataque

4.1. Utilización de herramientas de administración

4.1.1. La fase de recogida de informacion podría empezar con la utilizacion de todas aquellas aplicaciones de administracion que permitan la obtencion de informacion de un sistema como, por ejemplo, ping

4.2. Busqueda de huellas identificativas

4.2.1. Aparte de la utilizacion de herramientas de administracion y servicios de internet, existen tecnicas mas avanzadas que permiten extraer informacion mas precisa de un sistema o de una red en concreto.

4.3. Exploracion de puertos

4.3.1. La exploracion de puertos es una tecnica ampliamente utilizada para identificar losservicios que ofrecen los sistemas de destino. Suele ser la ultima de las actividades previas En ingles, Port Scanning.

5. Escuchas de red

5.1. Desactivacion de filtro MAC

5.1.1. es una de las formas mas utilizada por los sniffers para desabilitar y configurar la interfaz de red y asi poniendo la tarjeta de red en modo promiscuo

5.2. Suplantacion de ARP

5.2.1. El protocolo ARP es el encargado de traducir direcciones IP de 32 bits, a las correspondientes direcciones hardware, generalmente de 48 bits en dispositivos Ethernet

5.3. Herramientas disponibles para realizar sniffing

5.3.1. ettercap

5.3.2. TCPDUMP