1. Realidad Virtual

1.1. Un algoritmo transforma fotografías de móvil en realidad virtual

1.1.1. El proyecto de investigación Harvest4D, dirigido por la Universidad Técnica de Viena, , ha permitido el desarrollo de un algoritmo que facilitaría la tarea, generando mundos virtuales a partir de imágenes no capturadas necesariamente para ese propósito. Incluso facilitaría la captura de 4D, lo que permitiría estudiar el avance de esos mundos de forma progresiva, conforme pasa el tiempo.

1.1.2. Esta aplicación sería de gran utilidad por ejemplo para la investigación y alerta de inundaciones, aunque el software en general se podría adaptar a otros campos tan dispares como la arqueología, la arquitectura, la ingeniería o el entretenimiento.

1.2. ¿Qué sucede cuando la realidad virtual es demasiado real?

1.2.1. En el Laboratorio de Interacción Humana Virtual de la Universidad de Stanford, en Estados Unidos, los investigadores estudian desde 2003 el impacto que supone poner a cientos de sujetos en una realidad alternativa donde casi todo es posible, desde volar como un superhéroe a encarnar una vaca camino de la matanza. El resultado, según el director del Laboratorio, el profesor Jeremy Bailenson, ha sido claro.

1.2.2. Mientras el impacto a largo plazo de la realidad virtual es desconocido, sí se ha comprobado que puede influir en la perspectiva y punto de vista del usuario más que otras tecnologías como la televisión, Internet o los teléfonos móviles.

1.2.3. El motivo no es otro que la posibilidad de vivir experiencias más realistas y convertir al usuario generalmente en participante activo, no pasivo. Sin embargo, estos efectos podrían convertirse a la larga en un problema para la industria de RV, al expandirse temores infundados o exagerados, como la falsa creencia de que las microondas causan cáncer.

2. Video Juegos

2.1. Super Mario adquiere habilidades Sociales gracias a la inteligencia artificial

2.1.1. Es un software que permite dotar de habilidades sociales a los personajes principales del juego virtual basándose en la imitación del pensamiento y el comportamiento humano, Mario, Luigi, Toad y Yoshi consiguen ser socialmente inteligentes y son capaces de aprender sobre lo que les rodea esto quiere decir que entre los personajes se pueden dar consejos entre si además de que también pueden ocasionar peleas.

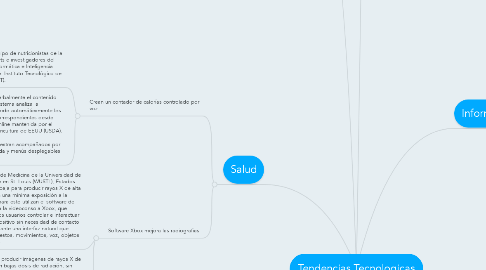

3. Salud

3.1. Crean un contador de calorías controlado por voz

3.1.1. Creado por el Equipo de nutricionistas de la Universidad de Tufts e investigadores del Laboratorio de Informática e Inteligencia Artificial (CSAIL) del Instituto Tecnológico de Massachusetts (MIT).

3.1.2. El usuario describe verbalmente el contenido de una comida y el sistema analiza la descripción, recuperando automáticamente los datos nutricionales correspondientes desde una base de datos online mantenida por el Departamento de Agricultura de EEUU (USDA). Los resultados se muestran acompañados por imágenes de la comida y menús desplegables que se pueden editar

3.2. Software Xbox mejora las radiografias

3.2.1. La Escuela de Medicina de la Universidad de Washington en St. Louis (WUSTL), Estados Unidos, trabaja para producir rayos X de alta calidad con una mínima exposición a la radiación. para esto utilizan el software del Kinect, para la videoconsola Xbox, que permite a los usuarios controlar e interactuar con el dispositivo sin necesidad de contacto físico, mediante una interfaz natural que reconoce gestos, movimientos, voz, objetos e imágenes

3.2.2. "El objetivo es producir imágenes de rayos X de alta calidad con bajas dosis de radiación, sin tener que repetir imágenes", esta tecnología beneficiara a todo tipo de pacientes especialmente a los niños

4. Sociedad

4.1. Software detecta mentiras en los juicios

4.1.1. Es un software detector de mentiras único, al estar basado en datos del mundo real, se basa en el estudio de vídeos de casos judiciales públicos, teniendo en cuenta tanto el lenguaje verbal como no verbal y, a diferencia de un polígrafo, no necesita hacer preguntas sobre el tema en cuestión.

4.2. Software detecta delincuentes a través de sus tatuajes

4.2.1. En un evento organizado por el Instituto Nacional de Normas y Tecnología se presento un algoritmo creado en el centro de excelencia biométrica del FBI que se encarga del reconocimiento de tatuajes utilizando un catálogo proporcionado por el BCOE, creado a partir de miles de imágenes de bases de datos del gobierno. Este algoritmo funciono muy bien con una tasa de precisión del 90 porciento.

4.3. Cámaras de Seguridad Publicas y privadas al servicio de las fuerzas del orden

4.3.1. Se trata de cámaras que a priori no cumplen funciones de vigilancia, pero que se pueden utilizar para aumentar la seguridad pública integrándolas correctamente con los sistemas de vigilancia actuales. El objetivo es que las fuerzas del orden puedan aprovechar las imágenes que recogen aquellas cámaras desplegadas por los gobiernos municipales y estatales a lo largo de carreteras e intersecciones, parques nacionales, obras y otros lugares públicos. El nuevo sistema es una combinación de dos técnicas VALET permite visualizar múltiples colecciones de datos, incluyendo escenas de un crimen, actuaciones de servicios médicos de emergencias, etc. La segunda CAM2 es una herramienta de visualización y análisis interactivo que muestra las ubicaciones y orientaciones de las cámaras de esa red pública.

4.4. Sistema ayuda a detectar la pornografía infantil

4.4.1. Se creo una herramienta bautizada como desCRY capaz de analizar de forma automatizada una serie de imágenes y secuencias de vídeo, y detectar entre ellas contenido pornográfico, además es capaz de clasificar un máximo de diez imágenes por segundo en un ordenador estándar, por lo que el tiempo de investigación se reduce drásticamente. Los algoritmos usan valores que describen propiedades como el color, la textura y los contornos, con el fin de analizar si una imagen representa abuso infantil

5. Ecologia

5.1. Crean simulador 3D para predecir el cambio climático

5.1.1. Creado por Nikolay Strigul y Jean Lienard, han desarrollado la primera simulación por ordenador que permite el crecimiento de raíces, ramas y hojas de árboles para componer un bosque de lo más realista.

5.1.2. Con este simulador tratan de determinar cómo los cambios relacionados con el clima pueden afectar a los bosques. De momento, han utilizado el modelo informático para predecir la correlación entre el incremento del riesgo de incendios y el crecimiento vegetal en bosques frondosos de Quebec, en Canadá, debido al aumento de los niveles de CO2 y a temperaturas más altas.

5.2. Drones y sistemas de información geográfica para controlar la caza furtiva de elefantes

5.2.1. Para tratar de poner freno a la caza furtiva, un estudio de la Universidad de Penn State (EEUU) ha combinado el uso de sistemas de información geográfica (SIG) con drones de manera efectiva.

5.2.2. Como funciona: Estos drones incorporan tecnología para detectar a los animales desde el aire y enviar online en tiempo real la información de su ubicación

5.3. Nace la sostenibilidad computacional para ayudar a preservar la tierra

5.3.1. Carla Gomes y un quipo de profesionales desarrollaron una técnica de modelado que ha demostrado su eficacia frente a los trazados diseñados a mano, al mejorar el movimiento de las especies reduciendo además el coste, esto ayuda a resolver algunos problemas a los que se enfrentan los animales más vulnerables a la extinción es la reducción y fragmentación de los hábitats naturales, algo que se puede reducir con la creación de corredores de conservación, áreas continuas de suelo protegido que enlazan zonas de importancia biológica.

6. Impresión 3D

6.1. La impresión 3D permite actualizar y personalizar electrodomesticos

6.1.1. RetroFab, una herramienta que permite la actualización de electrodomésticos mediante la impresión 3D. El objetivo es interconectar y reprogramar estos aparatos creando nuevos botones, activadores o sensores tridimensionales. Cada usuario podrá personalizarlos a su gusto, sin necesidad de conocimientos de ingeniería o experiencia previa. Este sistema está equipado con un kit de herramientas y entorno 3D CAD para modificar tanto el diseño como el comportamiento del dispositivo, posibilitando así su reutilización e interconexión.

6.2. Modelos de corazón en 3D y personalizados para planificar operaciones quirurgicas

6.2.1. Dos equipos de investigación del Instituto Tecnológico de Massachusetts (MIT) se han unido para desarrollar un sistema que permite tomar imágenes por resonancia magnética del corazón de un paciente y, en cuestión de horas, convertirlas en un modelo físico tangible que los cirujanos pueden usar para planificar la intervención. De esta forma se ofrece una herramienta muy intuitiva que permite a los especialistas evaluar y prepararse para las peculiaridades anatómicas de cada paciente previamente

7. Informatica

7.1. Novedoso sistema predice actividades diarias de una persona

7.1.1. Un equipo del Georgia Tech, en Estados Unidos, que ha desarrollado un nuevo método que enseña a los ordenadores a ver y entender lo que hacen las personas en su vida diaria. Este análisis se basa en métodos de aprendizaje profundo, una variante del aprendizaje automático basada en aprender representaciones de datos, en este caso, a partir de imágenes.

7.1.2. De esta forma se pretende mejorar la manera de entender las actividades del día a día y crear sistemas que puedan reconocer esas rutinas al detalle.

7.2. Los ordenadores ya pueden adiestrar perros

7.2.1. Investigadores de la Universidad Estatal de Carolina del Norte han desarrollado un conjunto de herramientas tecnológicas que permite adiestrar a un perro de forma autónoma y eficiente desde un ordenador, basándose en el lenguaje corporal del animal. El kit está compuesto por un arnés personalizado con sensores para controlar la postura del perro, y una serie de algoritmos que transforman esa información en el ordenador para confirmar de forma rápida y con gran precisión si se trata del comportamiento correcto.

7.2.2. Así, el sistema sería de utilidad para agilizar el entrenamiento de perros de asistencia, aquellos que prestan ayuda a personas con alguna discapacidad física, o incluso se podría adaptar en última instancia para formación humana.

7.3. Una ciencia emergente nace del crowdsourcing: la Computación Humana

7.3.1. La computación humana soluciona problemas complejos que hubieran resultado difíciles o costosos para una máquina

7.3.2. Un ejemplo claro de computación humana es el proyecto Zooniverse, cualquier ciudadano puede identificar cráteres en la luna o catalogar galaxias en imágenes astronómicas, entre otras muchas cosas. De nuevo se repite el esquema que garantiza el éxito del crowdsourcing: su carácter lúdico, el beneficio social que se deriva de la participación, la aceleración y abaratamiento de la innovación y la implicación de la sociedad.

7.3.3. Implicaciones: éticas, legales y sociales de la computación humana.

7.4. Fabrican smartglasses tan delgadas y ligeras como las gafas ordinarias

7.4.1. El Centro de Investigación Técnica de Finlandia (VTT) ha desarrollado una nueva pantalla mucho más delgada y ligera que las de la generación actual. Este dispositivo lleva la información directamente al campo de visión del usuario, proporcionando una imagen virtual de alta definición en las lentes de las gafas. Esto permitirá que las smartglasses lleguen a reemplazar incluso a teléfonos o tabletas, mientras los usuarios continúan viendo el mundo que les rodea. Estas pantallas tendrán aplicaciones ilimitadas tanto para los consumidores como para el uso profesional.

7.5. Computación efectiva para la vida cotidiana

7.5.1. Lo que se conoce como computación afectiva, es un campo que busca cerrar la brecha de comunicación entre personas y máquinas incorporando un nuevo modo de interacción, el que brinda el lenguaje no verbal. Es decir el smartphone sabe quién eres y de dónde, pero no sabe cómo te sientes ese es el objetivo de la computación afectiva.

7.6. Chip de cristal se autodestruye al recibir la orden

7.6.1. La Agencia de Proyectos de Investigación Avanzados de Defensa de Estados Unidos ha puesto en marcha un ambicioso proyecto que pretende crear recursos programables que puedan desaparecer. Uno de ellos lleva la autoría de la empresa de investigación y desarrollo estadounidense Xerox PARC, cuyos ingenieros han desarrollado un chip capaz de autodestruirse con sólo recibir la orden. Este chip esta basado en Gorilla Glass, un cristal que se rompe al contactar con una fuente de calor, fragmentándose en pequeños pedazos.

7.6.2. El hardware se podría utilizar para almacenar datos como claves encriptadas y, dada la orden, romper en mil pedazos tan pequeños que la reconstrucción sería imposible

7.7. La tecnología cuántica llega a la vida cotidiana

7.7.1. La computación cuántica se presenta como la gran promesa para seguir construyendo equipos más veloces. A diferencia de un ordenador tradicional que se ejecuta en bits binarios, los qubits cuánticos pueden ser 0 y 1 a la vez, lo que facilita un aumento importante en la velocidad de procesamiento, fundamental para acelerar la búsqueda en bases de datos o el aprendizaje automático.

7.7.2. La ciencia cuántica está a punto de emerger como una tecnología que impactará en la vida cotidiana. Si los planes funcionan según lo previsto, en 2020 el Reino Unido podría alojar el equipo cuántico más potente del mundo, disponer de una red cuántica segura que atravesara el país y otras muchas industrias aprovechando su potencial.

7.8. Software recurre a técnicas de hackeo para mejorar la seguridad web

7.8.1. Michael Borohovski y Ainsley Braun han comercializado un software de análisis que utiliza trucos propios de ataques virtuales para encontrar vulnerabilidades en sitios web, alertando a desarrolladores e ingenieros para su arreglo antes de que la página esté activa. Los creadores se han centrado en crear un producto simple, usable y que garantice la seguridad del mercado. Al igual que Google, el software funciona mediante el rastreo de sitios web. Pero en lugar de buscar texto o imágenes, buscamos cualquier sitio por donde podamos introducir código para explotar vulnerabilidades.